Przewodnik dotyczący Bitcoina, który pomoże uniknąć frustracji

Czy słyszałeś o Bitcoin?

W tym momencie jest to niemal pytanie retoryczne, ponieważ Bitcoin szybko zyskuje popularność i w mediach toczą się na ten temat nieskończone dyskusje. Jednak nie oznacza to, że wszyscy rozumieją, co to jest.

W rzeczywistości, większość ludzi nie wie, głównie ze względu na techniczny charakter technologii, która może być naprawdę zagmatwana.

Celem naszego przewodnika jest wyjaśnienie w łatwy do zrozumienia sposób zasad bezpieczeństwa związanego z blockchainem i Bitcoinem. To będzie długi przewodnik, więc podzieliliśmy go na strawne sekcje.

Pojęcia Bitcoin i blockchain zawierają wiele specyficznych terminów. Prezentowany słowniczek pozwala na szybkie odnalezienie szukanej frazy.

1. Jak powstał Bitcoin

A. Kto wynalazł Bitcoin?

Bitcoin został wymyślony przez anonimową osobę ukrywającą się pod pseudonimem Satoshi Nakamoto. W październiku 2008 roku opublikował artykuł i rozprowadził go wśród społeczności kryptograficznej.

W 2009 Nakamoto ukończył kod oprogramowania Bitcoin, a także zaprosił inne osoby ze społeczności open source, aby w nim uczestniczyły.

Sam wydobył pierwszy blok 3 stycznia 2009 roku. Zgodnie z publicznymi rejestrami jego adresów Bitcoin, obecnie posiada kwotę Bitcoin o wartości ponad 19 miliardów dolarów – co czyni go 44. najbogatszą osobą na świecie.

Ale nikt tak naprawdę nie wie, kim jest Satoshi Nakamoto. Dziennikarze prowadzili wiele dochodzeń i spekulowano, że jest on postacią, pod która kryją się różni studenci lub celebryci, ale dotychczas nic nie zostało udowodnione. Może to zabrzmieć śmiesznie, ale niektórzy twierdzili nawet, że Satoshi Nakamoto podróżuje w czasie z przyszłości.

To, co nie jest przedmiotem dyskusji, polega na tym, że wymyślając Bitcoin, Satoshi Nakamoto zrewolucjonizował pojęcie pieniądza, rozwiązując wiele problemów, które pojawiają się przy użyciu tradycyjnej waluty.

B. Problemy stwarzane przez tradycyjną walutą

Wszyscy wiemy, jak wypłacić gotówkę z bankomatu i jak kupić paczkę gumy. Ale ilu z nas właściwie wie, dlaczego te transakcje działają? Dlaczego wszyscy akceptują, że te metalowe dyski i paski papieru mają jakąś wartość?

Cóż, tradycyjnie waluta była związana z jakimś fizycznym towarem, na przykład ze złotem. W roku 1900 złoto było warte 20,67 USD za uncję. Oznaczało to, że rząd Stanów Zjednoczonych mógł jedynie wykupić walutę o wartości 20,67 USD, jeśli jako rezerwę równoważącą miał w posiadaniu jedną uncję złota. Oznaczało to także, że każdy posiadacz amerykańskiej waluty może pójść do rządu i wymienić ją na równoważną wartość w złocie.

W USA system ten został porzucony w 1971 roku, kiedy dolar amerykański stał się walutą fiducjarną - co oznacza, że nie posiadającej żadnej wartości wewnętrznej. W ostatnich dziesięcioleciach wszystkie główne waluty świata zostały przekształcone w system fiducjarny.

Od tego czasu wartość waluty jest określana przez podaż i popyt i jest podtrzymywana dzięki zaufaniu ludzi do gospodarki. Chociaż pozwala to rządowi na promowanie stabilności gospodarczej dzięki kontrolującym aspektom gospodarki, takim jak podaż kredytu, płynność i stopy procentowe, może to również spowodować, że rząd wydrukuje więcej pieniędzy, niż powinien, co spowoduje hiperinflację.

Kolejny problem z walutami stałymi to fakt, że system jest scentralizowany, co oznacza, że wymaga on wielu regulacji. Innymi słowy, każda transakcja musi być wspierana przez instytucję finansową - np. firmę obsługującą karty kredytowe lub bank - w celu upewnienia się, że jest przeprowadzana prawidłowo. Właśnie dlatego, kiedy idziesz do bankomatu, który nie należy do twojego banku, lub gdy przesyłasz pieniądze z konta do znajomego, często płacisz opłatę.

Możesz przeczytać więcej na temat zdecentralizowanej waluty w tym artykule.

C. Bitcoin rozwiązuje problemy scentralizowanych walut

Bitcoin ma na celu rozwiązanie problemów związanych z walutami fiducjarnymi.

Za pomocą Bitcoina możesz przelać fundusze dowolnemu odbiorcy w ciągu kilku sekund i przy minimalnych opłatach transakcyjnych. Jest to możliwe, ponieważ system Bitcoin jest zdecentralizowany.

W gruncie rzeczy Bitcoin jest rozproszoną zdecentralizowaną księgą, w której rejestrowane są wszystkie transakcje finansowe.Ta księga jest implementowana za pomocą technologii znanej jako blockchain. Każdy blok w łańcuchu bloków reprezentuje serię transakcji. Po przeprowadzeniu wystarczającej liczby transakcji blok zostanie ukończony i nie będzie można go zmienić.

Korzystając z tej publicznej księgi, Bitcoin ma na celu rozwiązanie szereg problemów:

- Decentralizacja: : Najważniejszą cechą Bitcoin jest to, że jest zdecentralizowany, co oznacza, że nie jest kontrolowany przez pojedynczy organ lub osobę. Kod oprogramowania jest otwarty i obsługiwany przez wolontariuszy. System jest obsługiwany przez otwartą sieć komputerów rozsianych po całym świecie. Każdy, kto chce wziąć udział, może się włączyć i zacząć aktywnie uczestniczyć.

- Anonimowość: W przeciwieństwie do tradycyjnych systemów finansowych, oprogramowanie Bitcoin nie musi wiedzieć, kim naprawdę jesteś. Twoją tożsamością jest Twój adres Bitcoin. Twoja zdolność do przeprowadzania transakcji finansowych zależy tylko od tego, czy masz wystarczające środki na swoim koncie.

- Niezmienność: Sieć Bitcoin i leżące u jego podstaw blockchain są niezmienne. Oznacza to, że po zakończeniu transakcji nie można jej odwrócić. Gwarantuje to, że osoba, do której pieniądze zostały wysłane, faktycznie je otrzyma. Ktoś mógłby pomyśleć, że byłoby to problematyczne w przypadku handlu elektronicznego, w którym nabywca musi być chroniony. Jednak nawet przy Bitcoin można to osiągnąć za pomocą kont depozytowych.

- Ograniczona podaż:Tradycyjne waluty fiducjarne mają nieograniczoną podaż, ponieważ banki rezerwowe mogą pozyskać tyle pieniędzy, ile chcą. Jednak liczba Bitcoinów, jakie kiedykolwiek można wyprodukować, jest ograniczona do 21 milionów. Wartość waluty jest określana przez popyt i postrzeganą korzyść, którą ludzie w niej widzą.

Teraz musimy zanurzyć się głębiej, aby zrozumieć, jak działa podstawowa technologia Bitcoin. W tym celu przyjrzymy się problemom związanym z budowaniem zdecentralizowanego systemu walutowego i zobaczymy, jak rozwiązuje je system Bitcoin.

2. Protokół Bitcoin

A. Bitcoin uwierzytelnia użytkownika za pomocą podpisu cyfrowego

Kiedy idziesz do banku, aby dokonać transakcji, musisz się uwierzytelnić. Możesz to zrobić za pomocą prawa jazdy, karty ubezpieczenia społecznego lub odręcznego podpisu. W każdym razie zastosowane mechanizmy powodują, że tylko Ty możesz wypłacić lub przelać pieniądze, które posiadasz. Jeśli ktoś spróbuje podszyć się pod Ciebie, zostanie złapany (miejmy nadzieję).

Jak wyjaśniono powyżej, Bitcoin wykorzystuje księgę publiczną, na której każdy rejestruje swoje transakcje. Ale co ma powstrzymać ludzi przed dodawaniem fałszywych transakcji, które mogłyby przynieść im korzyści? Na przykład Bob mógłby po prostu dodać do księgi rejestrowej, że Alicja wysłała mu pieniądze.

Aby temu zapobiec, transakcje są transmitowane do sieci wraz z podpisem cyfrowym.

Podpis cyfrowy zapewnia dwie rzeczy:

- Wiadomość została wysłana przez określonego nadawcę.

- Wiadomość nie została zmanipulowana.

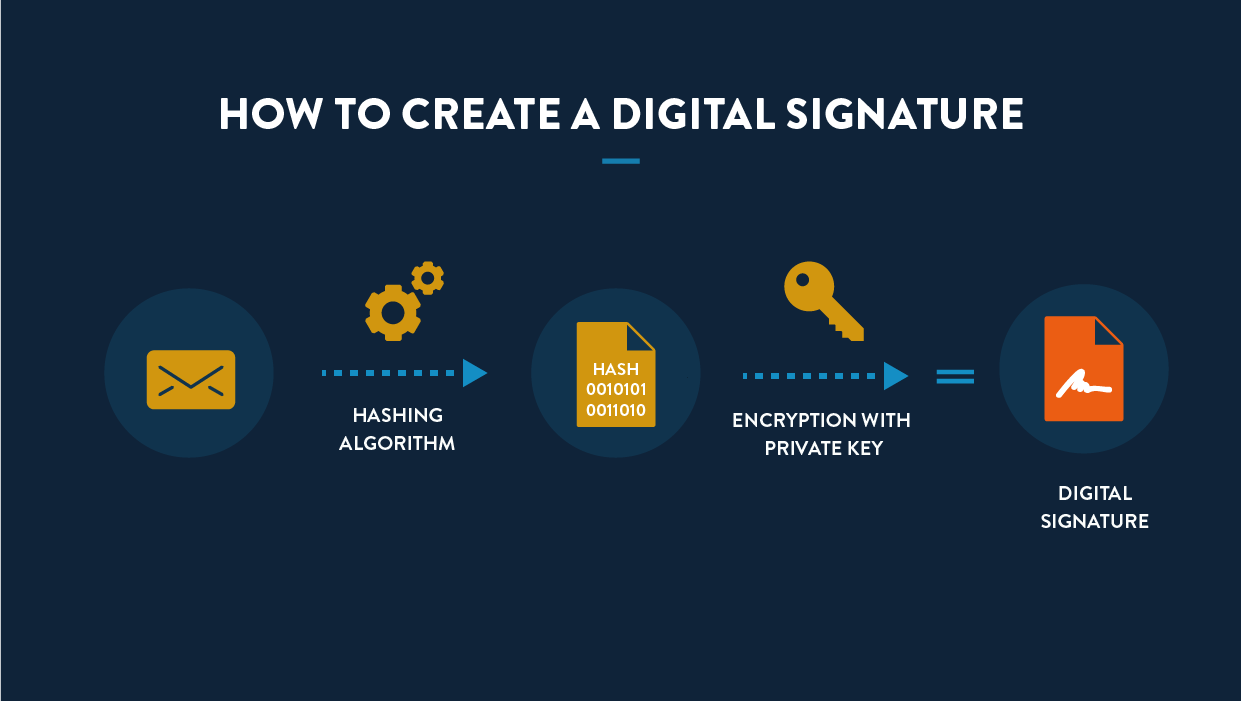

Ten podpis cyfrowy jest tworzony przy użyciu algorytmu haszującego i szyfrowania asymetrycznego.

Haszowanie to użycie algorytmu, który nieodwracalnie konwertuje dane wejściowe na unikalny wynik o stałej długości. Algorytm haszujący używany przez Bitcoin to SHA256, co oznacza, że wyjście - znane również jako hash lub skrót - to 256 cyfr binarnych (tj. zer i jedynek).

Można pomyśleć o haszowaniu jako metodzie matematycznej, dzięki której można bardzo szybko konwertować wartość wejściową na wartość wyjściową. Jednak, po podaniu wartości wyjściowej praktycznie niemożliwe jest obliczenie wartości wejściowej, która została użyta do uzyskania odpowiedniego wyniku.

Jednym ze sposobów konceptualizacji tego jest opis metaforyczny, gdzie wkładem jest mąka, cukier, jajka itp., a wyjściem jest ciasto. Algorytm to piekarnik, który zamienia surowe składniki w gotowy produkt. Po upieczeniu ciasta nie można go z powrotem zamienić w surowe składniki. Nie można również dokładnie określić, jakie były surowe składniki i ile każdego z nich użyto.

Aby utworzyć podpis cyfrowy, najpierw należy poddać transmisję wiadomości do sieci haszowaniu. Następnie hasz musi zostać zaszyfrowany.

Jak wspomniano powyżej, rodzaj szyfrowania wykorzystywany przez Bitcoin jest znany jako szyfrowanie asymetryczne - to rodzaj szyfrowania, który wykorzystuje tak zwane klucze publiczne i prywatne.

Działa to w ten sposób, że każda osoba ma publiczny i prywatny klucz, które korespondują ze sobą. Chociaż do szyfrowania wiadomości można użyć zarówno klucza publicznego, jak i prywatnego, w celu jego odszyfrowania należy użyć tego drugiego. Innymi słowy, jeśli szyfrujesz kluczem publicznym, musisz go odszyfrować za pomocą klucza prywatnego i odwrotnie.

Klucz prywatny należy do jednej osoby i nikt inny nie ma do niego dostępu. Swój klucz publiczny możesz natomiast dać każdemu. Powiedzmy, że Alicja chce wysłać Bobowi prywatną wiadomość. Alicja szyfruje wiadomość przy użyciu przekazanego jej przez Boba klucza publicznego. Ponieważ Bob jest jedynym posiadaczem swojego klucza prywatnego, jest jedyną osobą, która może ją odszyfrować. Jeśli Bob chce wysłać prywatną wiadomość Alicji, szyfruje ją przy użyciu jej klucza publicznego i tylko ona może ją odszyfrować za pomocą swojego klucza prywatnego.

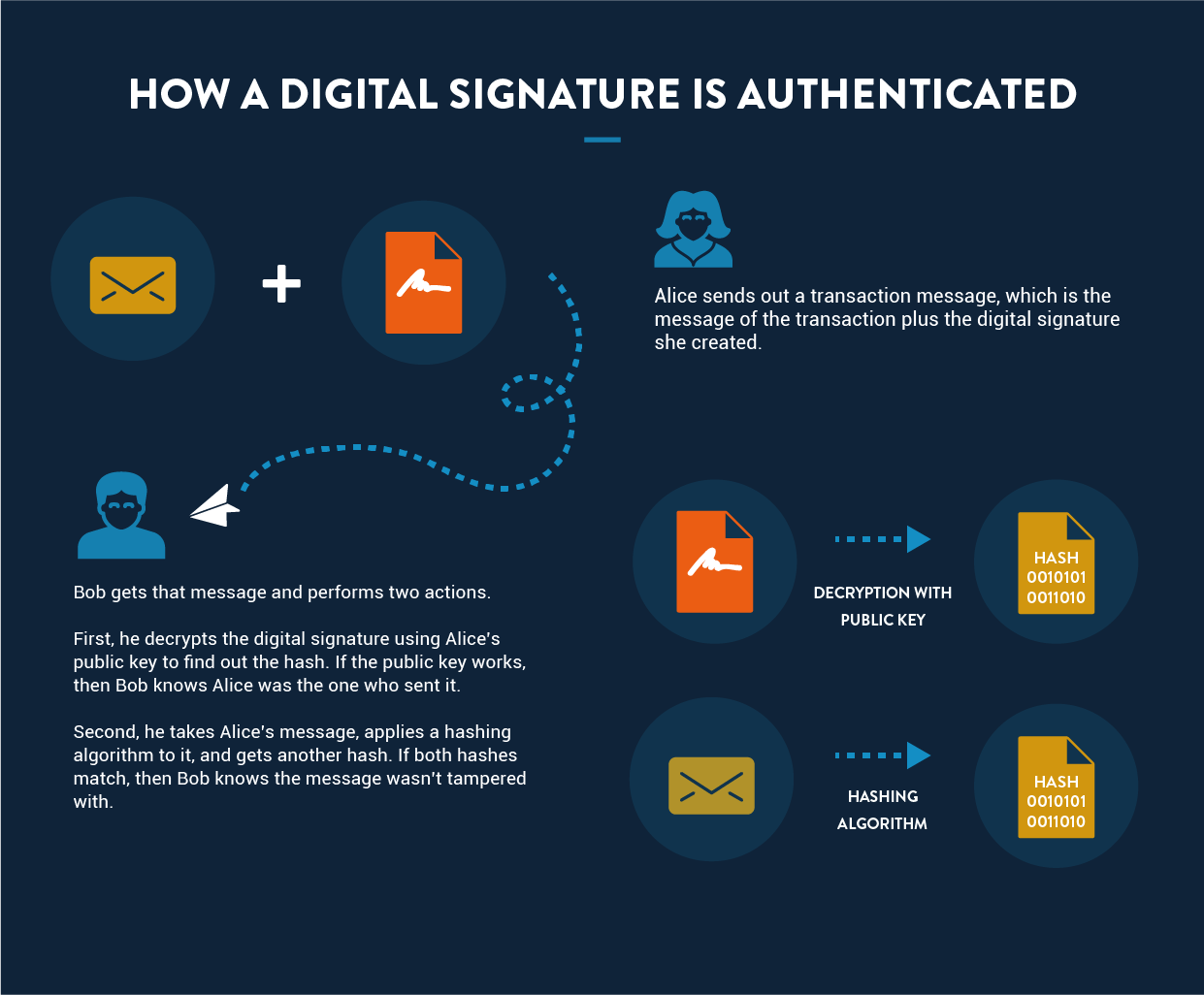

Bitcoin nie ma na celu wysyłania prywatnych wiadomości – pamiętaj, że księga jest publiczna. Niemniej jednak szyfrowanie asymetryczne nadal służy zapewnieniu, że wiadomość została faktycznie wysłana przez właściwą osobę i że nie została zmanipulowana.

Powiedzmy, że Alicja chce przesłać Bobowi jednego Bitcoina. W tym celu przekazuje do sieci dwie rzeczy:

- Komunikat (zawierający szczegóły transakcji). Transakcja nie jest szyfrowana i zawiera link do poprzednich transakcji. Zawiera również wartości wejściowe i wyjściowe, które pomagają określić, czy istnieje wystarczająca ilość środków, aby transakcja została uznana za ważną.

- Podpis cyfrowy (tj. zakodowana wiadomość, zaszyfrowana przy użyciu klucza prywatnego)

Bob następnie uwierzytelnia transakcję przez:

- Zastosowanie do wiadomości algorytmu mieszającego. To daje mu Hasz A.

- Odszyfrowywanie podpisu cyfrowego Alicji utworzonego przy użyciu klucza publicznego Alicji. To daje mu Hasz B.

Ponieważ oba otrzymane hasze pochodzą z tej samej wiadomości, powinny być takie same. Jeśli tak, to dowodzi, że wiadomość nie została naruszona. A ponieważ Bob był w stanie odszyfrować zakodowaną wiadomość przy użyciu klucza publicznego Alicji, a Alicja jest jedyną, która ma dostęp do jej prywatnego klucza, to zapewnia również, że wiadomość pochodzi od niej.

B. W jaki sposób Bitcoin przechowuje informacje

Kolejnym potencjalnym problemem zdecentralizowanej sieci, takiej jak Bitcoin, jest pamięć masowa.

Gdzie możemy przechowywać wszystkie salda i historie transakcji?

W tradycyjnych scentralizowanych systemach istnieją serwery dedykowane należące do instytucji finansowych, takich jak banki, które przechowują wszystkie dane. Chociaż dane te powinny być bardzo bezpieczne i poufne, w ostatnich latach było kilka przypadków uzyskania dostępu do tych informacji przez hakerów.

W systemie Bitcoin nie ma jednego organu kontrolującego dane. Zamiast tego wszystkie informacje są publiczne.

Bitcoin używa sieci rozproszonej peer-to-peer. Dane są rozpowszechniane na tysiącach uczestniczących połączonych przez Internet komputerów, znanych jako węzły, Każdy węzeł ma dostęp do księgi (lub blockchainu), która jest aktualizowana za każdym razem, gdy nowa transakcja (lub blok) zostanie dodana.

Transakcje te są przeprowadzane zgodnie z zestawem reguł, znanym jako protokół Bitcoin.

C. Sposób przeprowadzania transakcji

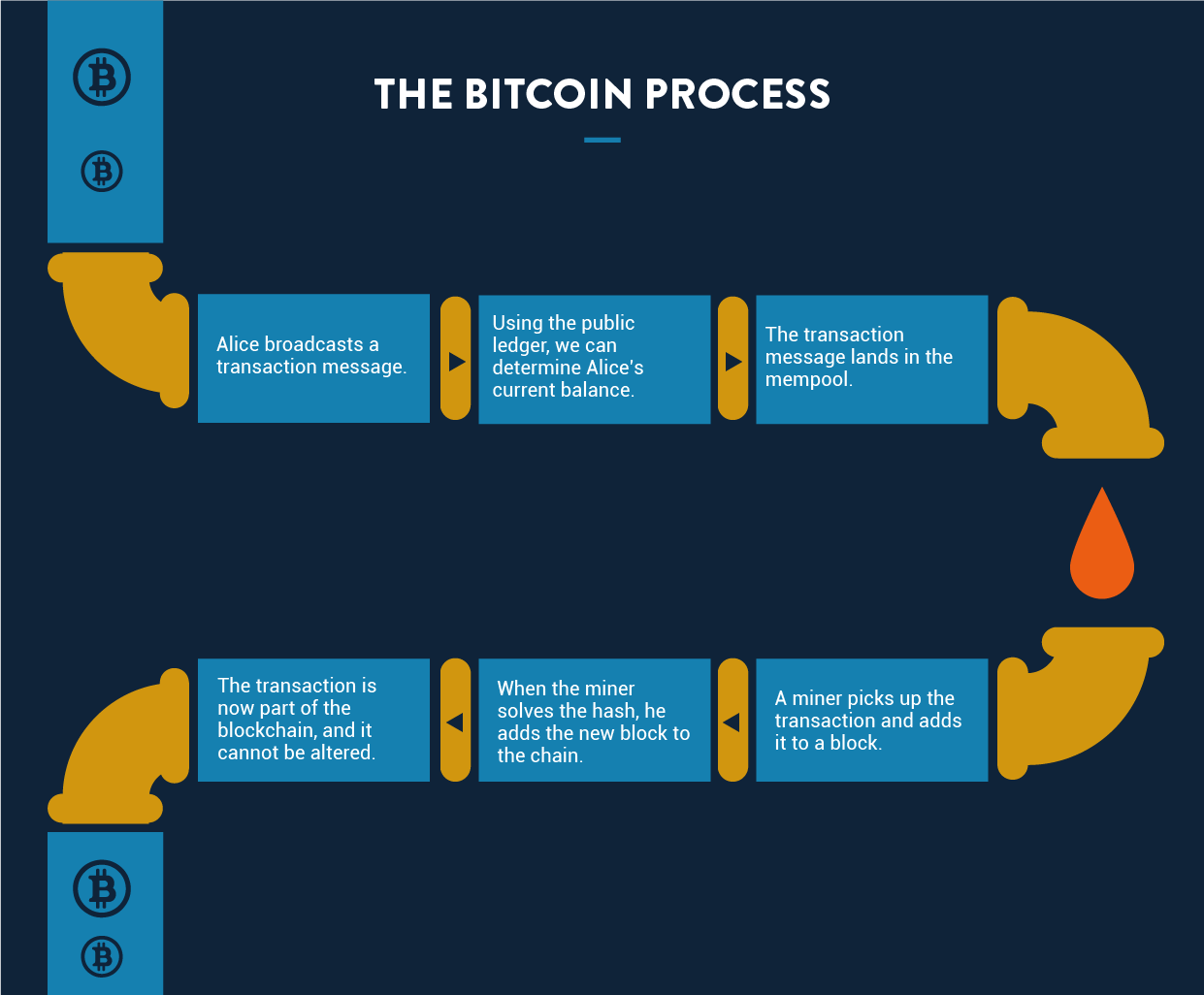

Załóżmy, że Alicja chce wysłać jednego Bitcoina do Boba.

Najpierw musimy sprawdzić, czy Alicja naprawdę posiada co najmniej jeden Bitcoin. W sieci blockchain brak jest pojedynczego wpisu, w którym można sprawdzić, ile waluty posiada dana osoba. Zamiast tego, saldo jest obliczane poprzez obliczenie wszystkich poprzednich transakcji, określane mianem łańcucha transakcji.

Po pierwszym pobraniu oprogramowania Bitcoin otrzymujesz kompletną kopię łańcucha transakcji (dlatego pobranie może zająć do 24 godzin). Gdy masz już łańcuch transakcji, łatwo możesz określić aktualne saldo Alicji.

Po sprawdzeniu, czy Alicja posiada wystarczającą liczbę Bitcoinów do wykonania transakcji, kolejnym krokiem jest wysłanie komunikatu o transakcji. Ta wiadomość zawiera adresy nadawcy i odbiorcy, przekazywaną kwotę oraz podpis cyfrowy stworzony przez nadawcę. W przypadku publicznego nadawania dowolny węzeł sieci może przekazać komunikat i odebrać go w celu wykonania.

Przed jego wykonaniem transakcja jest dodawana do puli niepotwierdzonych transakcji, nazywanej mempool (czyli pulą pamięci). Stamtąd jest odbierany przez górników.

Górnicy są w zasadzie mediatorami, którzy zatwierdzają transakcje. (Zostanie to wyjaśnione bardziej szczegółowo poniżej). Po zatwierdzeniu transakcji górnik dodaje ją do najnowszego bloku. Blok ma ustalony rozmiar, więc po określonej liczbie transakcji musi zostać utworzony nowy blok. Aktualny blok jest połączony z poprzednim blokiem, tworząc łańcuch bloków (blockchain).

Ale kto decyduje, które transakcje należy dodać do najnowszego bloku?

Zazwyczaj górnicy mogą wybrać dowolne transakcje lub je opuścić. Aby zachęcić ich do wyboru swojego, możesz im zapłacić przeznaczając dla nich niewielką część transakcji. Nie należy tego jednak postrzegać jako konieczności, ponieważ górnicy mają dodatkową motywację do tworzenia bloków, znanych jako nagroda blokowa.

Za każdym razem, gdy do łańcucha dodawany jest nowy blok, górnik, który go przesyła, jest nagradzany nowym Bitcoinem. Dokładna kwota zmieniła się z upływem czasu i maleje wraz ze wzrostem sieci. Nagrody blokowe są naturalnym sposobem pozyskiwania nowych pieniędzy.

Kiedy transakcja staje się częścią łańcucha blokowego, jest ona oficjalnie wykonywana.

D. W jaki sposób legalizowane są bloki

Powyżej omawialiśmy, w jaki sposób nowo zweryfikowane transakcje są dodawane do bloku, który jest następnie dodawany do istniejącego łańcucha bloków. Ale skąd wiemy, że nowe transakcje są pełnoprawne?

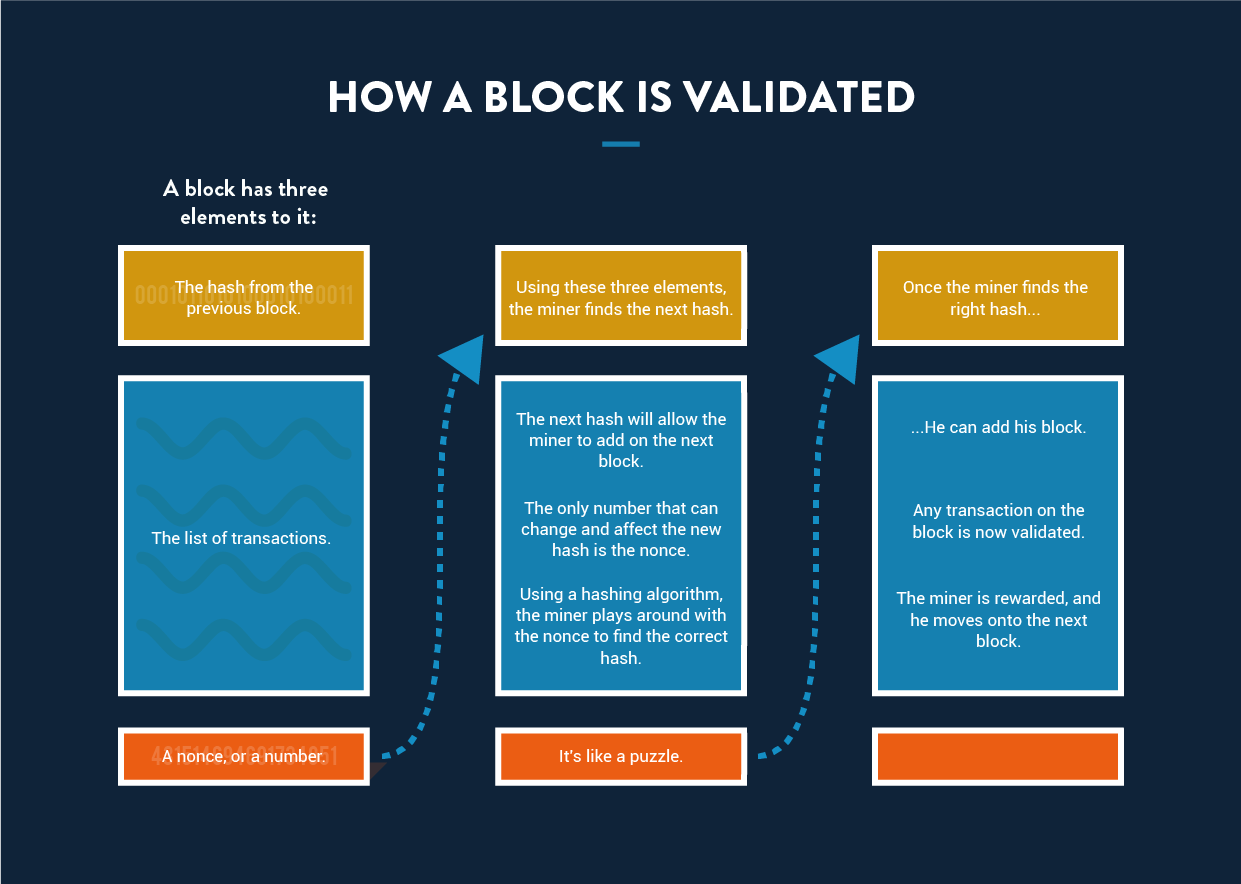

Górnicy muszą wykonać 'aproof-of-work'.

Zasadniczo proof-of-work jest koncepcją, zgodnie z którą najbardziej zaufana wersja księgi rachunkowej jest ta, w którą włożono najbardziej złożoną pracę obliczeniową. Proof-of-work wymaga, aby dane były trudne i czasochłonne do utworzenia, ale łatwe i szybkie do sprawdzenia.

Odbywa się to za pomocą techniki haszowania omawianej w sekcji dotyczącej podpisów cyfrowych. Jak sobie przypominasz, hasz tworzony jest przez wykonanie algorytmu na wejściu w celu utworzenia wyjścia o stałej długości.

Tutaj, górnicy muszą rozwiązać łamigłówkę matematyczną, aby dodać swój blok do istniejącego blockchaina, a łamigłówka ta wymaga czasu na rozwiązanie. W szczególności łamigłówka ta polega na odgadywaniu danych wejściowych, które będą skutkowały haszem zaczynającym się od określonej liczby zer.

Oto zasady działania:

Powiedzmy, że górnik pracuje nad blokiem. Na górze tego bloku znajduje się hasz ostatniego bloku w blockchainie. Poniżej znajdują się wszystkie transakcje wydobyte przez górnika. Pod tym, górnik dodaje liczbę, zwaną nonce (jednorazowy identyfikator kryptograficzny). Następnie wykonuje algorytm haszowy w całym bloku.

Jak wspomniano powyżej, jego celem jest uzyskanie wartości hasz zaczynającej się od określonej liczby zer. W razie przywołania, jeśli wejście zmieni się choćby nieznacznie, spowoduje to zupełnie inne wyjście. Oznacza to, że aby uzyskać odpowiednią liczbę zer, górnik potrzebuje bardzo dokładnej liczby na dole. Jak więc górnik wie, którą liczbę umieścić?

Nie wie.

Nie ma innego wyboru, jak tylko losowo odgadywać różne liczby, aż do uzyskania odpowiedniego hasza. Niezależnie od tego, co górnik zrobi, najpierw jego blok zostanie dodany do blockchain.

Zgodnie z protokołem Bitcoin cały proces powinien zająć około 10 minut. Ponieważ stale pojawiają się nowi górnicy z różną mocą obliczeniową, liczba wymaganych zer zmienia się okresowo.

Ten proces nie tylko pozwala dodawać nowe bloki do łańcucha. Pełni również inną bardzo ważną funkcję - zapewnia bezpieczeństwo i integralność całego systemu.

Ale jak to się dzieje?

No cóż, ponieważ każdy blok zawiera hasz ostatniego bloku jako jego nagłówek, nawet jedna zmiana jednego znaku w którejkolwiek z transakcji prowadziłaby nie tylko do zmiany hasza tego bloku - ale do każdego z bloków w łańcuchu.

Oznacza to, że jeśli ktoś chciałby zmienić transakcję, musiałby przeliczyć każdy poprzedni blok, co wymagałoby niemożliwie dużej mocy obliczeniowej. To także oznacza, że za każdym razem, gdy dodawany jest nowy blok, blockchain staje się bezpieczniejszy.

E. W jaki sposób Proof-of-Work zapobiega podwójnym wydatkom

Załóżmy, że Alicja ma sklep internetowy, który akceptuje płatności Bitcoin. Bob wchodzi na jej witrynę i składa zamówienie na iPhone'a. Jeśli Bob wybierze Bitcoin jako opcję płatności, Alicja oczywiście poczeka na potwierdzenie płatności przed wysłaniem iPhone'a.

Ale ze względu na sposób działania blockchainu, Bob może próbować oszukać Alice, inicjując dwa komunikaty transakcyjne z tym samym podpisem - jednym, w którym wysyła pieniądze do Alicji, a drugi, w którym wysyła je do samego siebie, ale pod inny adres.

Gdy Alice zobaczy wiadomość transakcyjną o wysłaniu jej pieniędzy, wyśle produkt. Jeśli jednak transakcja, w której Bob wysyła pieniądze samemu sobie, trafia na blockchain przed legalną transakcją, to właśnie ta przejdzie, w efekcie czego Bob dostanie swojego iPhone'a za darmo.

Wydaje się, na pierwszy rzut oka, że gdyby Alice była sprytna, nie wysłałaby iPhone'a zaraz po wiadomości transakcyjnej, poczekała by natomiast, aż transakcja znajdzie się na blockchainie.

Ale w rzeczywistości nawet to nie jest wystarczająco pewne.

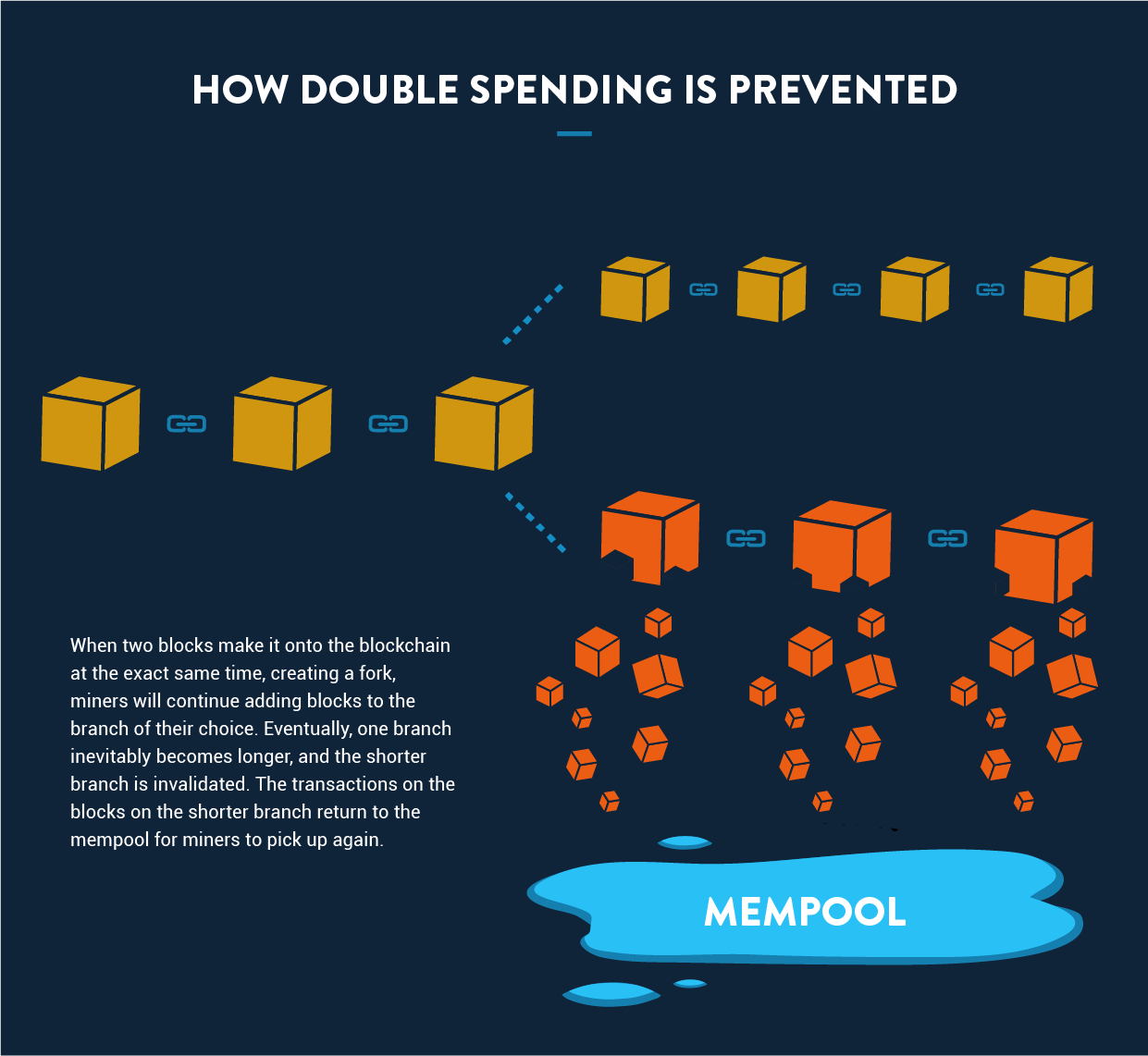

Dzieje się tak dlatego, że od czasu do czasu dodaje się więcej niż jeden blok naraz, tworząc w łańcuchu ‘widelec’. W takich przypadkach następny górnik, który kończy blok, może wybrać do której odnogi będzie dodawać. Dość szybko jedna gałąź stanie się dłuższa niż druga. Gdy tak się stanie, krótsza odnoga zostaje zrzucona, a wszystkie transakcje w niej zawarte zostają z powrotem przeniesione do mempoolu.

Z tego powodu, zaleca się, aby poczekać, aż co najmniej sześć bloków zostanie dodanych do łańcucha przed uznaniem transakcji za zakończoną. Transakcje, które zostały ostatnio dodane do łańcucha blokowego, są czasami nazywane transakcjami gorącymi.

Na tej podstawie możemy ponownie się przekonać, w jaki sposób proof-of-work – np. poprzez wykonywanie większej pracy obliczeniowej – zabezpiecza transakcje.

Ale spójrzmy na inną sytuację hipotetyczną: A co, jeśli Bob zdoła utworzyć dwie gałęzie, z jednym blokiem zawierającym legalną transakcję, a drugi z nieuczciwą? I dodał do oszukańczego na tym samym poziomie, co inni górnicy dodali do legalnych bloków. Alicja, widząc, że odnoga z legalną transakcją rośnie, otrzyma fałszywe poczucie bezpieczeństwa, co doprowadzi ją do wysłania iPhone'a. Ostatecznie jednak Bob mógł wydłużyć swój łańcuch, wysyłając legalne transakcje z powrotem do mempoolu. Ponieważ ma ten sam podpis co nieuczciwa transakcja, jeśli zostanie odebrany ponownie, zostanie uznany za nieważny.

To interesująca hipotetyczna transakcja i teoretycznie może się zdarzyć.

Ale w rzeczywistości jest to niemożliwe.

Dzieje się tak, ponieważ do obliczenia i dodania bloku potrzeba mocy obliczeniowej i czasu. Nawet z niewiarygodnie mocnym procesorem, aby wyciągnąć tę sztuczkę, Bob musiałby kontrolować więcej niż połowę procesorów w sieci Bitcoin. Dlatego ta koncepcja jest czasami określana jako atak 51%.

W rzeczywistości odnoga z legalną transakcją stałaby się dłuższa, a nieuczciwa zostałaby zrzucona z powrotem w pamięci. Następnie, gdy zostanie wydobyta przez innego górnika, to ponieważ podpis był już użyty w legalnej transakcji, zostanie uznana za nieważną.

Reasumując, nawet jeśli Bob w jakiś sposób zdołałby uzyskać kontrolę nad siecią, ilość czasu i zasobów potrzebnych do oszukania systemu po prostu nie jest tego warta. Zarobiłby po prostu więcej Bitcoinów wydobywając je zgodnie z zasadami.

3. Jak korzystać z Bitcoin

Istnieje wiele sposobów użycia Bitcoin, ale wszystkie w zasadzie dotyczą tego samego procesu. Istnieją trzy kroki do korzystania z Bitcoin: zdobywanie Bitcoin, zarządzanie portfelem i używanie Bitcoin do handlu towarami i usługami. Przyjrzyjmy się tym sposobom jeden po drugim:

A. Nabycie Bitcoinów

Oprócz wydobywania bitcoinów (o których mowa w części 2), możesz je po prostu kupić. Można to zrobić poprzez giełdę online lub poprzez dokonanie transakcji poza obrotem zorganizowanym (OTC).

Transakcje OTC to transakcje zawierane z inną osobą - zazwyczaj za pośrednictwem brokera, który zarządza negocjacjami. Jest to preferowana metoda dla osób chcących kupić bardzo duże sumy bitcoinów (tj. o wartości setek tysięcy lub milionów dolarów). Dzieje się tak dlatego, że giełdy nie mają płynności, aby ułatwić tak duże transakcje.

Chociaż transakcje OTC nie są regulowane, jak giełdy, renomowany pośrednik zapewni, że nie dojdzie do oszustwa. Niektórzy z głównych brokerów to między innymi Richfund z siedzibą w Chinach, Genesis Global Trading z Nowego Jorku i londyńskie Bitstocks.

Dla zwykłego użytkownika Bitcoinów, giełdy, takie jak Coinbase Coinmama lub itBit są najbezpieczniejszym i najprostszym sposobem na zakup Bitcoin. Aby uniknąć opłat za wymianę walut, najlepiej kupić na giełdzie w swoim kraju, które zazwyczaj będą bezpośrednio zintegrowane z lokalnymi bankami.

Przeprowadzenie wymiany jest niezwykle łatwe. Po prostu przejdź do witryny i postępuj zgodnie z instrukcjami rejestracji, a od razu możesz zacząć kupować Bitcoin.

Ważne jest, aby zwrócić uwagę, że większość giełd wymaga danych osobowych, takich jak imię i nazwisko, adres e-mail i numer telefonu. Oczywiście, jeśli podczas zakupu Bitcoinów użyjesz karty kredytowej, lub zrobisz to za pośrednictwem przelewu bankowego, dane te również będą w posiadaniu giełdy.

Jeśli zdecydujesz się na giełdę, ważnym punktem w procesie - kiedy kupujesz lub sprzedajesz Bitcoin - jest kiedy możesz stracić swoją anonimowość.

B. Zarządzanie portfelem

W sieci Bitcoin, posiadanie Bitcoin oznacza po prostu posiadanie adresu i prywatnego klucza. Jak omówiono powyżej, ten prywatny klucz umożliwia szyfrowanie podpisów cyfrowych.

Bez klucza prywatnego nie masz dostępu do swojego Bitcoin, ani możliwości udowodnienia, że należy on do Ciebie, więc powinien być przechowywany w możliwie najbardziej bezpiecznym miejscu.

Klucz prywatny dostaniesz, po otrzymaniu adresu Bitcoin. Klucz to 256-bitowy ciąg danych, które można również przedstawić alfanumerycznie. Na przykład ludzie czasami używają go w systemie szesnastkowym - co oznacza 64 znaki w zakresie 0-9 lub AF. Najczęściej stosowaną opcją jest użycie formatu do importu portfela (WIF), który składa się z 51 znaków alfanumerycznych, z których pierwszym jest zawsze liczba 5.

Oto przykład klucza prywatnego WIF:

5KJvsngHeMpm884wtkJNzQGaCErckhHJBGFsvd3VyK5qMZXj3hS

Utrata klucza prywatnego oznacza utratę Bitcoina. Jeśli zgubisz swój klucz prywatny, nie możesz odzyskać swojego Bitcoin. Tak samo, jeśli ktoś inny dostanie Twój prywatny klucz, może wycofać wszystkie Twoje Bitcoiny.

Jak więc chronić swoje prywatne klucze i monety?

Jedną z opcji jest przechowywanie swoich monet offline. Przechowywanie monet i klucza prywatnego na dysku USB zapewnia, że osoby niepożądane i hakerzy nie będą mogli wykraść Twoich informacji. Jednakże, jeśli stracisz ten dysk - lub jeśli komuś uda się go fizycznie ukraść - nie będziesz mieć szczęścia.

Inną opcją jest przechowywanie Bitcoinów u zewnętrznego dostawcy lub klienta oferującego portfel z Bitcoinami. Jest to rodzaj oprogramowania, które przechowuje adresy i pary kluczy dla wszystkich transakcji Bitcoin.

Jednak rosnąca liczba ataków wycelowanych w giełdy kryptowalut sprawia, że przechowywanie tam kluczy jest trochę niebezpieczne. Zalecane jest przechowywanie kluczy w trybie offline.

C. Dokonywanie transakcji przy użyciu Bitcoinów

Dokonywanie transakcji za pomocą Bitcoinów jest bardzo proste. Jeśli masz konkretną osobę, do której chcesz wysłać pieniądze, potrzebujesz tylko jej adresu Bitcoin, którego możesz wprowadzić do swojego klienta Bitcoin. Jeśli osoba, do której wysyłasz pieniądze, korzysta z tego samego klienta co Ty, często wystarczy podać adres e-mail, powiązany z jego kontem.

Firmy online, które akceptują Bitcoin, zwykle mają przycisk, w który klikasz, który automatycznie przeniesie Cię do portfela, umożliwiając dokonanie płatności z tego poziomu. W przypadku portfeli instalowanych na urządzeniach mobilnych często udostępniany jest kod QR, który można zeskanować za pomocą telefonu.

4. Jak zarabiać pieniądze na krypto-walucie

Technologia Blockchain jest całkowicie nowa i istnieje wiele możliwości, aby na niej zarabiać. Zasadniczo można to zrobić na dwa sposoby – poprzez wydobycie albo inwestowanie.

A. Zostań górnikiem

Mining to powolna, ale bezpieczna metoda zarabiania pieniędzy na bitcoinach i innych krypto-walutach. Jak sobie przypominasz, górnicy to ludzie w sieci, którzy potwierdzają transakcje w zamian za nagrodę. W przypadku Bitcoin istnieją dwa rodzaje nagród - jedna za dodanie nowego bloku, a druga za wydobycie konkretnej transakcji.

Różne krypto-waluty mają różne mechanizmy płacenia górnikom; niektórzy mogą płacić tylko za opłaty transakcyjne, podczas gdy inni zachęcają ich korzystając z różnych innych środków.

Możesz uczestniczyć w procesie wydobywania, przekazując CPU do sieci. Ponieważ procesor wymaga energii elektrycznej, ważne jest wzięcie pod uwagę, w jaki sposób Twoje dochody z wydobycia wypadną w porównaniu z kosztami, które poniesiesz. Będzie to zależało od kraju, w którym się znajdujesz i od tego, jak tania jest energia elektryczna. Niezwykle niski koszt energii elektrycznej w Chinach jest powodem, dla którego znajduje się tam większość sieci górników.

Inne czynniki, które przyczynią się do twoich obliczeń to moc haszowania Twojego sprzętu i aktualna cena Bitcoina.

Dla bardziej poważnych górników dostępny jest specjalistyczny sprzęt o wysokim wskaźniku haszu, który da górnikowi lepsze szanse na rozwiązanie bloku. ASIC (układ scalony do szczególnych zastosowań) to ogólny termin używany dla takiego urządzenia. Dzięki połączeniu ASIC i taniej energii elektrycznej, wejście do branży wydobywczej może okazać się opłacalne.

Możesz być indywidualnym górnikiem lub możesz być częścią grupy górników, którzy współdzielą procesor. Ten ostatni sposób jest znany jako mining pool (kopalnia) i jest ogólnie dobrym pomysłem dla osób nie posiadających dużej ilości sprzętu. W kopalni członkowie są opłacani proporcjonalnie do przekazanej wartości mocy procesora. Do wydobywania Bitcoinów popularne są następujące giełdy:

- Bitfury - z siedzibą w Gruzji

- BTC.com - z siedzibą w Chinach

- Slush - z siedzibą w Czechach

W przypadku innych krypto-walut niezbędne jest rozeznanie, do których giełd warto dołączyć. Zasadniczo giełdy są tworzone, gdy tylko waluta zaczyna zyskiwać na atrakcyjności.

B. Inwestuj w krypto-walutę

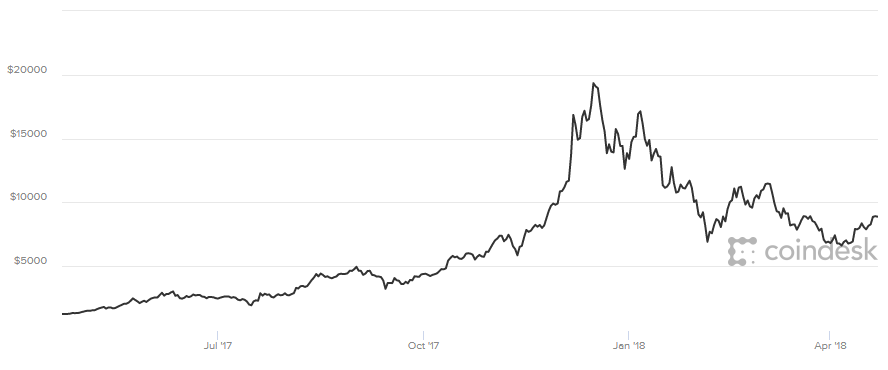

Inwestycje bezpośrednie to szybki, ale ryzykowny sposób zarabiania pieniędzy na kryptowalutach. Jeśli nie masz czasu ani zasobów pozwalających na wydobycie, możesz po prostu kupić krypto walutę na giełdzie. Bitcoin wykazał zdumiewające zyski w ciągu ostatnich kilku lat i przyciągnął uwagę wszelkiego rodzaju inwestorów.

Chociaż w każdej chwili możesz kupić monety kryptograficzne, istnieje specjalny okres, w którym szansa na zysk (i stratę) jest najwyższa. Dzieje się tak podczas ICO (Wstępna oferta monet). Dla osób posiadających wiedzę dotyczącą inwestycji kapitałowych, okres ten można porównać do IPO (Pierwszej oferty publicznej).

ICO to wydarzenie, w którym monety kryptograficzne po raz pierwszy zostały zaprezentowane światu i nie zostały jeszcze docenione. W tym czasie potencjalni inwestorzy oceniają projekt i decydują, czy w niego zainwestować. Jeśli projekt jest realizowany i zyskuje zwolenników, wartość monet rośnie, przynosząc zysk.

Przyjrzyjmy się kilku ciekawym historiom, w których ludzie kupowali Bitcoin i później byli zszokowani.

- 1. W 2009 roku norweski student badający szyfrowanie kupił 5000 BTC za około 27 USD, a potem zupełnie o tym zapomniał. Cztery lata później, kiedy media wyciągnęły Bitcoin na światło dzienne, przypomniał sobie o swoim zakupie i był zaskoczony, że wartość posiadanych przez niego BTC przekracza 886 000 USD. Połowę sprzedał, by kupić luksusowy dom w eleganckiej dzielnicy Oslo, a reszta to 28 milionów dolarów według dzisiejszego kursu wymiany.

- 2. 22 maja 2010 r. programista komputerowy Laszlo Hanyecz kupił dwie pizze płacąc Bitcoinem. Zapłacił około 10 000 BTC, które w tym czasie były warte tylko 41 USD. Jednak przy obecnym kursie wymiany ta ilość Bitcoinów jest warta 67 milionów USD, z czego wynika, że były to najdroższe pizze jakie kiedykolwiek zakupiono. Udzielając wywiadu, Laszlo stwierdził, że skoro Bitcoin ledwie miał jakąkolwiek wartość w tym okresie, był podekscytowany, że był w stanie cokolwiek za niego kupić.

- 3. James Howell, inżynier IT z Newport rozpoczął wydobywanie Bitcoin za pomocą swojego laptopa w 2009 roku. Zebrał ponad 7500 Bitcoinów, po czym zaprzestał tej działalności. Później sprzedał swojego laptopa na eBayu, ale przed tym usunął dysk twardy, na którym przechowywane były jego prywatne klucze Bitcoin. Trzymał twardy dysk w szufladzie z nadzieją na spieniężenie Bitcoinów, gdy ich wartość wzrośnie. Ale kilka lat później, podczas sprzątania domu, dysk został przez pomyłkę wyrzucony. Zgodnie z dzisiejszym kursem wymiany utracone Bitcoiny mają wartość ponad 85 milionów dolarów. James chciał przeprowadzić operację poszukiwawczą na składowisku - kosztowne i złożone zadanie - ale ze względu na problemy środowiskowe i możliwość wycieku niebezpiecznych gazów, operacja nie została przeprowadzona.

Niezależnnie od tych wszystkich historii o ogromnym wzroście wartości Bitcoina, inwestorzy powinni pamiętać, że wartość kryptowalut może ulegać gwałtownym wahaniom. Na przykład w ciągu ostatnich sześciu miesięcy Bitcoin znacznie się podrożał i dramatycznie potaniał.

Kryptowaluty ogólnie podlegają bardzo silnym zmianom wartości. Z faktu, że w przeszłości wartość Bitcoina ogromnie wzrosła, nie wynika gwarancja, że w przyszłości nadal będzie podążać w tym kierunku.

Radzimy nie inwestować więcej, niż tyle ile możesz pozwolić sobie stracić. NIE WYKORZYSTUJ całości ani znacznej części swoich ciężko zapracowanych pieniędzy, mając nadzieję na świetny zarobek. Możesz mieć szczęście, ale to nie jest warte ryzyka utraty wszystkiego, jeśli cena znacznie spadnie. Możesz sprawdzić najnowsze kursy wymiany Bitcoin na naszym kalkulatorze Bitcoinówr.

5. Czy Bitcoin jest legalny?

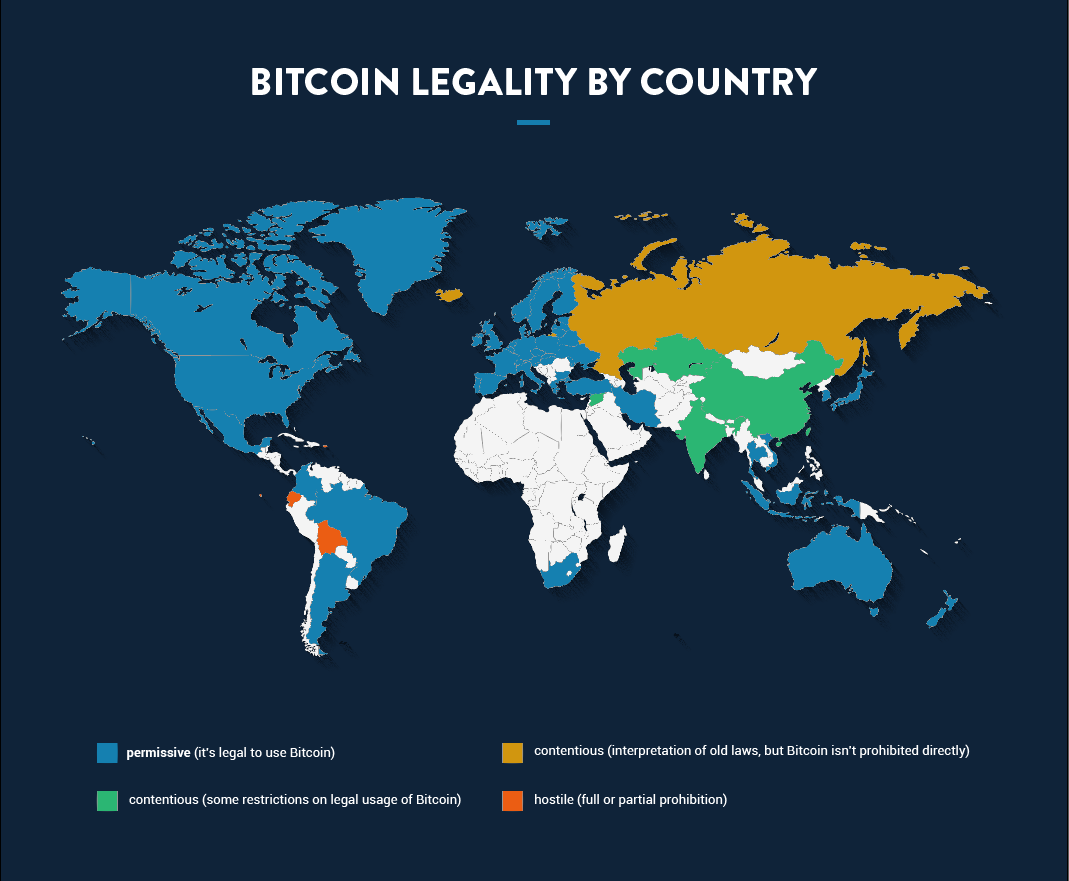

Wraz ze wzrostem popularności Bitcoin, kryptowaluty generalnie zwróciły uwagę organów rządowych i finansowych. W przeciwieństwie do podrabianej waluty fiducjarnej, która jest nielegalna, w większości krajów sam Bitcoin jest legalny.

Jednak z powodu anonimowej i nieuregulowanej natury Bitcoina, wiele rządów wprowadziło ograniczenia w jego stosowaniu. Niektórzy obawiają się, że Bitcoin i inne kryptowaluty doprowadzą do utraty kontroli finansowej przez rząd.

W większości krajów nie ma jasnych przepisów dotyczących korzystania z kryptowalut, więc ludzie często są zdezorientowani co do ich statusu. Dlatego najlepiej sprawdzić przepisy obowiązujące w Twoim kraju w zakresie legalności Bitcoin i pamiętać, że te prawa mogą ulec zmianie.

Całkowicie nielegalne jest posiadanie Bitcoin w Algierii, Kolumbii, Nepalu, Bangladeszu i kilku innych krajach. Natomiast w Stanach Zjednoczonych Bitcoin jest nie tylko legalny, ale jest uważany za towar przez CFTC (Komisji Obrotu Giełdowymi Kontraktami Terminowymi). Jeśli chodzi o podatki, zasady są podobne, jak w przypadku wszystkich innych aktywów.

W wielu krajach, na przykład w Indiach, Bitcoin wpada w szarą strefę, gdzie rząd nie ogłosił, że jest nielegalna, ale zniechęca do jej używania, wydając ostrzeżenia przeciwko niemu.

Nie wymaga podkreślenia, że nie należy używać Bitcoinów do kupowania lub sprzedawania przedmiotów lub usług, które są nielegalne. Jeśli dana transakcja, do której użyta jest waluta fiducjarna, uznana jest, jako nielegalna, to będzie również nielegalna w razie użycia Bitcoinów lub każdej innej krypto-waluty.

6. Ciemna strona Bitcoina

Chociaż Bitcoin ma wiele zalet - o których długo dyskutowaliśmy - niektóre ostrzeżenia rządowe przeciwko niemu nie są pozbawione podstaw.

Dzieje się tak, ponieważ istnieją elementy przestępcze, które starają się wykorzystać wszystkie emocje i szum medialny wokół Bitcoin. Na przykład cyberprzestępcy uruchamiają projekty Ponzi, które obiecują astronomiczne zwroty z inwestycji. Dopiero gdy znikną pieniądze, ludzie zdają sobie sprawę, że zostali oszukani. Dlatego wiele rządów prowadzi kampanie informacyjne, w których doradza ludziom, aby pozostali sceptyczni i inwestowali ostrożnie.

Istnieje również wiele innych sposobów nadużywania krypto-waluty:

- Ze względu na anonimowość i łatwość transferu Bitcoinów, grupy terrorystyczne próbowały pozyskiwania funduszy na portalach społecznościowych za pomocą swoich adresów Bitcoin. Pomimo, że w przeszłości działania takie nie były bardzo udane, nie ma gwarancji, że terroryści w pewnym momencie nie odniosą sukcesu.Warto jednak zauważyć, że nasza anonimowość ogranicza się do sieci blockchain. Gdy nastąpi konwersja Bitcoina na inną walutę, tożsamość użytkownika i transakcje mogą być śledzone poprzez Twój adres IP. A ponieważ każda transakcja na blockchain jest publiczna, bardzo łatwo jest śledzić przepływ środków.

- 12 maja 2017 r. na całym świecie doszło do ogromnego ataku oprogramowania ransomware, zwanego atakiem Wannacry. To złośliwe oprogramowanie przejęło kontrolę nad komputerami ofiar i żądało pieniędzy w zamian za wycofanie się.Chociaż używane oprogramowanie ransomware nie było nowe, jedną z wyróżniających cech tego ataku było to, że żądano pieniędzy w postaci Bitcoinów. Ten incydent oczywiście przyniósł Bitcoinowi dużo złego rozgłosu. Aby dowiedzieć się więcej o oprogramowaniu ransomware i malware, sprawdź ten artykuł.

- Istnieje wiele oszustw internetowych, które doprowadziły do kradzieży Bitcoinów. Typowa bankowość internetowa ma kilka warstw ochrony, takich jak hasło, uwierzytelnianie dwuskładnikowe, OTP itp. Ale w przypadku Bitcoina, wystarczy tylko posiadać klucz prywatny, aby całkowicie opróżnić czyjś portfel. Oszuści kradną te klucze z komputerów użytkowników za pomocą keyloggerów, koni trojańskich i ataków phishingowych.Dlatego ważne jest, aby chronić swój portfel Bitcoin z czujnością, z jaką chronimy prawdziwą gotówkę. Inny rodzaj oszustwa jest przeprowadzany przez niektórych sprzedawców internetowych: reklamują oni produkt z ogromną zniżką i akceptują tylko płatność za pomocą Bitcoinów. Gdy kupujący zapłaci, sprzedawca wysyła produkt o bardzo złej jakości – lub, co gorsza, w ogóle nic. A ponieważ płatności wykonane za pomocą Bitcoina są nieodwracalne, nie ma możliwości skorzystania z opcji regresu.

- Inna kategoria oszustw obejmuje ICO. Ponieważ rynek kryptowalut jest wysoce nieuregulowany, niektórzy ludzie celowo uruchamiają oszukańcze projekty blockchain. Obiecują przełomową innowację i przekonują inwestorów do wniesienia kapitału. Ale zamiast rozwijać projekt, po prostu deklarują, że się nie powiodło i wszystkie zainwestowane pieniądze przeznaczają na swoje cele.Ponieważ ogłoszenie bankructwa jest łatwe, a inwestowanie zawsze wiąże się z możliwością poniesienia straty, niewiele można zrobić, aby chronić tych, którzy wspomagają takie projekty. Istnieje wiele legalnych ICO, ale odróżnienie tych nieuczciwych może być trudne. Jeśli więc rozważasz zainwestowanie w nowy projekt blockchain, przed otwarciem portfela ważne jest, aby dochować należytej staranności.

7. Inne implementacje Blockchain

Bitcoin był pierwszą i pozostaje najważniejszą implementacją blockchain. Jednak od tego czasu ludzie wymyślili różne sposoby korzystania z systemu.

A. Kryptowaluty

Jednym ze sposobów, w jaki ludzie używają blockchaina, jest tworzenie odmian Bitcoina. Często reklamują się jako lepsze lub ulepszone wersje Bitcoina i są znane pod wspólną nazwą jako altcoiny. Niektóre z głównych altcoinów to:

- Litecoin: Litecoin wystartował w 2011 roku i różni się nieznacznie od systemu Bitcoin. Jedna różnica polega na tym, że generowanie bloków zajmuje mniej czasu. W porównaniu do 10 minut, które zajmuje Bitcoin, Litecoin generuje blok co 2,5 minuty. Oznacza to, że transakcje są szybciej weryfikowane. Kolejną różnicą jest zastosowany algorytm hasza. Bitcoin używa algorytmu SHA256 jako algorytmu proof-of-work, podczas gdy Litecoin używa skryptu. Jedną z cech skryptu jest to, że trudniej jest stworzyć zoptymalizowany procesor lub sprzęt GPU, aby szybciej rozwiązać zagadkę, czyniąc system bardziej sprawiedliwym dla górników. Mając to w pamięci, należy stwierdzić, że dzisiaj istnieje ASICS, który może być użyty do wydobywania Litecoin.

- Zcash: Zcash został uruchomiony niedawno, w 2016 roku. Podobnie jak Bitcoin zapewnia bezpieczne transakcje w rozproszonej księdze. Jednak Zcash różni się od Bitcoina tym, że używa innego algorytmu proof-of-work (zwanego ZK-SNARK) i stosuje inną strategię ochrony prywatności. W systemie Bitcoin nadawca, odbiorca i kwota pieniędzy są przesyłane publicznie, podczas gdy w Zcash mogą pozostać prywatni i chronieni. Pod koniec 2017 roku Zcash zdołał przekroczyć próg rynkowy o wartości jednego miliarda dolarów.

- Dogecoin: Dogecoin został faktycznie uruchomiony jako żart w odpowiedzi na to, co niektórzy postrzegają jako manię kryptowalut. Jego logo to moneta z wizerunkiem psa znanego z popularnego internetowego mema Doge. Jest to kompletna replika Bitcoina i nie oferuje żadnych różnic ani ulepszeń, przede wszystkim dlatego, że nie miał być traktowany poważnie. Początkowo wartość monety była bardzo niska. Jednak jej wartość znacznie wzrosła i zaczęła zdobywać poważnych inwestorów - osiągając ostatnio pułap rynkowy na poziomie dwóch miliardów dolarów. Twórcy niezadowoleni z faktu, że moneta stała się tym samym, z czego miała kpić, ostatecznie wycofali się z projektu. Ostatecznie jej wartość znacznie spadła, gdy Ryan Kennedy, właściciel giełdy Dogecoin o nazwie Moolah, został aresztowany za oszustwo. Jednak począwszy od stycznia 2018 r. wycena zaczęła ponownie rosnąć.

B. Implementacje niepieniężne

Jak wspomniano powyżej, system blockchain ma zastosowanie nie tylko do kryptowalut. Istnieje wiele innych nowatorskich pomysłów opartych na konstrukcie wartych miliardy dolarów.

- Ethereum: Ethereum jest tym dla aplikacji, czym waluta Bitcoin. Zapewnia infrastrukturę do uruchamiania aplikacji bez centralnego serwera. Podobnie jak Bitcoin, jest on zależny od węzłów w Internecie. W takim przypadku węzły zapewniają funkcję procesora niezbędną do uruchomienia aplikacji. Aby zapobiec nadużyciom i wyeliminować aplikacje niskiej jakości, Ethereum wymaga, aby aplikacje wydawały walutę zwaną eter. Kod opracowany w sieci Ethereum jest obsługiwany przez oprogramowanie zwane maszyną wirtualną Ethereum. Do opracowania aplikacji programiści używają inteligentnych kontraktów, które są wykonywane automatycznie za każdym razem, gdy spełnione zostają określone warunki. Na przykład jednym z inteligentnych kontraktów może być automatyczne wysyłanie produktu po otrzymaniu płatności. Aplikacje Ethereum nazywane są DAP (aplikacje zdecentralizowane), a setki z nich zostały już pomyślnie uruchomione. Przykładami są aplikacje, które zajmują się podpisami cyfrowymi, oprogramowaniem do prognozowania, zarządzaniem ładowaniem samochodów elektrycznych i witrynami hazardowymi online.

- Ripple: Podczas gdy Bitcoin jest przeznaczony dla ludzi, Ripple jest przeznaczony dla banków i sieci płatniczych. Obecnie banki stosują protokół SWIFT (Stowarzyszenie Międzynarodowej Teletransmisji Danych Finansowych), który wymaga zaangażowania pośredników. To, a także wahania kursów walutowych często prowadzi do opóźnień transakcji. Ripple umożliwia instytucjom finansowym transfer, rozliczanie, przekazywanie i wymianę płatności w czasie rzeczywistym bez ponoszenia dużych kosztów. Mimo że oficjalnie nie została jeszcze przyjęta, wiele banków już zaczęło używać Ripple w fazie próbnej. Jedną z istotnych różnic między Ripple i Bitcoin jest to, że nie każdy może dołączyć do sieci. Komputery muszą się identyfikować i potrzebują pozwolenia na uczestnictwo. W tym sensie tak naprawdę nie jest zdecentralizowany ani publiczny.

Jak widzieliśmy, istnieją pewne negatywne aspekty Bitcoina, które powinny zostać rozwiązane. Nie oznacza to jednak, że powinniśmy go całkowicie porzucić. Blockchain to prawdziwa innowacja, która może rozwiązać niezliczone ilości problemów. Od nas zależy, czy będziemy mądrzy i odpowiednio go wykorzystamy.

Czy ten przewodnik był pomocny? Jeśli tak, udostępnij go znajomym i przyjaciołom na portalach Facebook i Twitter.

Prosimy o sugestie, jak ulepszyć ten artykuł. Twoja opinia ma znaczenie!