Prywatność online dla dziennikarzy w 2025 — ochrona źródeł

1. Wprowadzenie

Wielu weteranów dziennikarstwa, ale nie tylko, z całą pewnością zauważyło, że nagle staliśmy się ponownie wręcz bombardowani kolejnymi wzmiankami na temat Watergate. Książki takie jak “1984” George’a Orwella znów pojawiły się na wystawach w księgarniach, a w powietrzu czuć zagrożenie dla wolności słowa i wolności prasy rozprzestrzeniające się powoli niczym ciemna chmura nad całą półkulą zachodniej, wyciągając znów dawne obawy na powierzchnię.

Kiedy amerykański, urzędujący obecnie prezydent oskarża byłego prezydenta o nadmierną inwigilację; kiedy uniemożliwia wstęp głównym mediom USA - do tej pory zawsze oczywisty - na swoje konferencje prasowe; kiedy nieustannie oskarża media o bycie wrogiem numer jeden dla kraju, to nie może dziwić, że byle wzmianki o prezydencie Nixonie coraz bardziej przypominają samousprawiedliwiający się tweet o SNL, a nawet niektórzy republikańscy senatorowie, tacy jak John McCain wyrażają obawę związaną z przyszłością demokracji.

I McCain nie jest w tym osamotniony. Wielu dziennikarzy, z którymi rozmawiałem niedawno wyrażało troskę o to, co może być przyszłością dotyczącą wolności prasy. W czasie, gdy można wygłosić oświadczenie takie jak "Donald Trump kontroluje NSA" - i nie zostać oskarżonym o kłamstwo, wszystko jest możliwe. Dodajmy do tego fakt ostatnich wydarzeń w CIA, które nauczyły nas, że prawie wszystkie systemy szyfrowania mogą zostać zagrożona, jeśli ktoś ma odpowiednio dużo wytrwałości w ich łamaniu - i jesteś na prostej drodze do zupełnie antyutopijnego świata, w którym nie można nawet zbyt wygodnie ułożyć się na sofie przed własnym Smart TV.

Dobrą natomiast wiadomością jest to, że jednak możliwe jest poważne utrudnienie komukolwiek prób przechwytywania cudzych e-maili, wysyłanych wiadomości tekstowych (SMS-ów) lub rozmów telefonicznych. Można podjąć pewne środki, aby znacząco utrudnić życie tym, którzy chcą odkryć Twoje źródła informacji oraz same informacje, w posiadanie których wszedłeś. Oczywiście stopień wysiłku, jaki jesteś gotów podjąć, aby ochronić swoją prywatność, zapewnić anonimowość Twoich źródeł i bezpieczeństwo Twoich danych powinien być proporcjonalny do prawdopodobieństwa wystąpienia realnego zagrożenia, jak włamanie lub działania szpiegowskie.

"Staromodne obietnice takie jak: nie będę ujawniać tożsamości mojego informatora, ani też prezentować moich notatek są całkowicie bezwartościowe, jeśli nie podejmiesz dodatkowych kroków w celu ochrony informacji poufnych" - stwierdził Barton Gellman z Washington Post, którego informator, były współpracownik NSA, Edward Snowden, pomógł odkryć zakres działań NSA i brytyjskiej GCHQ, w rozmowie z Tony Loci. Sam Loci, który zajmował się amerykańskim systemem sądownictwa dla AP, The Washington Post i USA Today, a także był straszony sądem za odmowę identyfikacji swoich źródeł, prawdopodobnie poparłaby to stwierdzenie.

Co należy zatem zrobić, aby zapewnić bezpieczeństwo zarówno informatora, jak i informacji zgromadzonych przez dziennikarza? Grosso modo można zaprezentować garść wskazówek należących do następujących kategorii:

- Zabezpieczenie aplikacji i funkcji na urządzeniu – metoda znana jako redukcja możliwości przeprowadzenia “ataku na powierzchni”, tzn. ograniczenie zainstalowanych aplikacji do absolutnego minimum, instalowanie ich tylko z zaufanych źródeł, wybieranie aplikacji, które wymagają minimalnych uprawnień, utrzymywanie systemu w pełni zaktualizowanego oraz dysponowania jak największą liczbą zabezpieczeń (opartych na najnowszych dokumentach opisujących najlepsze metody postępowania) na swoim urządzeniu.

- Odizolowanie urządzeń i/lub ich otoczenia - na przykład fizyczna izolacja komputera w celu sprawdzania plików lub korzystanie z telefonów komórkowych na kartę.

- Ostrożne postępowanie zarówno w świecie cyfrowym, jak i w rzeczywistym – Rada ta ma to wiele wspólnego ze zdrowym rozsądkiem i nieco mniej z oprogramowaniem: na przykład nigdy nie zapisuj nazwy informatora, a już na pewno nie w jakiejkolwiek aplikacji lub w jakimkolwiek dokumencie przechowywanym na Twoim komputerze. Oczywiście należy zapomnieć o wszystkim, co ma związek z przechowywaniem danych w chmurze.

2. Komunikacja z informatorem i ochrona danych poufnych

Zacznijmy od wypisania tego, co można zrobić w przypadku komunikowania się ze swoim źródłem i przechowywanie uzyskanych od niego poufnych informacji:

- Wystrzegaj się wielkich marek: Powinieneś założyć, że systemy szyfrujące wielkich firm, a nawet rozbudowane systemy operacyjne (oprogramowanie własnościowe, zamknięte) mają różnego rodzaju backdoory, które mogą umożliwiać uzyskanie dostępu do danych przez tajne służby z kraju pochodzenia oprogramowania (przynajmniej w USA i Wielkiej Brytanii). Bardziej szczegółowe wyjaśnienia zaprezentował Bruce Schneier, ekspert ds. bezpieczeństwa w tym artykule.

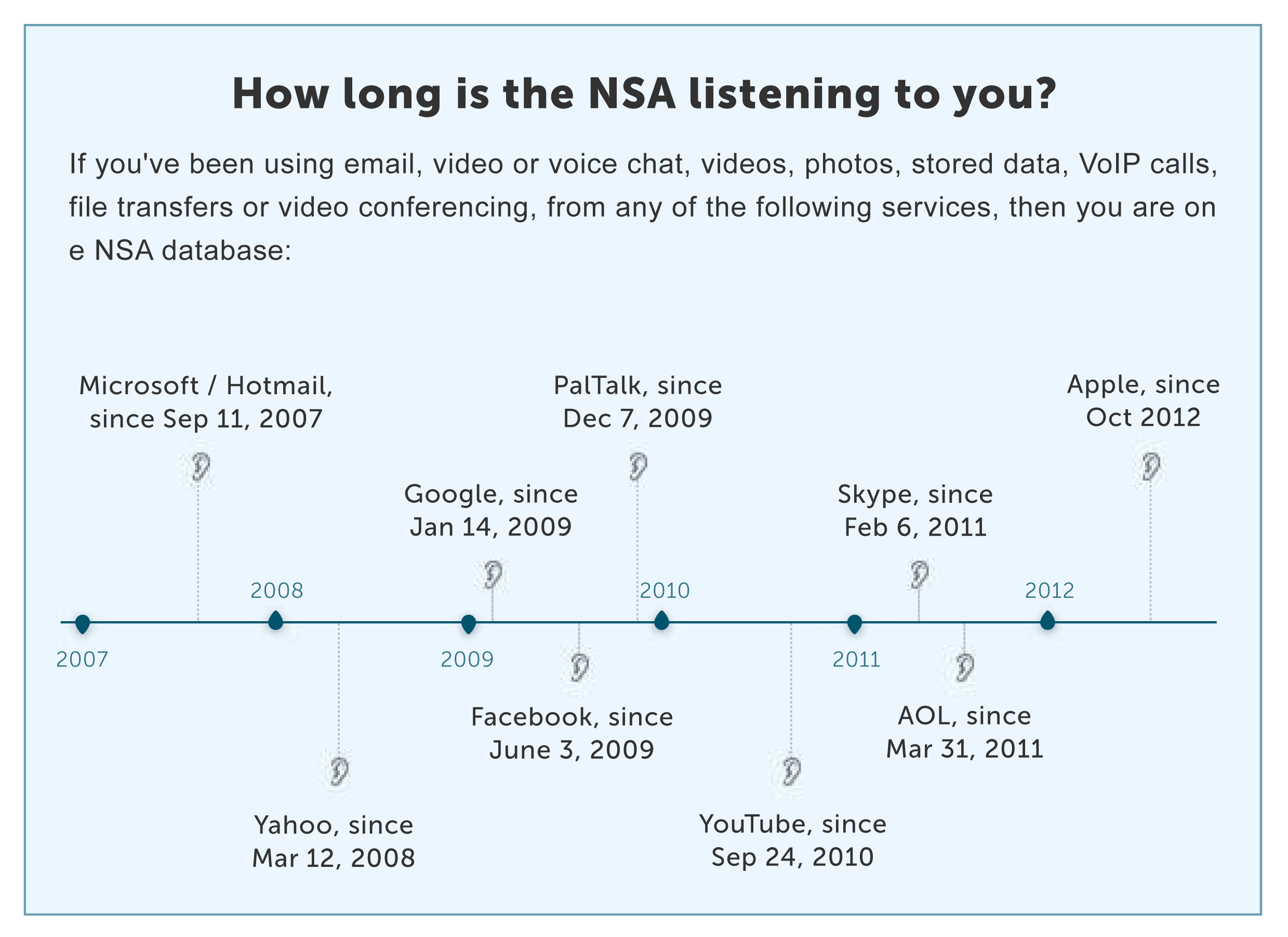

- Zawsze szyfruj wszystko: eksperci ds. bezpieczeństwa korzystają z prostej matematyki, aby podkreślić najważniejsze kwestie: w miarę zwiększania się kosztów deszyfrowania plików (np. dla agencji wywiadowczych takich jak NSA) automatycznie zwiększa się stopień wysiłku związanego ze śledzeniem Ciebie. Jeśli Chelsea Manning, Julian Assange czy Edward Snowden to nie Ty, a także jeśli nie uczestniczyłeś w aktywnej inwigilacji apartamentów w Trump Tower, podsłuchujący mogą po prostu zrezygnować z tego zadania, nawet jeśli przechowują Twoje zaszyfrowane wiadomości. A jeśli ktoś zdecyduje się śledzić Cię pomimo Twoich starań, to jeśli użyjesz silnego szyfrowania, takiego jak AES (Advanced Encryption Standard) i narzędzi typu PGP lub OpenVPN, które są najsilniejszymi metodami szyfrowania (VPNy są wykorzystywane przez sam rząd Stanów Zjednoczonych), okaże się to dla niego sporym problemem. Jeśli jednak oczekujesz niezwykle skutecznych zabezpieczeń, potrzebujesz czegoś więcej niż metody szyfrowania AES. P.S. Jeśli chcesz poznać rok, w którym Twoje informacje trafiły do rąk NSA, po prostu sprawdź go tutaj.

- Wykonaj pełne szyfrowanie dysku: Należy je przeprowadzić na wypadek, gdyby ktoś mógł dostać w swoje ręce Twój komputer lub telefon. Pełne szyfrowanie dysków można wykonać za pomocą programów takich jak FileVault, VeraCrypt lub BitLocker. Ustawienie komputera w tryb uśpienia (zamiast go wyłączyć lub zahibernować) może umożliwić osobie niepowołanej ominięcie tej linii obrony. Mika Lee w swoim artykule opisuje skuteczny sposób na zabezpieczenie swojego laptopa.

- Nie rozmawiaj z informatorami przez telefon: Wszystkie firmy telekomunikacyjne przechowują dane dotyczące osoby dzwoniącej i numerów odbiorców, a także lokalizację urządzeń w czasie wykonywania połączenia. W Stanach Zjednoczonych i w kilku innych krajach przepisy prawne nakazują przy tym ujawnianie informacji o zarejestrowanych połączeniach będących w posiadaniu tych firm. Co można z tym zrobić? Powinieneś korzystać z bezpiecznej usługi telefonicznej, takiej jak przetestowana wielokrotnie pod kątem bezpieczeństwa aplikacja Signal. Chociaż może to oznaczać konieczność pobrania aplikacji przez zarówno Twoje źródło, jak i Ciebie, to cały proces trwa zaledwie kilka minut. Oto na temat poradnik na temat korzystania z tej aplikacji. Poświęć tylko minutę, aby sprawdzić ilu z Twoich niezwiązanych z dziennikarstwem znajomych już z niej korzysta. Jednak zdecydujesz się komunikować ze swoim informatorem, nie zabieraj swojego telefonu komórkowego na dyskretne spotkania. Kup sobie urządzenie jednorazowego użytku i znajdź sposób, aby przekazać informatorowi jego numer z odpowiednim wyprzedzeniem. On także musi korzystać z jednorazowego, bezpiecznego urządzenia. Władze mogą śledzić Twoją lokalizację poprzez sygnały sieci komórkowych, zatem zaleca się utrudnienie im namierzenie Cię w tej samej kawiarence, gdzie czeka na Ciebie Twój informator. Jeśli nie zastosujesz się do tej zasady, wszystkie władze lokalne będą musiały poprosić (grzecznie i w pełni legalnie) o nagranie wideo z kamery bezpieczeństwa zainstalowaniem w tej kawiarni w czasie Waszego spotkania.

- Nadaj priorytet bezpiecznym komunikatorom: Twoje rozmowy (komórkowe i stacjonarne) mogą być monitorowane przez agencje rządowe, a każda wiadomość SMS jest jak pocztówka - cały tekst w niej zawarty jest w pełni widoczny dla tych, którzy mogą ją przechwycić. W związku z tym należy używać komunikatorów, które umożliwiają bezpieczne zakończenie połączenia: wspomniany już wcześniej Signal, a także Telegram są uważane za najbezpieczniejsze (choć raz już zdołano złamać zabezpieczenia Telegramu, jak również aplikacji internetowej WhatsApp, a następnie załatano luki). Zdaniem niektórych ekspertów można również rozważyć użycie narzędzi takich jak SMSSecure, Threema, a nawet Whatsapp. Protokół Signal został już wdrożony przez aplikacje takie jak WhatsApp, Facebook Messenger oraz Google Allo, co pozwala prowadzić rozmowy przy użyciu szyfrowanego połączenia. Jednak w przeciwieństwie do Signal i WhatsApp Google Allo i Facebook Messenger nie szyfrują ich domyślnie ani nie powiadamiają użytkowników o tym, że rozmowy nie są zaszyfrowane - ale oferują jednak szyfrowanie końcowe w trybie opcjonalnym. Należy również pamiętać, że Facebook Messenger i WhatsApp są własnością Facebooka. Adium i Pidgin to najpopularniejsze klienty dla komputerów Mac i Windows, które obsługują protokół szyfrowania OTR (Off the Record) i najlepszą szyfrowaną przeglądarkę internetową Tor, którą szczegółowo omówimy później (zobacz tutaj, jak włączyć obsługę protokołu Tor w Adium oraz tutaj w Pidginie). Oczywiście możesz również skorzystać z Tor Messengera, który jest prawdopodobnie najbezpieczniejszym narzędziem z nich wszystkich.Dwie uwagi dotyczące przesyłania SMS-ów na koniec: ekspert z dziedziny bezpieczeństwa cyfrowego, z którym omawiałem ten temat stwierdził, że należy mieć również na uwadze to, że mimo zaszyfrowania treści SMS-a fakt, że te konkretne dwie osoby komunikują się ze sobą może nie pozostać niezauważony.Druga uwaga, o jakiej należy pamiętać dotyczy usunięcia wiadomości z telefonu (chociaż może to nie wystarczyć, aby przetrwać dochodzenie śledcze), na przykład gdyby Twoje urządzenie miało trafić do niewłaściwych rąk, unikaj ujawniania ich.

- Nie korzystaj z czatów instytucjonalnych: Slack, Campfire, Skype i Google Hangouts nie powinny być wykorzystywane do prywatnych rozmów. Są one łatwe do włamania i narażone na nakazy ujawniania informacji wystawione przez sądy w celu rozwiązania kwestii prawnych w miejscu pracy. Dlatego też lepiej unikać ich nie tylko w rozmowach ze swoimi informatorami, ale także w kontaktach między kolegami, redaktorami itp. gdy zachodzi potrzeba przekazania informacji otrzymanych od Twojego źródła, którego tożsamość musi zostać utajniona. Wiele popularnych usług VoIP, takich jak Jitsi posiada wbudowane funkcje czatu, a niektóre z nich mogą zaoferować większość funkcji Skype, co czyni je doskonałym zamiennikiem.

- W przypadkach wyjątkowych rozważ korzystanie z Blackphone. Ten telefon, którego celem jest zapewnienie idealnej ochrony podczas surfowania po sieci, połączeń, wiadomości tekstowych i e-maili jest prawdopodobnie najlepszym zamiennikiem dla zwykłego telefonu, jeśli masz zamiar obalić rząd lub przygotować się do opublikowania tajnych plików wojskowych. Przydatna w takim przypadku może być również kamizelka kuloodporna. Możesz także starać się pracować bez korzystania z telefonu komórkowego lub zdecydować się na futerał dla swojego telefonu blokujący sygnał RFID. Zawsze istnieje także możliwość, że nawet Blackphone może zostać wyśledzony przy użyciu jego IMEI (identyfikatora telefonu komórkowego).

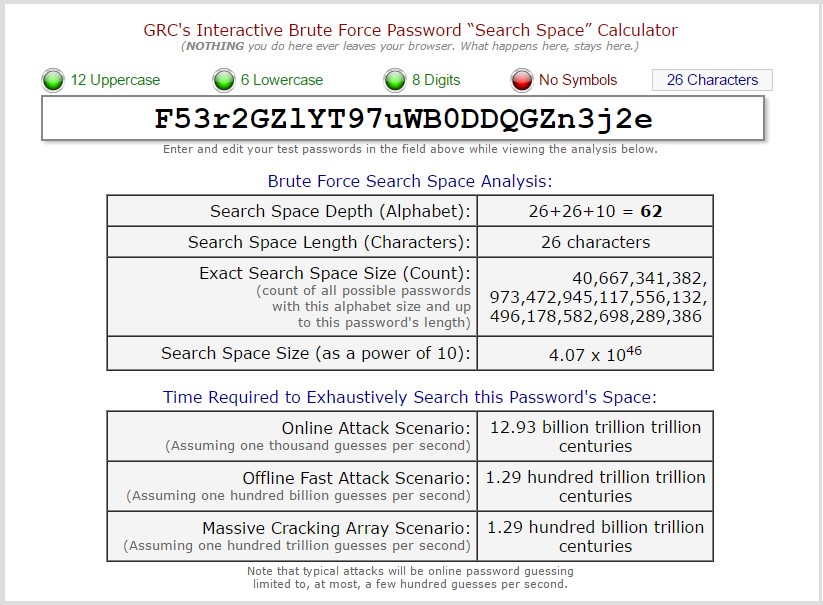

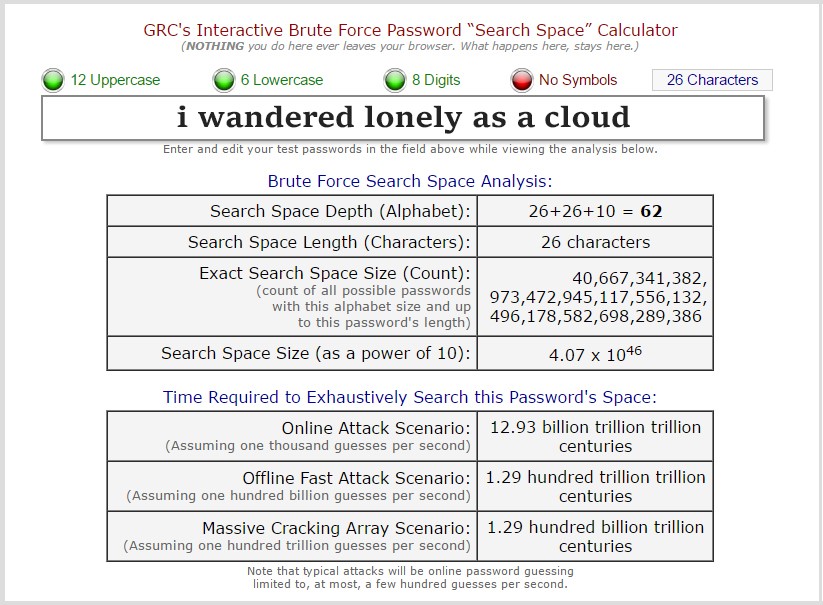

- Chroń swoje dane na komputerze: złamanie standardowego hasła jest bardzo łatwe, ale jeśli chodzi o frazy będące przypadkowymi kombinacjami słów - może to potrwać kilka lat. Zalecamy zatem używanie bezpiecznych narzędzi do zarządzania hasłami, takich jak: LastPass, 1Password i KeePassX. Wystarczy, że zapamiętasz tylko jedno hasło zamiast całego mnóstwa haseł. Ale jednak podczas korzystania z ważnych usług, takich jak Twój e-mail, nie polegaj na menedżerach haseł: upewnij się, że sam pamiętasz swoje hasło. W wywiadzie dla Alastaira Reida z journalism.co.uk Arjen Kamphuis, ekspert ds. bezpieczeństwa informacji zalecił, aby w przypadku szyfrowanych dysków twardych, bezpiecznej poczty elektronicznej i zablokowania laptopów wybierać hasło o długości powyżej 20 znaków. Oczywiście im dłuższe hasło, tym trudniej jest je złamać, ale także tym trudniej jest je zapamiętać. Dlatego też zaleca użycie określonej frazy. "To może być na przykład wers z ulubionego wiersza," - stwierdził Kamphuis - "może fragment tego, co napisałeś, gdy miałeś dziewięć lat, a o czym nikt inny nie wie". Reid stwierdził także, że ta koncepcja sprowokowała go do wykonania obliczeń wykorzystujących kalkulator siły hasła opracowany przez Gibson Research Corporation: hasło takie jak "F53r2GZlYT97uWB0DDQGZn3j2e" utworzone przez generator losowych haseł wydaje się być bardzo silne. I rzeczywiście wyczerpanie wszystkich możliwych kombinacji nawet wtedy, gdy oprogramowanie deszyfrujące wykonuje sto bilionów prób na sekundę zajmuje 1,29 miliardów trylionów stuleci.

Zrzuty ekranu pochodzą z witryny GRC.com, ukazują różnicę siły między hasłem standardowym, a określoną frazą.

Zrzuty ekranu pochodzą z witryny GRC.com, ukazują różnicę siły między hasłem standardowym, a określoną frazą.

Fraza "I wandered lonely as a cloud" jak wskazuje Reid jest o wiele łatwiejsza do zapamiętania i bardziej bezpieczna, wymagając od tego samego oprogramowania 1,246 miliardów stuleci na wyczerpanie wszystkich możliwych kombinacji. Cóż, to będzie dobra fraza. - Uwierzytelnianie dwuskładnikowe jest również bardzo dobrym pomysłem. W typowym uwierzytelnianiu dwustopniowym logujesz się przy użyciu swojego hasła i otrzymujesz przy tej okazji drugi kod, często za pośrednictwem SMS na swój telefon. Możesz użyć także Yubikey lub tokenów sprzętowych do ochrony poufnych plików na Twoim komputerze. Aby uzyskać więcej informacji na ten temat, przeczytaj artykuł 7 złotych zasad na temat bezpiecznego hasła.

- Przeznacz osobny komputer do sprawdzania podejrzanych plików / załączników: najprostszym sposobem rozpowszechniania złośliwego oprogramowania i szpiegującego jest instalacja za pośrednictwem USB lub załączników i odnośników przesyłanych przez e-mail. Zaleca się zatem użycie jednego komputera odseparowanego od reszty, aby zbadać te zagrożenia z użyciem kwarantanny. Za pomocą tego komputera możesz swobodnie używać USB i pobierać pliki z Internetu, ale nie przesyłać plików do swojego normalnego komputera ani ponownie używać tego USB.

- Jak kupić swój bezpieczny komputer?: ekspert ds. bezpieczeństwa Arjen Kamphuis zaleca zakupienie laptopa IBM ThinkPad X60 lub X61 wyprodukowanego przed 2009 r. Są to jedyne nowoczesne laptopy z nowoczesnymi systemami, które umożliwiają wymianę oprogramowania niskiego poziomu. Kolejnym punktem, jaki należy wziąć pod uwagę jest to, że nie należy kupować komputera online, ponieważ może on zostać przechwycony podczas dostawy. Kamphuis zaleca kupowanie go w sklepie stacjonarnym za gotówkę. Zaznacza również przy tym, że należy zlikwidować wszystkie opcje połączeń: usuń wszystkie funkcje Ethernetu, modemu, Wi-Fi lub Bluetooth. Osobiście znam ekspertów ds. bezpieczeństwa, którzy nie ufają w pełni takiemu komputerowi.

ThinkPad X60. Nie kupuj go online.

- Przeszkól swoich informatorów: możliwe, że w momencie, gdy dotarły już do Ciebie oryginalne i cenne informacje, jest już za późno. Twoje źródło mogło popełnić każdy możliwy błąd, pozostawiając ślad jako dowód. Ale poza potrzebą zabezpieczenia informacji, gdy jest ona już w Twoich rękach, należy dążyć do wyedukowania swoich informatorów na temat tego, jak ukryć informacje: jak bezpiecznie je przechowywać i komunikować się za pośrednictwem bezpiecznych urządzeń. Większość ludzi nie ma pojęcia, jak radzić sobie z takimi kluczowymi informacjami, ani ogólnie rzecz biorąc o tym, z czym będą mieli do czynienia, gdy się z Tobą skontaktują.

- Wykorzystuj bezpieczny system dedykowany do odbioru dokumentów: Zastąp Dropbox lub Dysk Google czymś mniej popularnym, ale jednocześnie bezpieczniejszym. Na przykład SecureDrop jest systemem dedykowanym, który pozwala na odbieranie plików z anonimowych źródeł oraz bezpieczne ich skanowanie i sprawdzanie. Edward Snowden opisał Dropbox jako "zagrożenie dla prywatności" i zalecił zamiast tego usługę Spideroak. OnionShare to kolejna bezpłatna usługa umożliwiająca łatwe i anonimowe przesyłanie plików.

- Nie przechowuj notatek - ani na komputerach przenośnych, ani w kalendarzach, ani na listach kontaktowych w telefonie komórkowym lub na komputerze ani w chmurze - nie rejestruj nazwisk swoich kontaktów, inicjałów, numerów telefonów, adresów e-mail lub nazw użytkowników w komunikatorach. Po prostu nie zapisuj niczego.

- Zero kamer i aparatów: w drodze na poufne spotkania unikaj korzystania z transportu publicznego i naucz swojego informatora, aby postępował tak samo. Powinieneś także unikać spotkań w miejscach takich jak nowoczesne centra handlowe, gdzie kamery wideo rozrzucone są po całym terenie.

- Media społecznościowe: usuń konta, a nie dezaktywuj: niektórzy ludzie wolą zdecydować się na radykalną anonimowość. Jeśli z jakiegoś powodu musisz zniknąć z powierzchni Ziemi nie pozostawiając rozbudowanego profilu we wszystkich mediach społecznościowych, całkowicie usuń swoje konta. To coś zupełnie innego, niż stan "dezaktywacji", w którym wszystkie Twoje informacje są nadal przechowywane i wciąż mogą być ponownie aktywowane.

- Hackerzy to Twoi przyjaciele: pomoże Ci to uniknąć sporych błędów, zaoszczędzić czas i ból głowy, a także nadążać za technologicznym wyścigiem zbrojeń.

- Metody płatności: Płać za wszystko gotówką, rozważ użycie bitcoinów - kup je anonimowo (użyj do tego celu poradnika opublikowanego w Business Insider) – a jeśli ktoś zechce je zaakceptować po drugiej stronie transakcji, użyj darkcoinów. Opcja karty kredytowej pre-paid w sklepie internetowym także jest dobrą opcją.

- Niebezpieczeństwo: notatki na papierze!: Jeśli zanotowałeś informacje na kartce papieru, co prehistoryczni nazywali notatką, zniszcz ją. Nie zapomnij nawet tego pomarszczonego kawałka gdzieś na spodzie kieszeni. Tak, tuż obok tej gumy.

3. Anonimowość online

Poza zapewnieniem komunikacji ze swoim źródłem i zabezpieczeniem się przez możliwością naruszeń poufnych danych, należy unikać śledzenia podczas przeglądania Internetu. Twoje nawyki online mogą ujawniać lub dostarczać wskazówek dotyczących historii, nad którą pracujesz lub gorzej, podpowiedź lub bezpośrednie nawet ujawnienie tożsamości Twojego informatora. Prezentujemy złote zasady bezpiecznego surfowania po sieci, a następnie, w kolejnym rozdziale, dotyczące zabezpieczenia konta e-mail:

- Tryb przeglądania prywatnego: podczas przeglądania Internetu istnieją dwa podstawowe sposoby zachowania anonimowości. Pierwszym, najbardziej podstawowym i popularnym, ale niewystarczającym sposobem jest przeglądanie informacji w trybie prywatnym, na co pozwala większość przeglądarek. Twoja historia przeglądania nie zostanie wtedy zapisana, a podstawowe technologie śledzenia, z których korzystają reklamodawcy np. pliki cookie, uniemożliwią utworzenie Twojego szczegółowego profilu. Ale prywatność to coś więcej, niż tylko niewielka korzyść: ogólnie rzecz biorąc ukrywa ona historię przeglądania także przed członkami rodziny, którzy mogą uzyskać dostęp do Twojego komputera. Twój adres IP może być nadal monitorowany, a informacje o wszystkich odwiedzonych witrynach wciąż są narażone na podejrzenie przez dostawcę usług internetowych.

- Alternatywne przeglądarki internetowe: przeglądarki takie jak Dooble, Comodo Dragon lub SRWare Iron, które koncentrują się głównie na prywatności użytkowników, są ograniczone co do swoich możliwości. Możesz osiągnąć podobny stopień prywatności oferowany przez te przeglądarki po prostu przez usunięcie plików cookie - fragmentów kodu, które zostały zapisane w Twoim systemie przez odwiedzane witryny i które monitorują Twoją aktywność, a czasem nawet śledzą przeglądaną zawartość. Innym sposobem pozostania anonimowym jest wyłączenie ustawień lokalizacji przeglądarki i aktywacja różnych funkcji mających na celu uzyskanie anonimowości. Aby sprawdzić, czy wszystkie pliki cookie zostały skutecznie wyłączone, możesz użyć aplikacji CCleaner, która obsługuje również pliki cookie Flash, ale żadna z tych przeglądarek nie jest w pełni zaszyfrowana. Jedyną standardową przeglądarką zapewniającą całkowitą prywatność jest Tor Browser. Tor jest kiepski od strony wizualnej i powolny, ale zapewnia ochronę dla Twojego informatora. Następna sekcja zapewni Ci bardziej szczegółowy opis tego rozwiązania.

- TOR: Ta dobrze znana przeglądarka opracowana przez Marynarkę Stanów Zjednoczonych pozwala operować w ukrytej sieci, nawiązywać prywatną łączność i konfigurować anonimowo witryny internetowe. Przeglądarka Tor, którą można pobrać ze strony Torproject.org utrudnia monitorowanie Twoich działań w Internecie, ani nie pozwala rządom lub dostawcom usług internetowych określić Twojej lokalizacji. Jedyną wadą jest to, że czasami działa dość wolno, co może być nieco kłopotliwe - ale to dlatego, że ruch Tor przechodzi przez trzy szyfrowane przypadkowe węzły na całym świecie, zanim trafi do miejsca docelowego. Należy również pamiętać o tym, że sąsiedzi mogą również Cię szpiegować. Inną opcją związaną z Torem jest pobranie Whoniksa, bezpiecznego systemu operacyjnego, który koncentruje się na prywatności. Działa on jako bramka dostępu do Tora i pozwala tylko na połączenia z witrynami Tor i użytkownikami. Najbardziej popularnym systemem operacyjnym jest Tails (The Amnesiac Incognito Live System). Tails może być uruchamiany z pamięci USB lub DVD, a także dokonuje anonimizacji wszystkich przesyłanych informacji. Edward Snowden jest uważany za fana tego oprogramowania. Qubes jest innym systemem, który obsługuje technologię Whonix i jest zalecany przez firmę Snowden.

- Alternatywne wyszukiwarki internetowe: Google, najpopularniejsza wyszukiwarka, zapisuje historię wyszukiwania w celu zoptymalizowania prezentowanych wyników. Aby zatrzymać tę personalizację, kliknij: Narzędzia wyszukiwania > Wszystkie wyniki > Dokładnie. Możesz też zarejestrować się na swoim koncie Google na stronie www.google.com/history, znaleźć listę poprzednich wyszukiwań i wybrać te elementy, które chcesz usunąć, klikając przycisk "Usuń elementy".

DuckDuckGo. Wyszukiwarka, która nie przechowuje informacji o Tobie

Ale aby uniknąć całkowitego monitorowania, najlepiej będzie użyć wyszukiwarki takiej jak DuckDuckGo. Jeśli trudno Ci jest zrezygnować z Google, pobierz Searchlinkfix, aby co najmniej unikać śledzenia odwiedzanych adresów URL.

- Usuwanie cache DNS: Innym sposobem na zneutralizowanie opcji monitorowania surfowania jest usunięcie pamięci podręcznej systemu DNS (domen). Można je wykonać za pomocą prostych poleceń w Twoim systemie operacyjnym. Ponowne uruchomienie routera - który czasami ma swoją własną pamięć podręczną DNS - lub ponowne uruchomienie komputera może także zrestartować pamięć podręczną DNS, jeśli router takową posiada.

- Unikanie HTML Web Storage - Technologia Web Storage jest wbudowana w HTML5, a w przeciwieństwie do plików cookie przechowywane informacje są niemożliwe do monitorowania lub selektywnego usuwania. Web Storage jest domyślnie włączona, więc jeśli używasz programu Internet Explorer lub Firefox, po prostu wyłącz ją. Możesz również skorzystać z dodatku do Chrome, aby usunąć automatycznie zapisane informacje.

- VPN: jak już wspomniałem nieco wcześniej, Twój usługodawca internetowy może monitorować witryny, które odwiedzasz, a kto zechce Cię podsłuchiwać, może także przechwycić całą Twoją komunikację. Aby chronić wszystkie swoje połączenia przychodzące i wychodzące, ważne jest korzystanie z VPN (kliknij tutaj po pełne wyjaśnienie). Sieć VPN szyfruje całą Twoją komunikację, dzięki czemu nawet dostawcy Internetu lub tajne służby, a nawet hakerzy monitorujący sieć bezprzewodową Twojej ulubionej kafejki nie będą mogli wiedzieć, kto wysłał Ci e-maila lub z jakiej usługi skorzystałeś itp. Korzystanie z VPN jest bardzo powszechne wśród ludzi, którzy chcą na przykład zobaczyć katalog filmów Netfliksa poza Stanami Zjednoczonymi, ale nie każda sieć VPN jest odpowiednia dla dziennikarzy. Sieć VPN dla tej grupy zawodowej niekoniecznie musi być najszybsza lub mieć najlepszą funkcjonalność, ale musi zapewniać brak prowadzenia logów VPN - czyli w ten sposób nie będzie można określić, kim jesteś, a także jakie witryny odwiedziłeś itd. VPN powinien być oferowany przez firmę, która nie jest zlokalizowana w jednym z krajów grupy "14 oczu", w których sieci wywiadowcze mogą zbierać i dzielić się informacjami ze sobą, a zwłaszcza w Stanach Zjednoczonych. Oznacza to,że firmy oferujące VPN znajdujące się na terenie krajów byłego Związku Radzieckiego mają sporą przewagę. Ich sądy nie mogą tak łatwo wydawać nakazy zbierania informacji zebrane przez lokalne firmy, czy to w odniesieniu do ich własnych obywateli czy też cudzoziemców. Tutaj znajdziesz listę 5 usług VPN, które wyróżniają się prywatnością, a wszystkie są zlokalizowane poza krajami "14 oczu". Nawiasem mówiąc, nawet jeśli rządy wychodzą na polowanie na ruch internetowy, który jest chroniony przez sieć VPN, nadal można używać „niewidzialnych” VPNów, takich jak TorGuard, aby stawić czoła temu wyzwaniu, niezależnie od tego, czy jest to aktywna cenzura rządu czy tylko zwykłe szpiegostwo, z którym masz do czynienia. Tor i VPN zapewniają doskonałą ochronę w momencie, gdy ktoś próbuje uzyskać dostęp do Twojej historii przeglądania w celu utworzenia Twojego profilu użytkownika.

- “Wycieki” DNS: korzystanie z sieci VPN nie chroni Cię całkowicie, ponieważ ruch DNS może ujawniać Twoją tożsamość. DNSLeakTest.com pozwoli wykryć taki wyciek. Jeśli pokaże on, że DNS znajduje się w Twojej sieci VPN, możesz się zrelaksować, ale jeśli okaże się, że należy do Twojego dostawcy usług internetowych, nie jesteś anonimowy w Internecie. W takim przypadku sprawdź tutaj, co możesz z tym zrobić.

- Maszyny wirtualne. Ten świetny mały trik jest w rzeczywistości drugim (wirtualnym) komputerem, który działa jako aplikacja w Twoim systemie operacyjnym. Możesz pobierać za jego pomocą pliki lub otwierać linki w podobny sposób, jak w przypadku osobnego komputera, który zaleciłem nieco wcześniej, dzięki czemu Twój komputer jest mniej narażony na szkodliwe oprogramowanie lub wszelkiego rodzaju narzędzia szpiegujące. Oprogramowanie do wirtualizacji, takie jak VirtualBox powinno być otwierane przy użyciu bezpiecznego systemu operacyjnego. Pobranie pliku odbywa się przy wyłączonym połączeniu internetowym maszyny wirtualnej. Po użyciu pliku musisz go usunąć - w zależności od rodzaju potencjalnego zagrożenia możesz go usunąć wraz z wirtualnym urządzeniem.

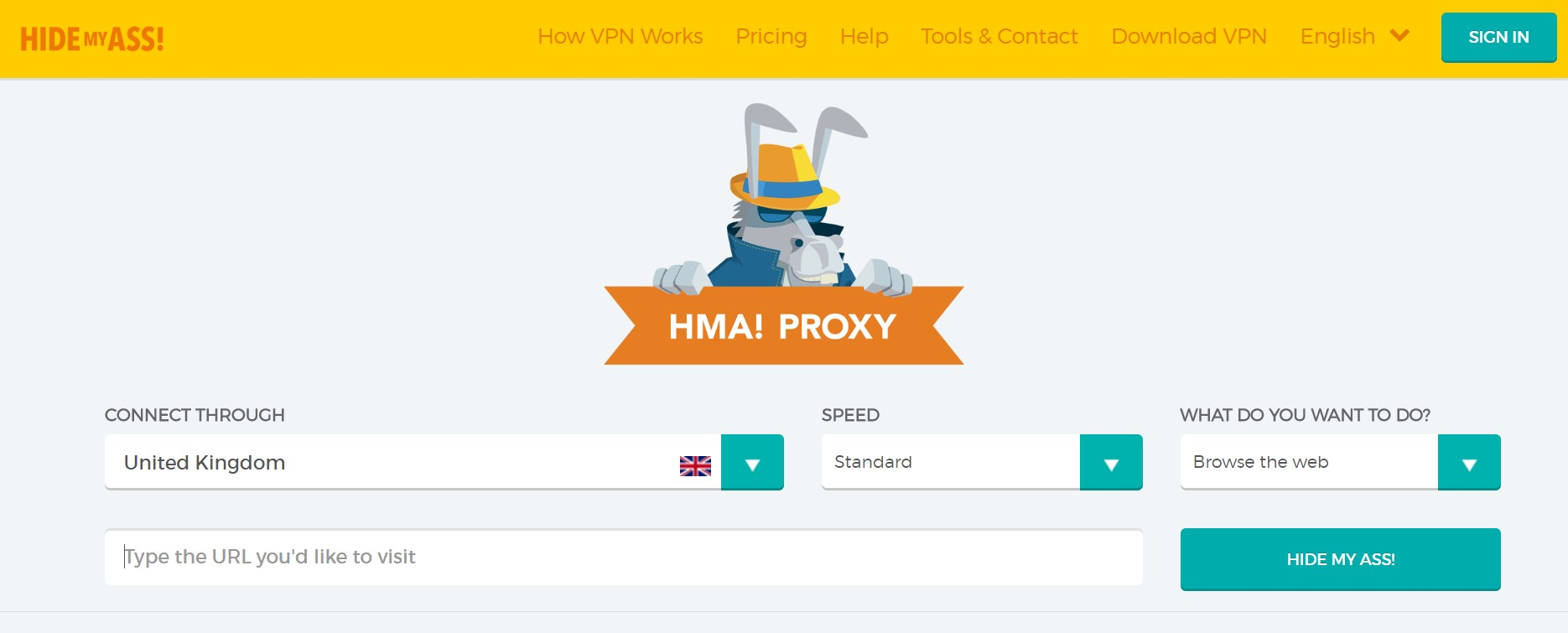

Proxy serwer HMA. Ukryję Twój tyłek, jeśli Ty ukryjesz mój

- Serwery proxy: podobnie jak w przypadku maszyn wirtualnych, tutaj też cały ruch przechodzi przez inne "obszary" i pozwala Ci na zachowanie bezpieczeństwa przed szpiegowaniem i innymi atakami. Serwery proxy zastępują Twój adres IP, co może wprowadzać w błąd osoby, które myślą, że jesteś w innym kraju. HideMyAss.com/proxy, Psiphon (open source) i JonDonym udostępniają podobne usługi. Niektórzy eksperci twierdzą, że powinny być one używane z VPNem i/lub Torem dla zapewnienia wyższego poziomu bezpieczeństwa. Ale inni eksperci, z którymi rozmawiałem, twierdzą, że jeśli będziesz używać Tora, to będziesz zarazem tak bezpieczny, jak to tylko możliwe.

- Trzy dodatkowe rozszerzenia, które mogą zwiększyć poziom bezpieczeństwa: aby sprawdzić, czy protokół internetowy, z którego korzystasz to bezpieczny HTTPS, możesz zainstalować rozszerzenie o nazwie HTTPS Everywhere udostępnione przez Electronic Frontier Foundation (EFF), jedną z wielu organizacji, które finansują projekt Tor. To rozszerzenie jest zalecane przez wielu ekspertów w sieci, zapewnia ono, że witryny odwiedzane przez użytkownika będą korzystać z bezpiecznego protokołu, co wprawdzie nie jest gwarancją niczego, ale zawsze to rozwiązanie lepsze od niezaszyfrowanego protokołu. Drugi rodzaj rozszerzeń kontroluje dane, które JavaScript ujawnia witrynom internetowym (w celu zwiększenia skuteczności i komfortu przeglądania). Dwie popularne opcje to ScriptSafe i NoScript. Kolejnym rozszerzeniem jest Ghostery. To rozszerzenie ujawni, która spośród 2.000 firm Cię śledzi i pozwoli Ci zablokować niechcianych tropicieli. To fajnie rozwiązanie, ale prawdopodobnie i tak nie nie będzie w stanie w ten sposób zablokować NSA. Privacy badger, inny projekt EFF również działa na podobnej zasadzie.

4. Zabezpieczanie swojej poczty elektronicznej

Jak należy chronić swoją pocztę e-mail? Problem z utrzymaniem poufności e-maili jest jeszcze trudniejszy: Google i Microsoft prawdopodobnie najprawdopodobniej wyślą Twoje e-maile do agencji rządowych, jeśli dostaną taki nakaz. Co zatem powinieneś zrobić?

- Rozszerzenia poczty elektronicznej dla przeglądarek: najprostszą opcją, zakładając, że korzystasz ze zwykłych usług poczty internetowej, takich jak Yahoo i Google, jest zainstalowanie wtyczki Mailvelope dla swojej przeglądarki i upewnienie się, że osoba po drugiej stronie zrobi to samo. To rozszerzenie po prostu szyfruje (i odszyfrowuje) wiadomość e-mail. Podobne, ale ograniczone funkcjonalnie rozszerzenie dla Gmaila o nazwie SecureGmail będzie wykonywać podobne zadanie. Wiadomości e-mail przechodzące przez to rozszerzenie są szyfrowane i nie mogą być odszyfrowywane przez Google. Inną możliwością jest "Encrypted Communication", która jest prostym w użyciu rozszerzeniem Firefoksa. Do tego potrzebne będzie hasło, do którego odbiorca ma dostęp - ale pamiętaj, aby nigdy nie przesyłać hasła pocztą elektroniczną.

- Dostawcy bezpiecznych usług poczty elektronicznej: Hushmail to przykład usługi poczty elektronicznej, która zapewnia lepsze bezpieczeństwo niż korzystanie z bardziej popularnych sieci, ale może być zmuszona przekazywać pocztę elektroniczną do wglądu rządowi Stanów Zjednoczonych na podstawie nakazu sądowego, a na dodatek zapisuje dane na temat adresów IP. Kolejną usługą pocztową o podobnych funkcjach i poziomie bezpieczeństwa jest Kolab Now, który szczyci się m.in. przechowywaniem danych wyłącznie w Szwajcarii.

- Tymczasowe adresy e-mail: są to adresy utworzony ad hoc dla konkretnego celu, który jest całkowicie anonimowy i następnie usuwany bezpośrednio po użyciu. To rozwiązanie, powszechnie używane podczas rejestracji w różnych usługach w celu uniknięcia spamu, jest również świetnym rozwiązaniem dla zachowania anonimowości. Jednak nie radziłbym dziennikarzom komunikowania się ze swoimi informatorami w ten sposób, ponieważ bezpieczeństwo tego rozwiązania nie jest najsilniejszą jego stroną. Istnieją dziesiątki usług oferujących takie tymczasowe adresy e-mail, ale np. British Guardian zaleca Guerrilla Mail i Mailinator. Korzystanie z programu Guerrilla Mail w przeglądarce Tor zapewnia, że nawet nie będzie się dało połączyć IP z adresem e-mail. Podobnie jeśli używasz oprogramowania do szyfrowania poczty e-mail takiego jak GnuPG, w Torze, wszystko jest w pełni bezpieczne. Porozmawiajmy zatem trochę o szyfrowaniu poczty e-mail.

- Szyfrowanie poczty: Wired otrzymał od Micah Lee, specjalisty z dziedziny prywatności, który współpracował z EFF i First Look Media (tutaj jest wywiad, jaki Lee przeprowadził z Edwardem Snowdenem) następujące zalecenie: szyfrowanie wiadomości za pośrednictwem poczty internetowej może być trudne. Często wymaga od użytkownika kopiowania i wklejania wiadomości do okien tekstowych, a następnie używania ich do szyfrowania i rozszyfrowania PGP (PGP - Pretty Good Privacy - to program szyfrujący, który zapewnia poufność danych i uwierzytelnianie w komunikacji danych). Dlatego też Lee proponuje inną konfigurację poczty e-mail, korzystając z serwisu e-mail zorientowanego na prywatność, takiego jak Riseup.net, aplikacji Mozilla Thunderbird, wtyczki szyfrowania Enigmail i innej wtyczki o nazwie TorBirdy, która kieruje Twoje wiadomości przez Tora. Jak wskazał Reid w swoim wywiadzie z Kamphuisem dla journalism.co.uk, Greenwald niemal przegrał z NSA, ponieważ początkowo ignorował instrukcje Snowdena dotyczące szyfrowania wiadomości e-mail. Innymi słowy, jeśli chcesz opowiedzieć coś, co stanie się istotną częścią historii, warto mieć pewność co do bezpieczeństwa. Kamphuis zgadza się, że technologii PGP można ufać. Jak wyjaśnił wraz z Reidem, w przypadku szyfrowania PGP masz klucz publiczny, na przykład ogólnie znany numer telefonu i klucz prywatny. Klucz publiczny można podać np. na Twitterze, na wizytówce, na stronach internetowych i gdziekolwiek indziej, gdzie publikujesz swoje artykuły, ale klucz prywatny musi być przechowywany w bezpiecznym miejscu, podobnie jak w przypadku innych poufnych informacji. Następnie, gdy Twój informator chce Ci wysłać informację, będzie mógł użyć Twojego klucza publicznego do zaszyfrowania swojego e-maila, którego treść następnie można odtworzyć wyłącznie przy użyciu klucza prywatnego. Kamphuis zaleca korzystanie z GNU Privacy Guard, otwartej wersji PGP, która jest prosta w konfiguracji i ma aktywne wsparcie ze strony społeczności. W celu poznania sposobu na zaszyfrowanie plików, danych i dysków twardych zasugerował przejrzenie swojego bezpłatnego e-booka pod tytułem "Bezpieczeństwo informacji dla dziennikarzy" przygotowanego przez Silkie Carlo i opublikowanego przez CIJ, w którym w pełni wyjaśnia ten proces. Jeśli zdecydujesz się na szyfrowanie wiadomości niezależnie od dostawcy poczty, z usług którego korzystasz, użyj archiwum ZIP z hasłem. 7ZIP jest zalecanym narzędziem do tego celu.

- Program e-mail security 101: tak, wiem doskonale, że jest to powrót absolutnych podstaw - ale staraj się unikać wyłudzenia informacji (phishingu). Dokładnie sprawdzaj pole "Od:" we wiadomości e-mail pod kątem nawet niewielkich z pozoru błędów. Ktoś inny może podszywać się pod kogoś, kogo dobrze znasz. I ostatnie słowo na temat szyfrowania poczty e-mail: Jednym z prawdziwych problemów, o których warto pamiętać, jest to, że nawet po jej zaszyfrowaniu nie wszystko tak naprawdę będzie szyfrowane. Adresy e-mail nadawcy i odbiorcy, linia tematu, godzina i data wysłania wiadomości e-mail są wciąż otwarte. Jedynymi zaszyfrowanymi danymi są załączniki i treść samej wiadomości.

5. Słowo na koniec

Podczas przygotowywania tego e-booka były to chyba najbardziej radykalne rodzaje porad, z którymi miałem do czynienia.

Jak powiedział Micah Lee podczas wywiadu na temat prywatności dla WIRED: "Jeśli ktoś się włamie do Twojego komputera, gra się skończy. Tworzenie wirtualnej piaskownicy wokół komunikacji online jest dobrym sposobem na zachowanie reszty systemu. Tor jest niesamowity i może sprawić, że będziesz anonimowy w sieci. Ale jeśli Twój punkt końcowy zostanie naruszony, Twoja anonimowość będzie również zagrożona. Jeśli naprawdę chcesz być anonimowy, to musisz być naprawdę bezpieczny i ostrożny."

Z kolei dziennikarz Tony Loci wyraża to w jeszcze dosadniejszych słowach w artykule opublikowanym w e-booku na temat przyszłości transgranicznego śledztwa dziennikarskiego dla fundacji Niemana na Harvardzie: "Niektórzy dziennikarze, informatycy i zwolennicy prywatności są tak zaniepokojeni, że zalecają dziennikarzom powrót do starej szkoły... i bazowanie na wywiadach i poczcie tradycyjnej".

Mam nadzieję, że pomogłem ludziom w branży oraz innym osobom uzyskać garść informacji, które wyjaśnią im, czego mogą potrzebować i co są w stanie zrobić, aby zapewnić bezpieczeństwo sobie i ich informatorom w tych gorączkowych czasach.

6. Załącznik: wykaz materiałów źródłowych dla tego e-booka

- Security for journalists: How to keep your sources and your information safe

http://www.ire.org/blog/car-conference-blog/2016/03/12/security-journalists-how-keep-your-sources-and-you/ - Securing data, sources and yourself

http://www.ire.org/blog/car-conference-blog/2017/03/05/securing-data-sources-and-yourself/ - Surveillance and Security: Are reporters and news organizations doing enough to protect sources?

http://niemanreports.org/articles/surveillance-and-security/ - Muckraking Goes Global: The Future of Cross-Border Investigative Journalism

http://niemanreports.org/books/muckraking-goes-global-the-future-of-cross-border-investigative-journalism/ - The Ultimate Guide for Online Privacy

https://www.vpnmentor.com/blog/ultimate-guide-online-privacy/ - What Is a DNS Cache?

https://www.lifewire.com/what-is-a-dns-cache-817514 - How to Anonymize Everything You Do Online

https://www.wired.com/2014/06/be-anonymous-online/ - 19 ways to stay anonymous and protect your online privacy

https://www.extremetech.com/internet/180485-the-ultimate-guide-to-staying-anonymous-and-protecting-your-privacy-online - Edward Snowden explains how to reclaim your privacy

https://www.extremetech.com/internet/180485-the-ultimate-guide-to-staying-anonymous-and-protecting-your-privacy-online - Information security for journalists: staying secure online

https://www.journalism.co.uk/news/information-security-for-journalists-/s2/a562525/ - NSA targets the privacy-conscious

http://files.gendo.nl/presentaties/CIJ_Infosec&countersurv_4-07-2014.pdf - Obama DOJ formally accuses journalist in leak case of committing crimes

https://www.theguardian.com/commentisfree/2013/may/20/obama-doj-james-rosen-criminality - Your WhatsApp secrets are safe now. But Big Brother is still watching you…

https://www.theguardian.com/commentisfree/2016/apr/10/whatsapp-encryption-billion-users-data-security - Obama Pursuing Leakers Sends Warning to Whistle-Blowers

http://www.bloomberg.com/news/2012-10-18/obama-pursuing-leakers-sends-warning-to-whistle-blowers.html - 6 encryption mistakes that lead to data breaches

https://www.crypteron.com/blog/the-real-problem-with-encryption/?gclid=Cj0KEQiA9P7FBRCtoO33_LGUtPQBEiQAU_tBgDgBzD9wIXv94vwhj3qwhc6ewEYY

eyjIeiXtMQiwF3caAsFn8P8HAQ

Możesz pomóc innym! Kliknij, aby udostępnić na Facebooku lub Tweecie!

Prosimy o sugestie, jak ulepszyć ten artykuł. Twoja opinia ma znaczenie!