Jak stworzyć silne hasło - 7 złotych zasad

- Posiadanie różnych haseł dla różnych usług jest koniecznością - Częste aktualizowanie haseł jest koniecznością - Używanie (nawet głupich) fraz jest zalecane jako dobry sposób na tworzenie haseł. - Rozważ użycie weryfikacji dwuetapowej Udostępnij

Czy to powyżej wygląda na jakiś bezsensowny bełkot?

Zaraz wytłumaczę Ci, dlaczego stworzenie skomplikowanego hasła jak wyżej może ochronić Cię przed wszelkimi rodzajami internetowych drapieżników.

Zanim zacząłem bardziej rygorystycznie badać ten temat, byłem raczej zaskoczony tym, że ktoś chciałby włamać się do mojego internetowego świata. W końcu jestem raczej nieciekawym osobnikiem. Z pewnością nie działam jako tajny agent. W rzeczywistości nie jestem nawet atrakcyjny dla stalkera.

Prawdę mówiąc to nieważne kim jestem. Z jakichś tam powodów są ludzie, którzy wyszukują i wykorzystują dane innych osób.

Po szerokim badaniu tematu i konsultowaniu z różnymi źródłami zdałem sobie sprawę, że jestem tak samo ważny, jak każdy inny. Częścią problemu związanego z internetem jest to, że my - jako użytkownicy - po prostu nie zdajemy sobie sprawy z potencjału tego, co wprowadzamy na ekranie. Internet staje się bardziej zaawansowany, tak samo rozwijają się profesjonaliści, którzy doskonale wiedzą, jak się włamać, złamać zabezpieczenia i podpatrywać naszą aktywność.

Mówiąc precyzyjnie, hakerzy mogą mieć wszystkie formy i powody. Istnieją trzy rodzaje hakerów i konkretne motywacje dla każdego z nich:

1. Pierwsi to hackerzy typu white hat - dobrzy goście, którzy chronią nas przed hackerami typu black hat zarabiającymi na tworzeniu wirusów komputerowych lub włamywaniu się do systemów. Inni hakerzy to hakerzy typu green hat, grey hat, szpiedzy i cyberprzestępcy.

2. Oprócz hakerów trzeba też wziąć pod uwagę rządy, jeśli chodzi o bezpieczeństwo. NSA, obok rządów na całym świecie chętnie ustanawia przepisy, które umożliwiają im dostęp do e-maili, połączeń telefonicznych, odwiedzanych stron internetowych. To z pewnością ogromne naruszenie prawa. Tylko dlaczego NSA chciałaby znać moje zdjęcia na Facebooku? Nadal nie jestem tego pewien.

3. Na koniec są reklamodawcy. Choć zapewne nie szpiegują niczego poważnego lub nie naruszają mocno prawa, to za każdym razem gdy jesteś online możesz być celem naprawdę irytujących reklam wyświetlanych w Twojej przeglądarce internetowej.

Zatem niezależnie od tego, czy jesteś reklamodawcą, czy też próbowałeś hackować, najlepszą radą jest regularne zmienianie haseł.

Po przekopaniu się przez spore zasoby wiedzy na ten temat i pogawędzeniu z ekspertami, przygotowaliśmy siedem złotych zasad pozwalających chronić się przed wszystkimi potencjalnymi problemami.

1. Utwórz różne hasła dla różnych usług:

Wyobraź sobie, że ten sam klucz otwiera drzwi samochodu, dom i Twoje biuro. Logika jest tu raczej oczywista. Jeśli haker znajdzie się w jednym miejscu, może wejść do drugiego i trzeciego. Trzeba mieć inny klucz do innego zamka.

2. Regularnie zmieniaj hasła:

Ta sama logika ma zastosowanie i w tym przypadku. Utrzymanie tej samej blokady w drzwiach przez długie lata to naprawdę zaproszenie dla złodzieja. W pewnym momencie blokada jest naruszona, kod zostaje złamany. Regularnie zmieniaj hasła. Niektóre aplikacje mają ustawienia, które przypominają o częstej zmianie hasła. Na przykład jeśli używasz systemu Windows, możesz zdecydować się, jak często chcesz zmienić hasło logowania do systemu Windows, korzystając z opcji hasła w lokalnej polityce zabezpieczeń. Wystarczy wybrać Zasady haseł w obszarze Zasady konta. Kliknij dwukrotnie pozycję Maksymalny wiek hasła w prawym okienku, wprowadź liczbę dni, po których chcesz zmienić hasło i kliknij przycisk OK. Będziesz mieć od teraz jest naprawdę sprytne małe przypomnienie.

3. Wybierz odpowiednie hasło:

Hasła powinny mieć co najmniej 16 znaków i zawierać kombinację liczb, symboli, dużych liter, małych liter i spacji. W ogóle nie powinny być powtarzane, ani nie składać się z rzeczywistego słowa lub identyfikatora.

Brzmi raczej skomplikowanie, prawda? Nie tylko jest to ogromnie irytujące, ale tak samo trudno się to zapamiętuje.

Jednym ze sposobów utworzenia pozornie bezsensownego hasła, które jednak można sobie łatwo przypomnieć, jest wyciągnięcie go ze znanej sobie frazy. Na przykład “I have 3 pink goats and 5 cats in the house.” Wygenerowane hasło: Ih3pga5cith. Tak więc opracowując nowe hasła, możesz też zrobić sobie z tego jakąś rozrywkę.

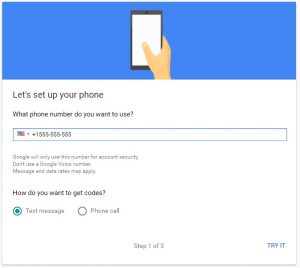

4. Wybierz weryfikację dwuskładnikową:

Gmail, podobnie jak Facebook, oferuje ten bezproblemowy sposób na zapewnienie dodatkowego bezpieczeństwa. Podczas logowania wystarczy poprosić o wprowadzenie kodu, który wysłany zostanie na Twój telefon. Szybka, mądra i funkcjonalna opcja.

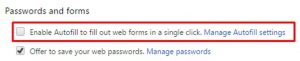

5: Wyłącz autouzupełnianie dla nazw użytkowników i haseł:

Zasadniczo wyłączając autouzupełnianie wylogujesz się automatycznie, gdy jesteś z dala od swojego komputera. Oczywiście, jest to irytujące, bo ciągle musisz wpisać to skomplikowane hasło, gdy komputer zostawisz nawet na kilka minut, ale jest niezbędne, gdy korzystasz z komputera publicznego lub współużytkujesz go z z innymi osobami.

Aby wyłączyć tę funkcję w programie Internet Explorer, kliknij przycisk Narzędzia > Opcje internetowe > Zawartość i wybierz przycisk Ustawienia w sekcji Autouzupełnianie. Usuń zaznaczenie nazw użytkowników i haseł na formularzach. Kliknij przycisk OK, a następnie wybierz kartę Ogólne, a następnie kliknij przycisk Usuń > Usuń hasła. Kliknij przycisk Zamknij i OK. Usuń zaznaczenie nazw użytkowników i haseł na formularzach w oknie dialogowym Ustawienia autouzupełniania programu Internet Explorer.

W Firefoksie kliknij po prostu Narzędzia > Wyczyść dane prywatne (lub naciśnij Ctrl-Shift-Delete), zaznacz wszystkie elementy i kliknij przycisk Wyczyść prywatne dane.

W przeglądarce Google Chrome kliknij przycisk menu Chrome > przewiń do końca strony ustawień i kliknij przycisk Show advanced settings > przewiń w dół i znajdź przycisk Passwords and forms > Usuń zaznaczenie obok opcji oznaczonej etykietą Enable Autofill.

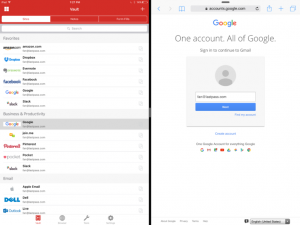

6: Zacznij korzystać z menedżera haseł:

Na rynku istnieje mnóstwo menedżerów haseł, które po prostu przechowują wszystkie swoje informacje i wypełniają twoje dane logowania. To trochę jak posiadanie małego pendrive ze sobą. Niektóre świetne opcje, jakie możesz wybrać to 1Password, LastPass, Roboform. Wszystko, co musisz pamiętać to główne hasło do logowania się do menedżera haseł.

Zarządzanie hasłami w LastPass

7: Nie wysyłaj swojego hasła przez e-mail lub nie podawaj go przez telefon:

To raczej rzadko się zdarza, ale nigdy nie wiadomo, kiedy będziesz potrzebował trochę przypomnienia tego, co wcześniej było oczywiste.

Nasza rada: po prostu zastosuj się do tego.

Zatem to już wszystko. Nasz przewodnik po zasadniczych kwestiach dotyczących haseł dobiegł końca.

Wyobraź sobie dom - miejsce, w którym trzymasz wszystko co masz, wspomnienia, skarby. Teraz wyobraź sobie, że po prostu zostawiłeś otwarte drzwi dla kogokolwiek, kto chciałby tam wejść.

Hasła online są jak klucze do Twojego domu. Niezależnie od tego, co chcesz robić, upewnij się, że Twój świat jest bezpiecznie zamknięty.

Prosimy o sugestie, jak ulepszyć ten artykuł. Twoja opinia ma znaczenie!