Wycieki IP - jak sprawdzić, czy Twój VPN działa prawidłowo?

Być może korzystasz z najlepszej sieci VPN na rynku, myśląc, że Twój prawdziwy adres IP i wszystkie działania online pozostają ukryte, ale korzystanie z VPN nie gwarantuje pełnej anonimowości. Ponieważ systemy i serwery stale się ze sobą rozmawiają, odbijając dane tam i z powrotem, istnieje wiele przypadków, w których Twój IP lub DNS mogą być widoczne. Aby zapewnić bezpieczne ukrywanie Twoich informacji i tożsamości, musisz sprawdzić, czy Twój system nie jest podatny na wycieki IP lub DNS .

Aby zrozumieć wycieki DNS i IP, musisz najpierw zrozumieć, jak działa internet.

Każda strona internetowa ma swój kod identyfikacyjny, nazywany adresem IP. Ale ponieważ łatwiejsze jest wpisanie nazwy domeny niż ciągu liczb, serwery DNS (usługi Domain Name Service) przetwarzają te przyjazne dla użytkownika nazwy domen na odpowiedni adres IP. Gdy przeglądarka otrzyma żądanie otwarcia witryny internetowej, przechodzi na serwer DNS, który tłumaczy podaną przez Ciebie nazwę domeny na odpowiedni adres IP. To nazywa się rozpoznawaniem nazw DNS.

Istnieje kolejność priorytetów, za pomocą której system operacyjny decyduje, jak ma wykonać rozpoznawanie nazw DNS, na przykład serwer DNS, plik HOST, Netbios itd. Temat jest bardzo szeroki i nadaje się na osobną dyskusję. Jednakże, musisz wiedzieć to, co jest znaczące, gdy Twój system operacyjny ma do wykonania przetłumaczenie nazwy domeny. Podczas korzystania z sieci VPN rozpoznawanie nazwy DNS powinno odbywać się za pośrednictwem serwerów skonfigurowanych przez Twojego dostawcę VPN. Niestety, nie zawsze tak jest . Jeśli ktoś jest w stanie określić adres IP, z którego zostało wysłane zapytanie o rozpoznanie nazwy DNS, cały sens używania VPN staje się daremny. Podobnie, jeśli osoba trzecia może podsłuchiwać Twoje żądania DNS (zastanów się nad opcją ataku typu man-in-the-middle), może ona odkryć informacje nawet wtedy, gdy używasz niestandardowego serwera DNS. Aby temu przeciwdziałać, należy użyć protokołu DNSCrypt, który szyfruje ruch z systemu do serwera DNS i z powrotem. Oto inne sposoby zapobiegania różnym rodzajom przecięć DNS i IP:

1. Przeciekanie adresu IP z przeglądarki

Jest to jeden z najczęstszych scenariuszy, w których technologia WebRTC jest winna wycieku adresu IP. Czym więc dokładnie jest WebRTC? Jest to interfejs API umożliwiający pracę z aplikacjami internetowymi, takimi jak czat i udostępnianie plików P2P, bez korzystania z rozszerzeń ani dodatków. Ale wiąże się to z pewnym haczykiem. Przeglądarki obsługujące technologię WebRTC - np. Chrome i Firefox - korzystają z serwera STUN (Session Traversal Utilities dla NAT) w celu uzyskania zewnętrznego adresu sieciowego. Witryna internetowa, która chce poznać Twój prawdziwy adres IP, może bardzo łatwo skonfigurować i uruchomić ukryty kod , aby wykonać żądania UDP wysłane do tego serwera STUN, które następnie przekieruje te żądania na wszystkie dostępne interfejsy sieciowe.

W tej sytuacji Twój prawdziwy adres IP i adres IP VPN zostaną ujawnione, a można to zrobić tylko za pomocą kilku linii kodu JavaScript. Aby utrudnić sytuację, ponieważ te żądania to nie są typowe żądania HTTP, konsola programisty nie może ich wykryć, a wtyczki przeglądarki nie potrafią niezawodnie blokować tego rodzaju wycieku (nawet jeśli się tak reklamują). Właściwym sposobem na usunięcie tej luki jest:

- Prawidłowe skonfigurowanie reguł swojego firewalla tak, aby żadna prośba z zewnątrz nie była wykonywana.

- Wyłączenie funkcji WebRTC w obsługiwanych przeglądarkach. Firefox i Chrome mają różne sposoby jej wyłączenia. Możesz zapoznać się z wieloma samouczkami online na ten temat.

2. Wyciek z adresu IP z sieci VPN

Większość dobrych dostawców VPN ma własne dedykowane serwery DNS. Nigdy nie należy polegać na serwerze DNS dostarczanym przez swojego usługodawcę internetowego, ponieważ informacje takie mogą być zagrożone. Możliwe jest korzystanie z publicznych serwerów DNS, takich jak te dostarczone przez Google, ale jeśli płacisz za usługę VPN, powinna ona obejmować dedykowany serwer DNS.

Innym sposobem, w jaki VPN może być sprawcą wycieku danych jest brak obsługi protokołu IPv6. Dla tych, którzy nie wiedzą, IPv4 jest protokołem wykorzystującym 32-bitowe adresowanie, a więc może zaadresować tylko 2^32 urządzeń z unikalnym publicznym adresem IP na świecie. Przy bezprecedensowym rozwoju internetu, jakiego byliśmy świadkami przez ostatnią dekadę jesteśmy blisko wygaśnięcia tych dostępnych adresów, więc wprowadzono protokół IPv6. Używa on 128 bitów, więc liczba dostępnych adresów IP wynosi teraz 2^128, co naturalnie jest znacznie większą wartością.

Niestety, świat bardzo wolno zabiera się za przyjmowanie tego nowego protokołu. Niektóre duże witryny obsługują oba te protokoły i oferują także wybór odpowiedniego kanału zgodnie z systemem klienta. Problem występuje, gdy VPN nie obsługuje protokołu IPv6, a zamiast rozwiązywać problem, po prostu ignoruje go na oślep. W tym przypadku zdarza się, że w przypadku witryn obsługujących protokół IPv4 sieć VPN działa poprawnie, a wszystko jest tak, jak trzeba. Jednak w przypadku witryn z włączoną obsługą protokołu IPv6 Twój VPN nie obsługuje żądania, a zatem przeglądarka wysyła niczym nie chronione zapytania poza sieć VPN, pozostawiając widoczny Twój prawdziwy adres IP. Aby zlikwidować tego typu luki w zabezpieczeniach należy podjąć następujące kroki:

- Użyj sieci VPN, która zapewnia swój własny, dedykowany serwer DNS i wbudowaną ochronę przed wyciekiem DNS.

- Użyj sieci VPN, która obsługuje protokół IPv6 lub co najmniej takiej, która rozwiązuje tego typu problemy (np. wyłącza go w systemie operacyjnym).

- Wyłącz ręcznie system IPv6 w systemie operacyjnym

3. Wyciek danych DNS z systemu operacyjnego

Twój system operacyjny może być także winny, jeśli chodzi o wyciek IP i DNS. Porozmawiamy o najczęściej używanym systemie operacyjnym - Windows. Niezależnie od tego, czy ludzie go lubią lub też nienawidzą produktów firmy Microsoft, rzeczywistość jest taka, że większość ludzi korzysta z systemu Windows. Istnieją jednak pewne niuanse, które należy pamiętać podczas korzystania z VPN w systemie Windows.

Zwykle tłumaczenie nazw DNS odbywa się w określonej kolejności w dowolnym systemie operacyjnym. Na przykład jest plik HOSTS, w którym można określić lokalne odwzorowania DNS. System operacyjny najpierw spróbuje rozwiązać żądanie przy użyciu tego mapowania lokalnego. Jeśli nie jest ono dostępne, przejdzie do skonfigurowanych serwerów DNS, a jeśli również nie rozwiąże problemu, żądanie trafia do Netbiosa. Nawet w przypadku serwerów DNS znajduje się lista preferowanych serwerów, które można skonfigurować. Jeśli więc serwer DNS o najwyższym priorytecie jest w stanie rozwiązać żądanie, Windows nie łączą się z innymi serwerami. W przypadku systemu Windows 10 wysyła on jednak żądania do wszystkich kart sieciowych, a gdy każdy odpytany serwer DNS odpowiada, akceptuje uzyskane wynik. Oznacza to, że nawet jeśli jesteś połączony z siecią VPN, żądania dotyczące tłumaczenia nazw DNS mogą nadal trafiać na serwer Twojego dostawcy usług internetowych, pozostawiając Cię w pełni odkrytym.

Kolejną sprawą do rozważenia przy korzystaniu z systemu Windows jest adres IPv6, o którym mówiliśmy powyżej. System Windows korzysta z tunelowania Teredo, aby obsługiwać adresy IPv6 dla komputerów znajdujących się w sieci IPv4 i nie ma natywnej obsługi protokołu IPv6. Oznacza to, że może nastąpić spowodowany tym przeciek DNS poza siecią VPN. Aby uniknąć tego rodzaju przecieków, należy wykonać następujące kroki:

- Wyłączyć tunelowanie Teredo

- Wyłączyć optymalizację systemu Windows 10 za pomocą dezaktywowania inteligentnego tłumaczenia nazw DNS (multi-home) w edytorze zasad grup. Należy pamiętać, że podstawowa wersja systemu Windows 10 (Home Basic) nie ma możliwości edytowania zasad grupy.

Jak wykryć wyciek DNS

Teraz, gdy porozmawialiśmy już o różnych sposobach przecieku DNS i IP, skupmy się na narzędziach, które mogą pomóc Ci zidentyfikować, czy jesteś podatny na którąkolwiek z tych kwestii. Istnieje wiele stron internetowych dostępnych online, które mogą szybko sprawdzić, czy występuje u Ciebie wyciek DNS lub IP. Dla większości z nich kroki do wykonania są takie same lub zbliżone:

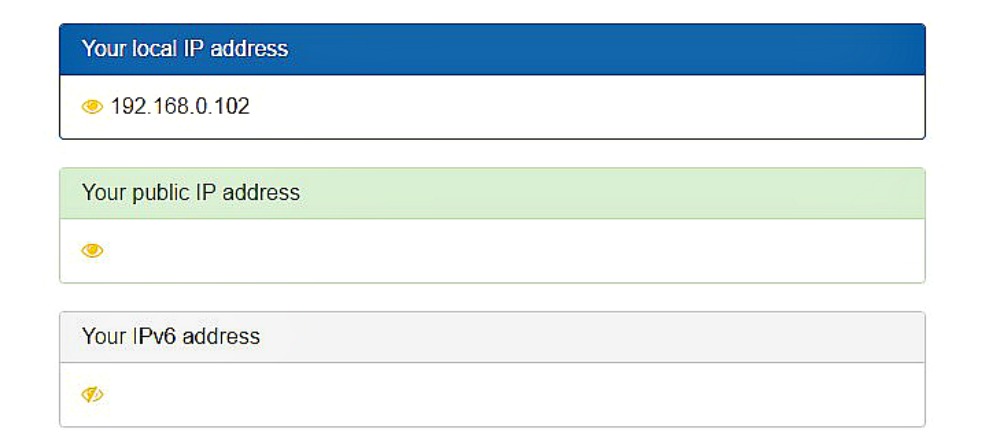

- Wyłącz VPN i przejdź do strony testowej. Zapisz swój publiczny adres IP i adres serwera DNS.

- Włącz VPN i przejdź ponownie do tej samej witryny. Nie powinieneś ujrzeć wcześniej wyświetlonego adresu IP lub serwera DNS. Jeśli tak jednak się stanie, trzeba naprawić problem przy użyciu jednej lub kilku opisanych powyżej metod.

Możesz sprawdzić wyciek IP za pomocą naszego testu na przeciek adresu IP .

Poniżej znajduje się zrzut ekranu z vpnmentor.com sprawdzający wyciek WebRTC. Ponieważ w sekcji adresów publicznych nie ma niczego widocznego, moja przeglądarka nie jest podatna na wycieki z WebRTC.

Teraz, gdy wiesz już, jak chronić się przed wyciekiem IP i DNS, możesz przeglądać Internet w sposób anonimowy i bezpieczny.

Aby zapobiec wyciekom VPN – użyj sprawdzonej sieci VPN

Przetestowaliśmy setki VPN – pod kątem bezpieczeństwa, szybkości i oczywiście – wycieków. Gwarantujemy, że wymienione tutaj VPN nie będą powodować wycieków i narażać Cię na niebezpieczeństwo (a jeśli chcesz zobaczyć pełną listę – kliknij tutaj)

Prosimy o sugestie, jak ulepszyć ten artykuł. Twoja opinia ma znaczenie!