Tor vs VPN: co zapewnia lepszą ochronę i prywatność w 2025?

W miarę ewolucji cyfrowego świata prywatność i anonimowość w Internecie stają się naszym priorytetem. Chcemy, aby nasze dane osobowe i aktywność online pozostały prywatne i nie były własnością korporacji, rządów i cyberprzestępców.

Jeśli chodzi o bezpieczeństwo online, VPN i Tor to najpotężniejsze narzędzia, z których można korzystać. Mimo że są pod wieloma względami podobne, różnice między nimi sprawiają, że są przydatne w bardzo różnych sytuacjach — a dla Twojego bezpieczeństwa i prywatności ważne jest, abyś dokonał właściwego wyboru zgodnie ze swoimi indywidualnymi potrzebami.

Poniżej omówimy różnice pomiędzy Torem i siecią VPN, tym, co robią i jak działają. Przyjrzymy się także różnym sposobom ich wykorzystania, aby pomóc w podjęciu decyzji, które z rozwiązań będzie najlepsze dla Twoich potrzeb.

Spis Treści

- O VPN

- O Tor

- Które rozwiązanie jest najlepsze dla prywatności online: Tor czy VPN?

- Tabela porównawcza: VPN kontra Tor

- VPN +Tor: Zwycięska kombinacja

- Podsumowanie

Więcej o VPN

Czym są sieci VPN i co robią?

Wirtualna sieć prywatna (VPN – Virtual Private Network) łączy urządzenie przez bezpieczny tunel ze zdalnym serwerem w wybranym przez Ciebie kraju. Maskuje Twój adres IP, sprawiając, że wygląda tak, jakbyś miał dostęp do Internetu z lokalizacji zdalnego serwera zamiast rzeczywistej lokalizacji.

W połączeniu z szyfrowaniem zapewnia to optymalne rozwiązanie dla zachowania anonimowości w Internecie — co oznacza, że szpiedzy nie mogą zobaczyć, na co patrzysz, ani gdzie w tym czasie się znajdujesz. Zapobiega to także wykorzystywaniu przez witryny internetowe, takie jak Google i Facebook, informacji o Twojej aktywności przeglądania, w celu ukierunkowania reklam zgodnie z Twoimi zainteresowaniami.

Co to jest szyfrowanie i co może dla Ciebie zrobić?

VPN używają szyfrowania o znaczeniu militarnym, aby zabezpieczyć Twoje dane osobowe. Pomyśl o tym, jak o zablokowaniu danych w nieprzeniknionym sejfie — tylko ci, którzy znają hasło, mogą otworzyć sejf i obejrzeć jego zawartość i nie da się do niego włamać.

Atakujący mogą teoretycznie odciąć 256-bitowe szyfrowanie AES za pomocą brutalnie przeprowadzonego ataku, ale potrzebowaliby do tego 50 superkomputerów sprawdzających co sekundę 1018 kluczy AES, w przybliżeniu 3 ×1051 lat, aby złamać pojedynczy fragment zaszyfrowanych danych — więc nie jest to coś, czym musimy się dzisiaj martwić.

Jeśli haker lub agent nadzoru rządowego podczas podróży przez sieć przechwycą Twoje dane, nie będą mogli ich odczytać. Wyglądałoby to jak bełkot.

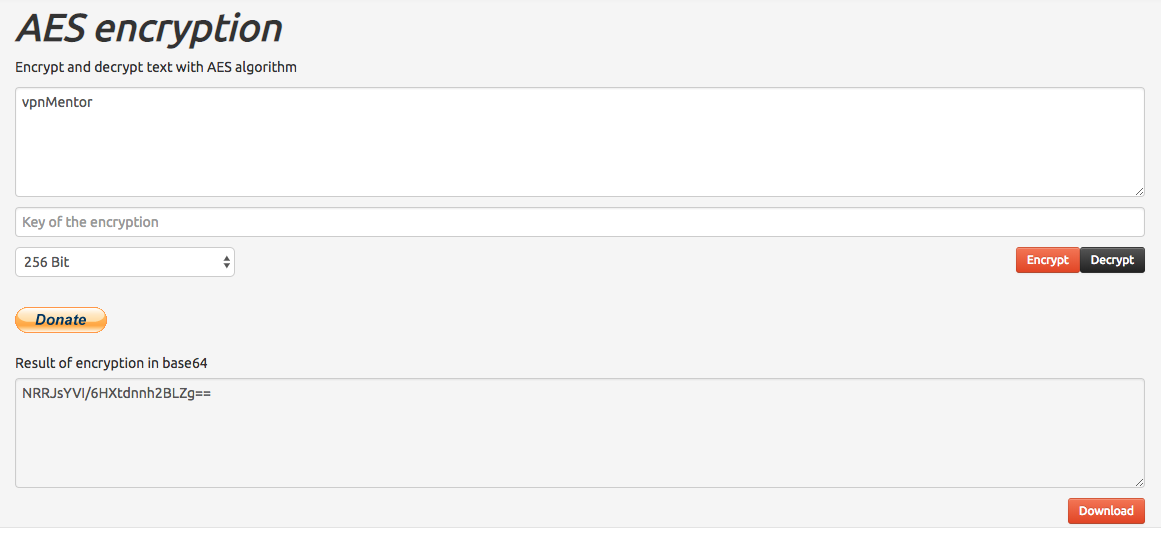

Aby to przetestować, użyłem generatora szyfrującego AES, aby zaszyfrować wyrażenie „vpnMentor”. Bez szyfrowania możesz wyraźnie zobaczyć wyrażenie „vpnMentor”, ale gdy jest zaszyfrowane, wszystko, co zobaczysz, to: „NRRJsYVI/6HXtdnnh2BLZg =="

Są to zabezpieczenia zapewniające bezpieczeństwo dziennikarzom i aktywistom podczas korzystania z komunikacji cyfrowej w burzliwym klimacie politycznym. Ale VPN nie są przeznaczone tylko dla osób znajdujących się na niebezpiecznych pozycjach — są kluczem do anonimowości i bezpieczeństwa każdego obywatela w Internecie.

Możesz użyć VPN, jeśli:

- Martwisz się o swoje prywatne informacje, takie jak dane bankowości online, które mogłyby trafić w niepowołane ręce.

- Cenisz sobie anonimowość online.

- Pobierasz lub rozprowadzasz torrenty w regionie, w którym torrent jest zabroniony.

- Mieszkasz w kraju z cenzurą online lub z intensywnym rządowym nadzorem.

- Nie chcesz, aby firmy śledziły Twoje nawyki przeglądania, w celu przesyłania Ci ukierunkowanych reklam.

- Podczas podróży musisz mieć dostęp do sieci firmowej.

- Chcesz ominąć zaporę sieciową lub uniemożliwić administratorom sieci obserwowanie aktywności przeglądania.

- Korzystasz z publicznego Wi-Fi i chcesz chronić swój komputer.

- Lubisz Netflix i inne usługi strumieniowe i chcesz odblokować ich pełne katalogi w innych regionach.

- Wierzysz w swoje prawo do wolności online.

Zalety korzystania z VPN

Szyfrowanie end-to-end (kompleksowe): VPN szyfruje wszystkie dane, które przechodzą przez Twoje połączenie.

Prędkość: VPN zazwyczaj spowalnia połączenie (przy wysokiej jakości VPN różnica nie będzie widoczna) – jednak jeśli cierpisz z powodu ograniczania przepustowości przez dostawcę internetu lub przeciążenia sieci, VPN może spowodować przyśpieszenie.

Łatwość użycia: Zazwyczaj wszystko, co musisz zrobić, aby ustawić VPN, to zarejestrować się, pobrać i zainstalować odpowiednią aplikację i połączyć się z wybranym serwerem — bezkonieczności posiadania wiedzy i umiejętności technicznych.

Omijanie geoblokad i cenzury: VPN maskuje Twoje IP, dzięki czemu wygląda tak, jakbyś miał dostęp do Internetu z lokalizacji wybranego serwera. Pozwala to na łatwy dostęp do stron internetowych stosujących geoblokady i usług przesyłania strumieniowego, takich jak Netflix.

Jak działają VPN?

Co jest potrzebne do korzystania z VPN:

- Konto u dostawcy VPN

- Aplikacja lub oprogramowanie klienta dostawcy VPN zainstalowane na Twoim urządzeniu

Po skonfigurowaniu konta u wybranego dostawcy musisz otworzyć oprogramowanie klienckie na komputerze, zalogować się i wybrać serwer, z którym chcesz się połączyć. Wybrany serwer będzie zależał od Twoich potrzeb: jeśli priorytetowo traktujesz bezpieczeństwo i szybkość, wybierz serwer w pobliżu swojej fizycznej lokalizacji; jeśli chcesz ominąć cenzurę i geoblokady, wybierz serwer w innym kraju.

Po nawiązaniu połączenia oprogramowanie szyfruje wszystkie dane przed przesłaniem ich przez tunel do wybranego serwera. Następnie serwer przekazuje dane do odwiedzanej witryny. Ponieważ serwer maskuje Twoje IP, strona widzi dane jako pochodzące z serwera, a nie z Twojego urządzenia, więc jesteś całkowicie anonimowy.

Czego oczekiwać od bezpiecznej sieci VPN

Szyfrowanie na poziomie wojskowym: aby zapewnić prywatność danych, dostawca VPN powinien oferować szyfrowanie 256-bitowe.

Ochrona przed wyciekiem DNS: System nazw domen (DNS) to internetowy odpowiednik książki telefonicznej. Za każdym razem, gdy odwiedzasz stronę internetową, komputer żąda adresu IP witryny od serwera DNS usługodawcy internetowego, ale gdy używasz sieci VPN, kontaktuje się ona z serwerem DNS VPN.

Czasem luka w zabezpieczeniach sieci powoduje, że Twoje żądania DNS są kierowane do serwera DNS usługodawcy internetowego, a nie do VPN, co pozwala usługodawcy internetowemu sprawdzić, które witryny odwiedzasz. Poszukaj VPN, która oferuje ochronę przed wyciekiem DNS, aby upewnić się, że aktywność przeglądania nie zostanie nigdy ujawniona.

Zasada ścisłego braku protokołów: większość dostawców VPN przechowuje informacje o Twojej aktywności, takie jak znaczniki czasu i ilość danych przesyłanych podczas sesji. W przeważającej części przechowywanie tego rodzaju danych jest nieszkodliwe, ponieważ nie są to dane umożliwiające identyfikację osoby — ale jeśli Twój dostawca prowadzi dzienniki dotyczące całej aktywności związanej z przeglądaniem, nie jesteś już anonimowy online.

Gdyby władze pojawiły się w centrali firmy z nakazem przejęcia wszystkich jej zapisów, VPN, która nie przechowuje żadnych dzienników, nie będzie miała żadnych informacji do przekazania.

Automatyczny kill switch: automatyczny wyłącznik awaryjny odłączy Cię od Internetu, jeśli połączenie VPN spadnie, zapobiegając tym samym wyciekom danych i IP.

Zalety i wady korzystania z VPN

Zalety |

Wady |

|---|---|

|

|

O Torze

Czym jest Tor i co robi?

Tor, skrót od The Onion Router (ruter cebulowy), jest wolnym oprogramowaniem, które ukrywa Twoją tożsamość, szyfrując ruch i kierując go przez serię serwerów obsługiwanych przez wolontariuszy, znanych jako węzły. Gdy Twój ruch zostanie odebrany przez ostatni węzeł – węzeł wyjściowy – zostanie odszyfrowany i przekazany do odwiedzanej witryny.

Ze względu na szyfrowanie wielowarstwowe, każdy węzeł w sieci może widzieć tylko adres IP węzłów przed i po nim (z wyjątkiem węzła wejściowego, który może widzieć rzeczywiste IP), a tylko węzeł wyjściowy może widzieć Twoje zaszyfrowane dane. Tor zapobiega ponownemu powiązaniu Twojej aktywności z przeglądaniem — szpiedzy mogą widzieć Twój ruch po opuszczeniu sieci, ale nie jego źródło.

Jednak ponieważ węzły Tora są obsługiwane przez ochotników, każdy może ustawić węzeł wyjściowy i zobaczyć ruch w postaci zwykłego tekstu, który go opuszcza – w tym hakerzy i szpiedzy. Złe węzły zwykle zbierają informacje, takie jak dane logowania do stron internetowych, dane osobowe, wiadomości czatu i e-maile. Istnieją dwa sposoby walki z tym:

- Unikaj wysyłania prywatnych wiadomości i wrażliwych danych przez swoje połączenie. Nigdy nie loguj się na stronach internetowych, chyba że używają HTTPS.

- Użyj VPN w połączeniu z Torem, aby zaszyfrować poufne informacje i dane do logowania — omówimy to bardziej szczegółowo poniżej.

Uzyskaj dostęp do ukrytych stron internetowych

Tor jest także bramą do Darknetu, swego rodzaju podziemia online. Jest domem dla tysięcy działań przestępczych w Internecie — ale jest także przystanią dla osób, które potrzebują anonimowo udostępniać informacje. Na przykład New York Times posiada bezpieczne skrytki w Darknecie, dzięki czemu osoby zgłaszające przypadki naruszenia zasad mogą przesyłać pliki i informacje bez narażania ich tożsamości. Ale niech Cię to nie zniechęca – zwykli ludzie używają Tora!

Wiele popularnych witryn ma ukryte wersje .onion, do których masz dostęp tylko za pomocą Tora. Oto kilka przykładów:

Facebook: Mimo że anonimowość online i Facebook zazwyczaj nie idą w parze, Facebook wykorzystuje adres .onion, aby ludzie w regionach, gdzie obowiązuje mocna cenzura mogli z niego korzystać w celu komunikacji.

ProPublica: ProPublica uruchomiła stronę .onion, aby czytelnicy nigdy nie musieli martwić się o cyfrowy monitoring, szczególnie w regionach, w których ProPublica jest cenzurowana.

DuckDuckGo: DuckDuckGo to potężna wyszukiwarka, ale w przeciwieństwie do Google nie narusza Twojej prywatności. Jeśli korzystasz z Google przez Tor, zostaniesz zbombardowany przez Captcha (system identyfikacji użytkownika), którego zadaniem jest upewnienie się, że nie jesteś robotem — ale DuckDuckGo rozwiązuje ten problem i doskonale radzi sobie z zajęciem miejsca Google'a.

Możesz użyć Tora, jeśli:

- Interesuje Cię maskowanie aktywności związanej z przeglądaniem.

- Mieszkasz w kraju, w którym obowiązują ścisłe przepisy nadzoru publicznego.

- Musisz ominąć cenzurę, aby uzyskać dostęp do zablokowanych treści lub móc swobodnie rozmawiać w sieci.

- Chcesz uniemożliwić witrynom wglądu do historii przeglądania i użycia jej do kierowania reklam.

- Chcesz zachować swoje prawo do wolności w Internecie.

Zalety korzystania z Tora

Jest bezpłatny: Tor jest w zasadzie najbardziej opłacalnym rozwiązaniem z zakresu bezpieczeństwa — ponieważ jest bezpłatny.

Pełna anonimowość: Tor nie rejestruje Twojej aktywności związanej z przeglądaniem, nie musisz rejestrować się, aby z niego skorzystać, a ponieważ jest bezpłatny, nie rejestruje Twoich informacji finansowych.

Trudny do wyłączenia: serwery Tora są rozproszone daleko na całym świecie, co uniemożliwia władzom zamknięcie usługi. W przeciwieństwie do sieci VPN nie ma centrali ani głównego serwera do ataku lub banowania.

VPN są firmami, więc są podatne na zamknięcie lub zbanowanie, a Ty będziesz musiał znaleźć (i zapłacić za) innego dostawcę — problem, z którym się nigdy nie spotkasz w przypadku Tora.

Jak działa Tor?

Co jest potrzebne do korzystania z Tora:

- Przeglądarka Tor lub system operacyjny.

Oprogramowanie Tor odwzorowuje ścieżkę z Twojego urządzenia przez dwa losowo wybrane węzły do węzła wyjściowego. Następnie stosuje trzy warstwy szyfrowania do swojego pakietu danych i wysyła go do pierwszego węzła.

Pierwszy węzeł w sieci usuwa zewnętrzną warstwę szyfrowania. Informacje zawarte w tej warstwie określają, gdzie wysłać pakiet danych, a drugi węzeł powtarza ten proces.

Kiedy Twój ruch dotrze do węzła wyjściowego sieci, ostatnia warstwa szyfrowania zostanie usunięta. Ujawnia to nie tylko ostateczne miejsce przeznaczenia danych, ale także informacje, które zawiera – w tym wszelkie poufne informacje, które mogły zostać wprowadzone na stronie internetowej.

Tor użyje tych samych trzech węzłów przez około 10 minut, zanim utworzy zupełnie nową ścieżkę dla ruchu.

Zalety i wady korzystania z Tora

Zalety |

Wady |

|---|---|

|

|

Jakie jest najlepsze rozwiązanie dla zachowania prywatności online: Tor czy VPN?

VPN to najlepsze rozwiązanie dla prywatności online.

Firma Tor jest szeroko szanowana ze względu na umiejętność maskowania ruchu internetowego, jednak jej możliwości są ograniczone i jest podatna na ataki i wycieki danych.

Każdy może stworzyć i obsługiwać węzeł, nawet hakerzy i osoby szpiegujące. Tor nie zapewnia szyfrowania typu end-to-end, więc jeśli nie zwracasz uwagi czy witryna, do której masz dostęp ma włączoną obsługę HTTPS lub nie używasz Darknetu, właściciel używanego przez Ciebie węzła wyjściowego może zobaczyć Twoje dane i miejsce docelowe.

Tak więc, jeśli używasz Tora do wysyłania poufnych informacji lub logowania się do witryny, każdy, kto jest właścicielem węzła wyjściowego, ma również dostęp do tych informacji. VPN zapewniają szyfrowanie end-to-end, dzięki czemu Twoje dane są w 100% niewidoczne dla hakerów i szpiegów.

Jeżeli korzystasz z systemu operacyjnego Tor, pamiętaj, że chroni on tylko dane przesyłane przez Twoją przeglądarkę. Sieć VPN zaszyfruje wszystkie dane przesyłane przez połączenie.

Większość sieci VPN oferuje kill switch, które rozłączą internet, aby zapobiec wyciekowi z sieci niezabezpieczonych danych w rzadkich przypadkach, gdy połączenie się zostanie przerwane.

Sieć Tor nie może zawieść w ten sam sposób, ale może zawierać złe węzły, które zbierają dane. W przeciwieństwie do VPN Tor nie ma wyłącznika kill switch, który może wykryć taki błąd, więc jeśli jeden z węzłów zostanie przejęty, Twoje dane zostaną ujawnione.

VPN również mają swoje braki, ale gdy korzystasz z VPN, masz mniejsze ryzyko, że zostaniesz zaatakowany przez hakerów lub że wyciekną Twoje dane. Jednak najpotężniejszym rozwiązaniem bezpieczeństwa online jest połączenie VPN z Tor. Omówimy to bardziej szczegółowo poniżej.

Tabela porównawcza: VPN kontra Tor

Oto jak wypada ich porównanie:

Tor |

VPN |

|

| Cena: | Darmowa | Niewysoka opłata abonamentowa — zazwyczaj bez umowy |

| Szyfrowanie: | Tak, ale tylko do węzła wyjściowego. | Tak, szyfrowanie end-to-end. |

| Anonimowość: | Tak, ale programy nadzoru mogą wykryć, kiedy Tor jest w użyciu. | Tak. |

| Inne zabezpieczenia: | Może być używany w połączeniu z Obfsproxy. | W zależności od dostawcy:

Automatyczny Kill Switch, automatyczna ochrona Wi-Fi, Zapobieganie wyciekom DNS, zasady braku logów, Obfsproxy i więcej. |

| Kompatybilność urządzenia | Windows, MacOS, Linux, Android. | Wszystkie platformy, w tym routery. |

| Strumieniowanie: | Tor nie jest zalecany do przesyłania strumieniowego, ponieważ połączenia są zbyt wolne. | Tak — VPN są idealne do przesyłania strumieniowego. |

| Torrenting: | Większość węzłów wyjściowych blokuje ruch do i z torrentów. | Tak — w zależności od operatora. |

| Łatwość użycia: | Przeglądarka jest łatwa do instalacji, ale często wymaga dalszej konfiguracji. | Bardzo łatwy w użyciu, idealny dla początkujących. |

| Prędkość: | Powolna. | Wysoka prędkość. |

VPN+Tor: A Winning Combination

Jeśli chcesz chronić swoje połączenie za pomocą najsilniejszego rozwiązania ochrony prywatności online, połącz VPN z Tor.

Protokół szyfrujący VPN uniemożliwi złośliwym węzłom zobaczenie Twojego adresu IP i aktywności, a także uniemożliwi dostawcy usług internetowych i organom nadzoru wykrycie użycia Tora — w końcu nie chcesz, aby Twoja aktywność online wzbudzała podejrzenia. Umożliwi to również dostęp do stron internetowych blokujących użytkowników Tora.

Istnieją dwa sposoby połączenia VPN i Tor:

Tor przez VPN

Gdy używasz konfiguracji Tor przez VPN, musisz najpierw połączyć się z VPN przed otwarciem Tora. VPN będzie szyfrować ruch, zanim zostanie wysłany przez sieć Tora, ukrywając przed dostawcą Internetu korzystanie z Tora.

Korzystając z Tora przez VPN, Twój dostawca VPN nie może zobaczyć danych wysyłanych przez Tora, ale widzi, że jesteś z nim połączony. Węzeł wejściowy Tora nie jest w stanie zobaczyć Twojego prawdziwego adresu IP; zamiast tego zobaczy IP serwera VPN, zwiększając Twoją anonimowość.

Jednak Twój ruch nie jest szyfrowany, gdy opuszcza sieć Tor, więc Tor przez VPN nie chroni cię przed złośliwymi węzłami wyjściowymi. Więc nadal musisz zachować ostrożność, przesyłając poufne informacje przez swoje połączenie.

Używaj Tora przez VPN, jeśli:

- Musisz ukryć korzystanie z Tora przed swoim dostawcą internetui organami nadzoru.

- Musisz ukryć ruch przed swoim dostawcą VPN.

- Nie przesyłasz przez połączenie danych osobowych, takich jak dane logowania.

Jak skonfigurować Tor przez VPN:

1. Otwórz aplikację VPN i połącz się z siecią VPN.

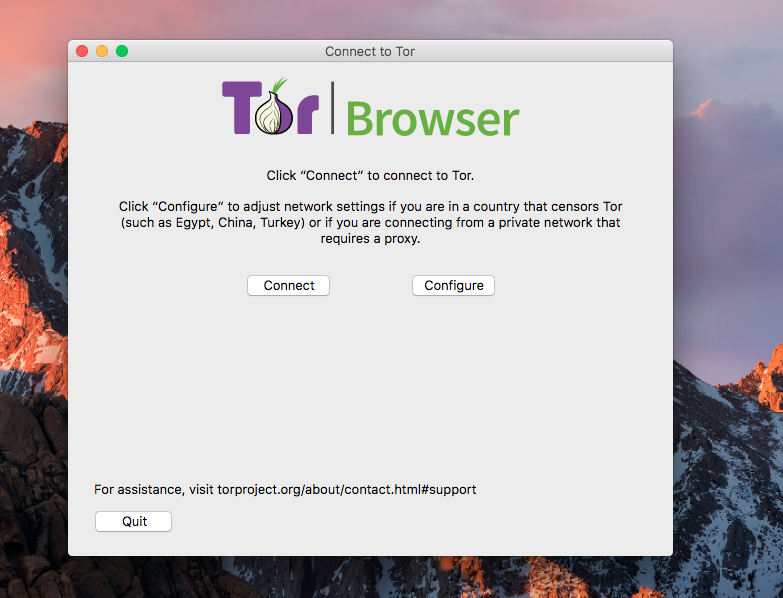

2. Otwórz Tor. Po załadowaniu zobaczysz tę stronę:

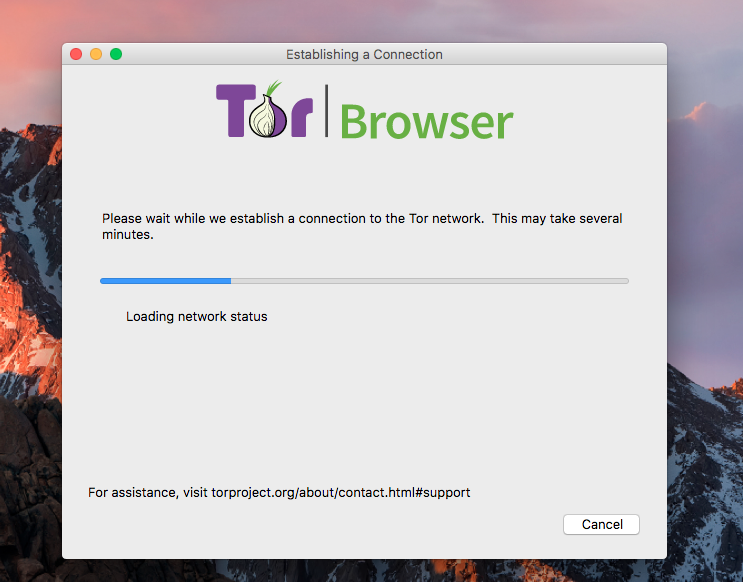

3. Kliknij connect (połącz) i poczekaj, aż Tor ustanowi połączenie.

4. Jesteś gotowy do bezpiecznego i anonimowego przeglądania Internetu.

VPN przez Tor

VPN przez Tor działa w przeciwnym kierunku niż Tor przez VPN. Najpierw musisz połączyć się z Internetem, a następnie zalogować do VPN za pośrednictwem sieci Tor. Ta metoda wymaga również posiadania technicznego know-how, ponieważ będziesz potrzebować skonfigurować klienta sieci VPN do pracy z Torem.

Zamiast bezpośredniego połączenia z Internetem, węzeł wyjściowy Tor przekierowuje ruch na Twój serwer VPN. Eliminuje to ryzyko wystąpienia złośliwych węzłów wyjściowych, ponieważ Twój ruch jest odszyfrowywany po opuszczeniu sieci Tor.

Chociaż węzeł wejściowy Tora może nadal widzieć Twój rzeczywisty adres IP, to sieć VPN zobaczy tylko adres węzła wyjściowego. Twój dostawca usług internetowych nie będzie w stanie zobaczyć, że masz połączenie z siecią VPN, ale widzi, że używasz Tora. Dzięki temu, że możesz wybrać serwer zdalny, z którego korzysta Twoja sieć VPN, łatwiej jest ominąć geoblokowanie i cenzurę przy użyciu tej metody.

Używaj VPN przez Tor, jeśli:

- Chcesz zabezpieczyć połączenie przed złośliwymi węzłami wyjściowymi.

- Chcesz ukryć korzystanie z VPN przed swoim usługodawcą internetowym.

- Zamierzasz przesłać poufne informacje przez swoje połączenie, takie jak dane logowania i prywatne wiadomości.

- Musisz ominąć geoblokady.

Podsumowanie

VPN to zaawansowane narzędzie do ochrony danych i anonimowości w Internecie.

Za pomocą sieci VPN można bezpiecznie i pewnie odblokować każdy zakątek Internetu, chroniąc się przed hakerami, szpiegami i złośliwymi atakami. Ale kiedy połączysz VPN z Torem, uzyskasz absolutnie potężną ochronę prywatności w Internecie.

Niezależnie od tego, czy chcesz chronić swoje dane osobowe, takie jak dane bankowe i aktywność przeglądania podczas surfowania, czy też musisz unikać nadzoru online, aby skorzystać z prawa do wolności słowa, zalecamy korzystanie z VPN przez Tora.

Jeśli szukasz niezawodnej sieci VPN z najlepszymi funkcjami zabezpieczeń, sprawdź naszą listę pięciu najlepszych. Wszystkie oferują bezpłatne okresy próbne lub gwarancje zwrotu pieniędzy, dzięki czemu możesz wypróbować je bez ryzyka, aby sprawdzić, czy są one odpowiednie dla Twoich potrzeb.

Aby uzyskać największą wartość z VPN, nie przegap naszych ofert VPN i kodów rabatowych.

Inne artykuły, które mogą Cię zainteresować:

Porównanie protokołów VPN

Co Google wie o Tobie?

Co to jest Kill Switch?

Najlepsze sieci VPN zweryfikowane pod względem nierejestrowania logów

Prosimy o sugestie, jak ulepszyć ten artykuł. Twoja opinia ma znaczenie!