Czym się różni wyciek DNS od IP? I jak to powstrzymać?

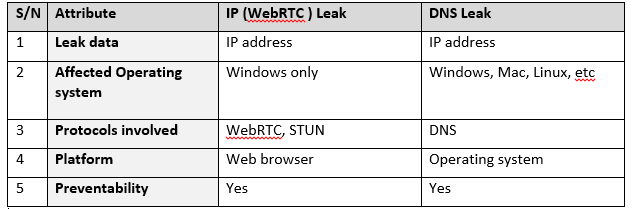

Z powodu obaw dotyczących prywatności i innych istotnych powodów niektórzy użytkownicy internetu wolą korzystać z usług VPN w celu ukrycia swojego rzeczywistego adresu IP i szyfrowania danych podczas przeglądania sieci. Jednak wszystkie te zabezpieczenia nie mają sensu, jeśli Twoje dane osobiste wycieka z powodu tej, czy innej luki. Istnieją dwa główne sposoby, w których może dojść do wycieku danych osobistych lub adresu IP: są to DNS Leak i WebRTC Leak (IP).

Co to jest DNS Leak?

Jeśli kiedykolwiek korzystałeś z Internetu, istnieje prawdopodobieństwo, że miałeś również kontakt z systemem nazw domen (DNS), choć zapewne nieświadomie. DNS utrzymuje bazę danych nazw domen (na przykład vpnmentor.com) i przetwarza je na odpowiednie wartości numeryczne (adresy IP lub Internet Protocol), które są wymagane do wyszukiwania zasobów w Internecie. Są to internetowe odpowiedniki książki telefonicznej.

Nazwy domen są przeznaczone wyłącznie do łatwego zapamiętania przez ludzi, komputery rozumieją liczby w postaci adresów IP (np. 168.212.226.204), które mogą nie być tak łatwe do zapamiętania dla ludzi (stąd potrzeba DNS). Gdy odwiedzasz witrynę w celu obejrzenia danej strony internetowej, Twój komputer kontaktuje się z serwerem DNS usługodawcy internetowego, aby zażądać adresu IP tej witryny.Podczas korzystania z usługi zabezpieczającej prywatność, takiej jak VPN, komputer zazwyczaj łączy się z serwerem VPN i jego usługą DNS zamiast DNS Twojego dostawcy usług internetowych.

Jak to się może stać?

Istnieje luka w zabezpieczeniach, która czasami pozwala przesyłać żądania DNS do serwerów DNS usługodawcy internetowego, pomimo korzystania z usługi VPN mającej na celu je ukryć. Ta luka jest znana jako wyciekDNS (czyli DNS Leak).Ma ona postać niezaszyfrowanego zapytania DNS wysyłanego przez Twój komputer poza ustalonym tunelem VPN.Ta luka wynika z nieodłącznego braku w systemach operacyjnych powszechnego (wspólnego) systemu korzystania z DNS. Każdy interfejs sieciowy może mieć ustawony własny serwer DNS i - w różnych okolicznościach - system będzie wysyłał zapytania DNS bezpośrednio do dostawcy usług internetowych lub innych serwerów innych firm (zobacz na poniższym schemacie) bez przestrzegania zasady korzystania z domyślnej bramy i ustawień DNS usługi VPN, powodując wyciek danych.

Usterka pozwala Twojemu dostawcy Internetu lub osobom trzecim zobaczyć, które witryny zamierzasz odwiedzić. Podczas korzystania z sieci VPN i wykrycia, że Twój rzeczywisty adres IP wycieka, możesz stwierdzić także, że Twoje żądania DNS są przesyłane dalej do usługodawcy internetowego innego niż dostawca VPN. Niektórzy dostawcy usług internetowych nawet wdrażają technologię o nazwie "Przezroczysty serwer proxy DNS", która skutecznie zmusza Twój komputer do korzystania z ich usługi DNS dla wszystkich wyszukiwań, nawet jeśli zmienisz swoje ustawienia DNS na coś innego niż podane przez Twojego dostawcę adresy.

Usterka pozwala Twojemu dostawcy Internetu lub osobom trzecim zobaczyć, które witryny zamierzasz odwiedzić. Podczas korzystania z sieci VPN i wykrycia, że Twój rzeczywisty adres IP wycieka, możesz stwierdzić także, że Twoje żądania DNS są przesyłane dalej do usługodawcy internetowego innego niż dostawca VPN. Niektórzy dostawcy usług internetowych nawet wdrażają technologię o nazwie "Przezroczysty serwer proxy DNS", która skutecznie zmusza Twój komputer do korzystania z ich usługi DNS dla wszystkich wyszukiwań, nawet jeśli zmienisz swoje ustawienia DNS na coś innego niż podane przez Twojego dostawcę adresy.

Czym jest wyciek WebRTC (IP Leak)?

W roku 2015 analityk ds. bezpieczeństwa cyfrowego, Daniel Roesler opublikował demonstrację dotyczącą luki w zabezpieczeniach, która pozwala osobom trzecim skorzystać z specjalnego interfejsu (API) wbudowanego w większość przeglądarek internetowych, zwanego Web Real Time Communication (WebRTC), aby ujawnić rzeczywisty adres IP użytkownika, nawet jeśli jest on połączony z siecią VPN.WebRTC jest zazwyczaj używany przez komputery w różnych sieciach do komunikacji między przeglądarkami, współużytkowania plików P2P, połączeń głosowych i wideo, a także innych funkcji.

Jak to się może stać?

Wystarczy kilka wierszy kodu, aby nakłonić WebRTC do ujawnienia Twojego prawdziwego adresu IP podczas komunikacji z serwerem internetowym znanym jako STUN (Session Traversal Utilities for NAT).Serwer STUN umożliwia komputerom i urządzeniom w sieci wewnętrznej znajdowanie swoich publicznych adresów IP (internet). Sieci VPN korzystają także z serwerów STUN, aby przetłumaczyć wewnętrzny adres sieciowy na publiczny adres internetowy i vice versa. Aby to osiągnąć, serwer STUN utrzymuje w trakcie łączności bazę danych zarówno adresu internetowego (IP) sieci VPN, jak i lokalnego wewnętrznego adresu IP.

Ten przeciek nie ma nic wspólnego z bezpieczeństwem sieci VPN, ale mimo wszystko mamy do czynienia z luką w samym protokole WebRTC w przeglądarce. Gdy WebRTC w Twojej przeglądarce akceptuje zapytania z serwera STUN, wysyła odpowiedź do tego serwera STUN, która zawiera zarówno prywatny adres internetowy (z sieci wewnętrznej), jak i publiczny (internetowy) IP i inne istotne dane.

Wynik zapytania, który jest zasadniczo adresem IP użytkownika, może być dostępny dla wszystkich za pośrednictwem małego programu napisanego w JavaScript. Jedynym wymaganiem do tego jest obsługa WebRTC w przeglądarce i program JavaScript.Jeśli w przeglądarce jest włączona usługa WebRTC, zazwyczaj akceptuje ona żądanie od serwera STUN i wyśle odpowiedź na serwer STUN.

Najważniejsze jest to, że należy pamiętać, że żaden system nie jest doskonały; raz na jakiś czas odkrywane są kolejne luki.Dlatego tak ważne jest, aby użyć aVPN o odpowiednio wysokiej reputacji, który aktywnie reagują na nowe luki, kiedy tylko one wystąpią. Upewnij się, żeregularnie testujesz swój VPNpod kątem tych luk i podejmujeszodpowiednie kroki, aby je usunąć.

Prosimy o sugestie, jak ulepszyć ten artykuł. Twoja opinia ma znaczenie!