Jak bezpiecznie wejść do Darknetu w 2025: Prosty przewodnik

- Krótki poradnik: Jak bezpiecznie wejść do Darknetu w 3 prostych krokach

- Porada Eksperta: Użyj VPN z Tor

- Czym jest Darknet?

- Jak bezpiecznie wejść do Darknetu

- Zagrożenia Darknetu

- Dodatkowe wskazówki, jak bezpiecznie korzystać z Darknetu

- Czy korzystanie z Darknetu jest nielegalne?

- Co mogę robić w Darknecie?

- FAQ – Jak bezpiecznie korzystać z Darknetu

- Podsumowanie

Darknet to najbardziej kontrowersyjna część Internetu. Jest często przedstawiany jako zło, ukryte miejsce, gdzie przestępcy komunikują się i angażują w nielegalne aktywności, daleko od prawa. Chociaż jest w tym trochę prawdy, istnieje wiele dobrych powodów, by uzyskać dostęp do Darknetu, a główną zaletą jest anonimowość.

Nie można uzyskać dostępu do Darknetu za pomocą konwencjonalnych przeglądarek i wyszukiwarek, ponieważ jest on dostępny wyłącznie przez specjalne przeglądarki, takie jak Tor. Ta zdecentralizowana przeglądarka ma unikalną konfigurację, która maskuje tożsamość i utrudnia innym podglądanie aktywności użytkownika online.

Krótki poradnik: Jak bezpiecznie wejść do Darknetu w 3 prostych krokach

- Pobierz przeglądarkę Tor. Ta specjalistyczna przeglądarka pozwala uzyskać dostęp do stron w Darknecie, czego nie da się zrobić za pomocą zwykłej przeglądarki. Dla swojego bezpieczeństwa należy pobrać przeglądarkę wyłącznie z oficjalnej strony Tor.

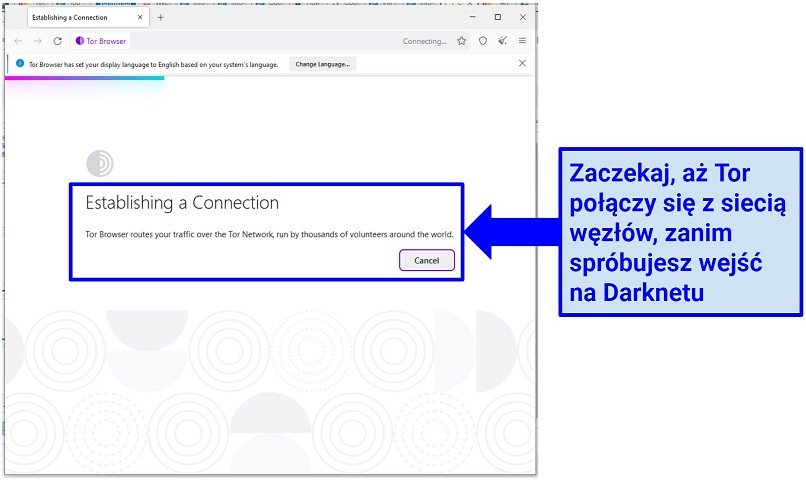

- Skonfiguruj połączenie. Dostosuj konfigurację Tor według własnych preferencji bezpieczeństwa, następnie kliknij przycisk połącz i poczekaj, aż Tor połączy Cię z siecią węzłów. Kompletny przewodnik konfiguracji znajdziesz tutaj.

- Wejdź do Darknetu. Wpisz adres onion wybranej witryny, bądź skorzystaj z wyszukiwarek Darknetu, aby znaleźć szukane strony.

Porada Eksperta: Użyj VPN z Tor

Chociaż Tor jest projektowany w celu zapewnienia prywatności podczas przeglądania Darknetu, nie jest całkowicie bezpieczny. W sieci Tor może występować ryzyko złowrogich węzłów, a także niebezpieczeństwo ujawnienia adresu IP użytkownika. Trzecie strony, takie jak dostawca usług internetowych, mogą również zauważyć, kiedy uzyskujesz dostęp do Tora i zgłosić to władzom, nawet jeśli nie robisz nic nielegalnego. Konieczne jest posiadanie dodatkowych środków bezpieczeństwa podczas korzystania z przeglądarki Tor.

Najlepszym sposobem na zachowanie anonimowości w Darknecie jest użycie VPN razem z Torem. Ta prosta w użyciu aplikacja szyfruje ruch w Internecie, przekierowując go przez prywatne serwery i ukrywając adres IP użytkownika. Pozwala to ukryć dane osobowe przed ciekawskimi oczami, hakerami, śledzącymi oraz innymi zagrożeniami cybernetycznymi związanymi z Darknecie.

Czym jest Darknet?

Darknet to trzecia warstwa Internetu, po sieci powierzchniowej i sieci głębokiej. Oto ogólne wyjaśnienie, co możesz znaleźć na każdej z tych warstw:

Powierzchniowa sieć

Powierzchniowa sieć, czyli sieć jawna, to część Internetu, do której dostęp masz zawsze, korzystając z tradycyjnych przeglądarek (takich jak Chrome, Firefox, Safari itp.). Zawiera ona wszystkie strony, które możesz znaleźć dzięki zwykłemu wyszukiwaniu w Google. Jednak ten dostęp jest ograniczony do informacji, na które zezwala administrator stron. Nie możesz uzyskać dostępu do plików zaplecza, stron kont użytkowników czy archiwów.

Weźmy na przykład sklepy internetowe takie jak Ebay. Na powierzchniowej sieci możesz swobodnie przeglądać produkty. Ale aby zobaczyć swoje osobiste dane konta lub dokonać zakupu, musisz się zalogować. Kiedy to robisz, wychodzisz poza powierzchniową sieć i wkraczasz w sieć głęboką.

Głęboka Sieć

Głęboka sieć to prywatna warstwa, często chroniona hasłem. Stanowi największą część Internetu, około 96% jego łącznej zawartości. Stron w głębokiej sieci nie można znaleźć przez zwykłe wyszukiwanie, ponieważ wyszukiwarki internetowe ich nie indeksują. To warstwa Internetu dostępna tylko dla osób posiadających konkretny link lub dane logowania.

Ta kategoria obejmuje dyski w chmurze, strony kont na różnych witrynach, dokumentację medyczną, informacje o kartach kredytowych, raporty itp. Często do dostępu do stron w głębokiej sieci potrzebny jest określony adres URL i hasło. Na przykład baza danych twojej firmy znajdowałaby się w głębokiej sieci.

Darknet i głęboka sieć to nie to samo, chociaż ludzie często używają tych dwóch terminów zamiennie.

Dark Web

Darknet to trzecia warstwa Internetu, która jest najtrudniejsza do odnalezienia. Składa się ze stron internetowych, które używają domeny najwyższego poziomu „.onion” zamiast „.com”, „.net” itp. Nie ma możliwości dostępu do stron „.onion” za pomocą regularnych przeglądarek typu Chrome czy Firefox.

Chociaż powierzchniową sieć i głęboką sieć możesz przeglądać w ten sposób, Darknet wymaga specjalnego oprogramowania. Tor (The Onion Router) to najczęściej używana przeglądarka do Darknetu; jednak dostępny jest także poprzez sieci takie jak Freenet, Riffle czy I2P. W Darknecie można znaleźć zarówno legalne, jak i nielegalne strony/działania, ponieważ nie jest on w żaden sposób regulowany.

Przeglądarka The Onion Router (Tor) oraz inne przeglądarki Darknetu oferują pewien poziom ochrony, ale jest on ograniczony. Tor przesyła ruch użytkownika przez szereg węzłów zwanych „nodes”, co sprawia, że jest on trudniejszy do śledzenia. Więc mimo że dostawca usług internetowych nie może zobaczyć konkretnej aktywności użytkownika, może zauważyć, że korzysta z Darknetu. Może to wyglądać podejrzanie, nawet jeśli używasz go w legalnych celach. Z Darknetem wiążą się także liczne zagrożenia cybernetyczne, takie jak hakerzy, wirusy czy potencjalne działalności niebezpiecznych osób kontrolujących pewne węzły.

Jak bezpiecznie wejść do Darknetu

Wejście do Darknetu może być ryzykowne, ale z odpowiednimi narzędziami i środkami ostrożności można bezpiecznie nawigować po tej części Internetu z Polski. Poniżej przedstawiamy 4 sposoby na zabezpieczenie się podczas dostępu do Darknetu:

Bezpieczne przeglądarki internetowe

Nie możesz uzyskać dostępu do Darknetu, korzystając z regularnych przeglądarek takich jak Chrome, Edge czy Safari. Musisz użyć bezpiecznej przeglądarki internetowej, która przykłada wagę do prywatności i bezpieczeństwa oraz umożliwia dostęp do stron onion.

Najlepszą przeglądarką do bezpiecznego dostępu do Darknetu jest przeglądarka Tor. Tor jest zaprojektowany tak, aby anonimizować aktywność online przez szyfrowanie danych i przesyłanie ich przez sieć węzłów obsługiwanych przez wolontariuszy na całym świecie. To sprawia, że trudno jest śledzić połączenie z Internetem lub zidentyfikować lokalizację użytkownika. Przeglądarka Tor również domyślnie blokuje wtyczki, JavaScript oraz inne potencjalnie szkodliwe elementy, zwiększając bezpieczeństwo podczas przeglądania Darknetu.

Dla szybkiego dostępu do Darknetu, można tak skonfigurować Tora, aby po uruchomieniu łączył się automatycznie

Dla szybkiego dostępu do Darknetu, można tak skonfigurować Tora, aby po uruchomieniu łączył się automatycznie

Oprócz Tora, istnieją inne przeglądarki, których można użyć do dostępu do Darknetu, ale oferują one różne poziomy dostępności i bezpieczeństwa i mają mniejsze sieci węzłów.

IP2 jest szybszy niż Tor i oferuje silniejsze zabezpieczenia peer-to-peer, ponieważ używa jednokierunkowych tuneli do szyfrowania ruchu, co oznacza, że możliwe jest przechwycenie tylko ruchu przychodzącego lub wychodzącego, a nie obu. Ponadto korzysta z rozproszonej bazy danych sieci, która jest trudniejsza do ataku niż stałe, zaufane serwery katalogowe Tora.

Jednakże, nie będziesz mógł użyć I2P do dostępu do tak wielu stron, jak w przypadku Tora. Możesz tylko uzyskać dostęp do jego konkretnych stron (nazywanych "eepsites”). Ponadto jest nieco trudniejszy w konfiguracji; po pobraniu i zainstalowaniu należy dodatkowo przeprowadzić konfigurację ręcznie przez router, poszczególne aplikacje lub ustawienia serwera proxy przeglądarki.

Freenet to kolejna alternatywa dla Tora, ale bardziej anonimowe miejsce do wymiany treści peer-to-peer. Użytkownicy mogą tworzyć własne prywatne grupy do dzielenia się treściami, nazywane trybem Darknet. Lub mogą korzystać z trybu opennet, by być losowo przypisanymi do innych rówieśników w sieci. Podobnie jak I2P, wykorzystuje rozproszoną bazę danych sieci dla dodatkowego zabezpieczenia przed atakami cybernetycznymi.

Freenet jest prosty: wystarczy go pobrać i zainstalować. Uruchamia się automatycznie w przeglądarce internetowej po jej otwarciu, więc zalecam korzystanie z innej przeglądarki niż zwykle, aby zapewnić prywatność. Nie potrzebujesz serwera do przesyłania treści na Freenet, o ile ta treść jest popularna, będzie się utrzymywać. Ale, podobnie jak I2P, Freenet nie zapewni dostępu do adresów .onion, tylko do treści przesłanych do Freenet.

Korzystanie z VPN

Nawet z użyciem Tora, strony trzecie mogą śledzić działania i odkrywać tożsamość i lokalizację użytkownika. Warto używać VPN wspólnie z przeglądarką Tor, aby dać dodatkową warstwę bezpieczeństwa i anonimowości.

VPN szyfruje ruch w Internecie i maskuje adres IP użytkownika, utrudniając komukolwiek śledzenie Twoich online. Nawet jeśli ktoś użyje złośliwych węzłów w sieci Tor do odkrycia IP użytkownika, zobaczą tylko IP VPN-u zamiast prawdziwego.

VPN pomaga także chronić prywatność, uniemożliwiając dostawcy usług internetowych monitorowanie połączenia. Polecam wybór premium VPN z potwierdzoną polityką braku logów, który jest zlokalizowany w kraju przyjaznym prywatności i oferuje wysokiej klasy szyfrowanie, ochronę przed wyciekiem IP/DNS oraz wyłącznik awaryjny. Pamiętaj, aby połączyć się z serwerem VPN przed uruchomieniem przeglądarki Tor, dla maksymalnego bezpieczeństwa.

Wyszukiwarki Darknetu

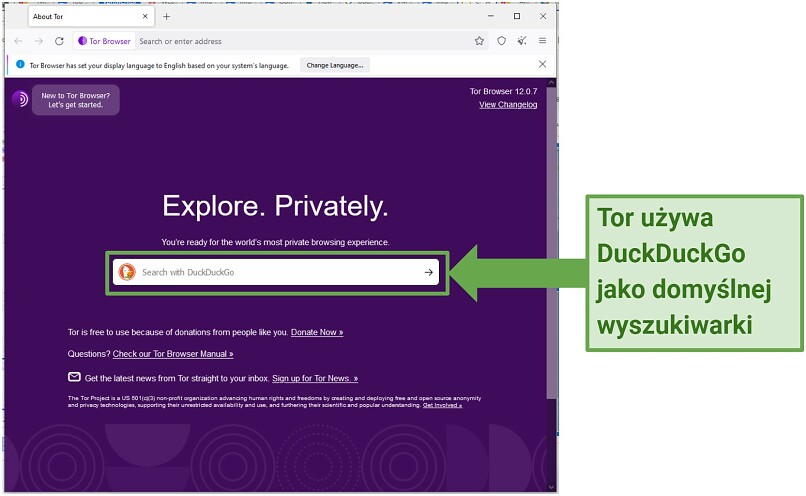

Nie znajdziesz stron Darknetu po prostu wyszukując je w Google czy innych konwencjonalnych wyszukiwarkach. Potrzebujesz wyspecjalizowanych wyszukiwarek, które indeksują treści Darknetu. Najpopularniejszą wyszukiwarką Darknetu jest "onion service" DuckDuckGo. Pozwala użytkownikom na wyszukiwanie Darknetu bez naruszania ich anonimowości. Jednakże, jest dostępny tylko poprzez Tor.

Możesz zmienić domyślną wyszukiwarkę w ustawieniach przeglądarki Tor

Możesz zmienić domyślną wyszukiwarkę w ustawieniach przeglądarki Tor

Inne popularne wyszukiwarki Darknetu to Ahmia, Torch i Not Evil. Podczas korzystania z tych wyszukiwarek ważne jest, aby zachować ostrożność i unikać klikania podejrzanych linków czy dostępu do nielegalnych treści.

Witryny Darknetu

Strony Darknetu, zwane również stronami .onion, to strony dostępne wyłącznie przez sieć Tor. Używają one innego systemu adresowego, który zapewnia anonimowość zarówno operatorom stron, jak i odwiedzającym. Na stronach Darknetu można znaleźć szeroką gamę treści, zarówno legalnych, jak i nielegalnych, forów, giełdy i wiele więcej.

Zagrożenia Darknetu

Z uwagi na brak regulacji, sieć Darknet sprawia, że użytkownik jest narażony na cyber zagrożenia za każdym razem, gdy ją odwiedza. Ryzyka tego można uniknąć, będąc dobrze poinformowanym i wiedząc, jak się przed nim chronić.

Poniżej znajdziesz niektóre z najczęściej napotykanych zagrożeń oraz środki, które można podjąć, aby się przed nimi ochronić:

Potencjalne złośliwe oprogramowanie

Przeglądanie Darknetu zagraża cyberatakami, takimi jak ataki typu DDoS, botnety i inne malware czy wirusy. Wpisując zły URL lub niechcący pobierając złośliwy plik, można zainstalować infekujące wirusy lub malware. Może to mieć zgubny wpływ na urządzenie, a co gorsza, ujawnić dane osobowe użytkownika.

Aby zapobiec tego rodzaju niebezpieczeństwom, polecam przeglądanie Darknetu w konkretnym celu. Sprawdź określone witryny z wyprzedzeniem i zachowaj listę linków, którym możesz zaufać.

Niebezpieczne aktywności

Darknet jest siedliskiem wielu przestępczych aktywności, począwszy od korzystania ze skradzionych lub fałszywych dokumentów, po handel narkotykami i bronią. Co więcej, to sieć, która obejmuje zamówienia na zabójstwa, pornografię dziecięcą, a nawet transmisje na żywo z morderstw. Jeśli przypadkowo trafisz na jedną z tych stron, możesz ponieść konsekwencje prawne, jeśli ktoś się dowie.

Aby uniknąć niepokojących lub nielegalnych sytuacji, odradzam wchodzenie na strony Darknetu przed ich dokładnym zbadaniem. Zalecam również przeglądanie ciemnej sieci z pełną anonimowością za pomocą VPN, aby być bezpiecznym.

Oszukańcze strony

Hakerzy w Darknecie mogą z łatwością uzyskać dostęp do danych osobowych użytkownika za pomocą trojanów, phishingu i różnego rodzaju oszukańczych witryn lub programów. Czasem wystarczy jedno niewłaściwe kliknięcie, a wszystkie informacje zapisane na komputerze użytkownika zostają wykradzione. Jeszcze gorzej, cyberprzestępcy potrafią aktywować kamery i mikrofony komputerowe, aby zdobywać transmisje na żywo, inwigilując niczego nie podejrzewające ofiary.

Większość adresów URL w Darknecie ma nierozpoznawalne nazwy, więc łatwo jest paść ofiarą tej pułapki, wystawiając na niebezpieczeństwo swoje prywatne pliki, dane finansowe, ruchy klawiszy i inne wrażliwe informacje. Zalecam, aby zawsze korzystać z VPN podczas przeglądania, aby w żadnym wypadku nie doszło do wycieku prawdziwych informacji.

Monitoring

W próbie zatrzymania działalności przestępczych operujących w Darknecie władze tworzą fałszywe witryny w celu śledzenia możliwej działalności kryminalnej. Dzięki temu uzyskują dostęp do osób odwiedzających te strony, w tym każdego, kto przypadkowo tam trafił. W niektórych częściach świata samo korzystanie z przeglądarki typu Tor może zwrócić uwagę tych agencji, nawet jeśli nie uczestniczysz w nielegalnej aktywności.

Chociaż Tor jest projektem o otwartym źródle, działania użytkownika mogą być wciąż śledzone i powiązane z jego adresem IP. Najlepszym sposobem, aby zapobiec zwracaniu uwagi władz na swoją aktywność przeglądania, jest omijanie stron z nielegalnymi treściami,, co jest kolejnym powodem, zostać przy stronach, które sprawdziliśmy i które cieszą się naszym zaufaniem.

Dodatkowe wskazówki, jak bezpiecznie korzystać z Darknetu

Aby zwiększyć swoje bezpieczeństwo podczas nawigacji po Dark Webie, ważne jest przestrzeganie pewnych zasad bezpieczeństwa. Oto kilka zalecanych środków ostrożności:

- Użyj oprogramowania antywirusowego. Doda to kolejną warstwę ochrony dla Ciebie i Twoich urządzeń, zabezpieczając przed cyberatakami. Bądź na bieżąco z aktualizacjami oprogramowania, ponieważ jeśli wyjdzie nowsza wersja, a Ty nadal korzystasz ze starej, nie będzie ona wyposażona w blokowanie najnowszych zagrożeń cybernetycznych.

- Użyj innego adresu email. Zamiast używać swojego prawdziwego adresu email, załóż inny, którego będziesz używać wyłącznie do działalności na Darknecie. Możesz nawet zdobyć szyfrowany adres email, na przykład za pośrednictwem ProtonMail.

- Zachowaj prywatność swojej tożsamości. Nie używaj swojego prawdziwego zdjęcia, numeru telefonu ani imienia. Nie udostępniaj żadnych danych osobowych ani wrażliwych informacji podczas korzystania z Darknetu.

- Płać Bitcoinem. Zamiast kart kredytowych użyj Bitcoina. To zapewni dodatkową warstwę anonimowości, gdy dokonujesz zakupów w Darknecie, i ochroni Cię przed kradzieżą danych finansowych. Uważaj również na usługi wymagające płatności z góry.

- Kupuj tylko na zaufanych stronach. Przed dokonaniem zakupu przeprowadź badanie stron, które Cię interesują. Dokładnie sprawdź sprzedawców, przeczytaj opinie użytkowników i sceptycznie podchodź wobec ofert, które wydają się zbyt piękne, by były prawdziwe. Rozważ użycie usług esCrow, aby zmniejszyć ryzyko oszustw.

- Unikaj dodatków. Tor automatycznie blokuje niektóre wtyczki (takie jak Flash, RealPlayer i QuickTime). W przeszłości hakerzy wykorzystywali je do pozyskiwania prawdziwych adresów IP użytkowników, ponieważ nie są one pod kontrolą twórców Tora. Dodatki i rozszerzenia przeglądarki mogą również prowadzić do śledzenia poprzez pobieranie odcisków palców przeglądarki.

- Zabezpiecz swoją kamerę i mikrofon. Możesz to zrobić za pomocą kawałka nieprzezroczystej taśmy. Chroni to przed cyberprzestępcami próbującymi przejąć urządzenie w celu podstępnego zbierania nagrań.

- Sprawdzaj strony przed ich odwiedzeniem. Zweryfikuj reputację witryny lub sprawdź forum przed uzyskaniem do niej dostępu i użyj tylko linków i stron internetowych, którym ufasz. Subreddity takie jak r/darkweb, r/tor mogą być pomocne. Unikaj podejrzanych lub niezaufanych linków, które mogą prowadzić do stron phishingowych lub zawierających złośliwe oprogramowanie. Ponadto nie klikaj na wyskakujące reklamy, ogłoszenia czy jakiekolwiek podejrzane prośby.

- Otwieraj pobrane pliki w trybie offline. Jeśli pobierzesz plik z Darknetu, wyłącz Internet przed otwarciem pliku. Otwieranie go podczas połączenia może narazić na wyciek prawdziwego adresu IP.

- Użyj systemu operacyjnego skoncentrowanego na bezpieczeństwie. TAILS to tylko jeden przykład. Polecam uruchamiać go z wymiennego dysku, dzięki czemu hakerzy będą mieli trudności z identyfikacją Twojego komputera w sieci Tor.

- Wyłącz JavaScript w przeglądarce Tor. W 2013 roku hakerzy znaleźli sposób śledzenia użytkowników, uzyskując dostęp do ich szczegółów sesji, które dostarczał JavaScript.

- Nie zmieniaj rozmiaru okna Tor. Może to prowadzić do śledzenia przez identyfikację przeglądarki.

Czy korzystanie z Darknetu jest nielegalne?

Darknet jest legalny w większości krajów. Jeżeli nie angażujesz się w nielegalne działania, nie powinnaś napotkać żadnych problemów. Jednakże w krajach o wysokim poziomie cenzury (takich jak Chiny, Rosja czy ZEA), dostęp do Darknetu jest całkowicie nielegalny i zdecydowanie radzę przestrzegać prawa swojego kraju, aby uniknąć konsekwencji prawnych.

Nawet jeśli korzystanie z Darknetu jest legalne w Twoim kraju, możesz zostać poddana nadzorowi tylko za używanie przeglądarki Darknetu, takiej jak Tor. Władze wykorzystują Darknet jako narzędzie do łapania przestępców uczestniczących w nielegalnych działaniach, takich jak handel ludźmi, narkotykami czy bronią. Oto kilka słynnych spraw kryminalnych związanych z Darknetem:

- Sprawa Silk Road. Ta strona była jak Amazon Darknetu. Rozpoczęła działalność ze szczytnym celem, jednak ostatecznie stała się miejscem sprzedaży niedozwolonych towarów, takich jak narkotyki, broń i fałszywe dokumenty. Osoba stojąca za witryną została złapana, ponieważ promowała swoją stronę w otwartym Internecie, używając swojego prawdziwego adresu email.

- Sprawa AlphaBay. a strona internetowa była kontynuacją Silk Road. Sprzedawała i handlowała narkotykami, bronią i innymi nielegalnymi produktami. Właściciel został złapany, ponieważ używał słabych haseł, swojego prawdziwego adresu email, braku szyfrowania i innych.

- Sprawa Ashley Madison. Ta historia stała się wirusowa. Ashley Madison to była strona dla romansów pozamałżeńskich. Hakerzy ujawnili informacje osób korzystających z tej strony, co zrujnowało życie wielu rodzin. Hakerzy nigdy nie zostali złapani.

Chociaż takie historie mogą rzucać złe światło na Darknet, warto zauważyć, że dostępne są liczne legalne i pożyteczne aktywności. Radzę trzymać się znanych, godnych zaufania stron i podejmować dodatkowe środki ostrożności, aby zapewnić sobie bezpieczeństwo.

Co mogę robić w Darknecie?

W Darknecie dostępnych jest wiele korzystnych działań i zasobów, ale mimo to ważne jest, aby zachować anonimowość. Używanie Tor bez środków ostrożności może narazić użytkownika na wiele cyber zagrożeń, takich jak hakerzy, trackery i malware. Jednak kiedy będziesz stosować się do środków bezpieczeństwa odwiedzając Darknet, możesz cieszyć się jego wieloma zaletami, takimi jak:

- Wolność słowa. Darknet daje ludziom mieszkającym w krajach o silnej cenzurze szansę na otwartą komunikację bez ryzyka ujawnienia.

- Demaskowanie przestępców czy skorumpowanych postaci publicznych. Dziennikarze i informatorzy udają się do Darknetu jako bezpiecznego miejsca do dzielenia się/odbierania anonimowych wskazówek online lub do prowadzenia śledztw w kontrowersyjnych sytuacjach.

- Kupowanie produktów taniej. Niektóre produkty można znaleźć w Darknecie za mniejsze pieniądze, takie jak elektronika czy oprogramowanie zabezpieczające. Dokonywanie zakupów w Darknecie jest ryzykowne, więc zawsze powinno się używać Bitcoina i kupować z wiarygodnych źródeł.

- Materiały badawcze. W Darknecie znajdziesz darmowe zasoby, takie jak e-książki i prace naukowe.

- Anonimowa komunikacja. Istnieją społeczności online i strony wsparcia, gdzie możesz uzyskać porady i wskazówki bez ujawniania swojej tożsamości.

- Otrzymanie rady medycznej. Jeśli odczuwasz symptomy albo masz problem ze zdrowiem, w Darknecie są dostępni lekarze, którzy mogą zaoferować swoją pomoc. Jest to szczególnie korzystne dla osób, które chcą zachować swoje problemy zdrowotne dla siebie lub po prostu nie mają środków na wizytę w klinice.

Przed zaangażowaniem się w działania na Darknecie, polecam przeprowadzić rozeznanie dotyczące szukanych witryn. Użyj swojej zwykłej przeglądarki, aby obejrzeć online, które strony są godne zaufania. W Internecie dostępne jest mnóstwo informacji od ekspertów w zakresie bezpieczeństwa, którzy rekomendują godne zaufania linki .onion.

Oto kilka bezpiecznych i użytecznych linków do Darknetu:

- Daniel: to kompleksowa witryna, za pomocą której można znaleźć inne ciemne strony internetowe według kategorii lub słowa kluczowego, a także sprawdzić, czy działają.

- ProPublica: tu znajdziesz doskonałe artykuły z dziedziny dziennikarstwa śledczego.

- Hidden Answers: to darknetowa wersja Quory, gdzie możesz zadawać pytania anonimowo.

- Imperial Library: jeśli uwielbiasz czytać, ta witryna jest idealna dla Ciebie. Znajdziesz tutaj tysiące darmowych książek z każdego gatunku.

- Hidden Wiki: to kolejna biblioteka linków Darknetu, ale nie jest tak użyteczna jak Daniel, ponieważ jej linki czasami nie działają.

- SecureDrop: jeśli masz jakieś informacje, które chcesz przekazać dziennikarzowi, to jest strona, którą warto odwiedzić.

FAQ – Jak bezpiecznie korzystać z Darknetu

Jak duży jest Dark Web?

Darknet stanowi jedynie niewielką część Internetu. Jednak ze względu na jego ukryty, zdecentralizowany charakter i ciągłą ewolucję trudno jednoznacznie określić jego rzeczywisty rozmiar. Ta tajemnicza natura sprawia, że dostęp do Darknetu może być wyzwaniem, ale istnieje kilka zaufanych metod.

Dlaczego został stworzony Darknet?

Darknet został stworzony przez wojsko USA w celu ochrony komunikacji wywiadu w sieci. Później został udostępniony publicznie, gdzie oferowana przez niego wysoka anonimowość doprowadziła do różnych zastosowań. Chociaż ma swoje legalne zastosowania, anonimowość Darknetu sprawia także, że jest to miejsce intensywnie wykorzystywane do działań nielegalnych, co przyczynia się do jego złej sławy.

Czy mogę wejść na strony Darknetu za pomocą telefonu, iPada lub Chromebooka?

Możesz korzystać z Tora na telefonie lub iPadzie (nie jest to zalecane), ale nie na Chromebooku. Tor oferuje aplikacje zarówno dla systemu Android, jak i iOS. Niemniej jednak, te urządzenia nie zapewniają pełnego bezpieczeństwa danych. Jeśli zdecydujesz się na dostęp do Darknetu z telefonu, gorąco zachęcam do ochrony urządzenia za pomocą VPN.

Użytkownicy Androida będą musieli pobrać Orbot i Orfox, aby móc korzystać z Darknetu na telefonie. Orbot połączy z siecią Tor, a Orfox to przeglądarka, z której będziesz korzystać.

Dla użytkowników iOS konieczna będzie aplikacja Onion Browser. Pamiętaj, aby zasłonić kamerę i głośnik podczas pobierania tych aplikacji.

Dla użytkowników Chromebooka, niestety obecnie nie ma oficjalnej aplikacji Tor dla systemu ChromeOS.

Czy istnieją alternatywy dla Tora?

Istnieją sposoby dostępu do Darknetu bez użycia Tor, ale oferują różne poziomy dostępności i bezpieczeństwa. Niemniej jednak, niezależnie od wybranej przeglądarki, korzystanie z Darknetu wiąże się z ryzykiem i doradzam, aby zawsze przeglądać sieć z dodatkowym bezpieczeństwem zapewnianym przez VPN.

Jedną z sieci niezależnych od Tora jest I2P, która umożliwia dostęp tylko do swoich specyficznych stron (nazywanych „eepsites”) – nie będziesz mógł korzystać z I2P do dostępu do tak wielu stron, jak w przypadku Tora. Ponadto jego konfiguracja jest nieco bardziej skomplikowana. Z drugiej strony I2P jest szybszy i oferuje silniejsze zabezpieczenia peer-to-peer niż Tor.

Inną alternatywą jest Freenet; podobnie jak I2P, nie pozwala na dostęp do linków .onion, ale tylko do treści, które zostały wgrane do Freenet. Jest to bardziej anonimowe miejsce do udostępniania treści typu peer-to-peer. Podobnie jak I2P, korzysta z rozproszonej bazy danych sieciowej, co zapewnia dodatkową ochronę przed cyberatakami. Konfiguracja Freenet jest prosta, wystarczy pobrać i zainstalować aplikację. Działa automatycznie w przeglądarce internetowej, więc zalecam używanie innej przeglądarki niż zwykle, aby zapewnić prywatność.

Czy istnieje wyszukiwarka dla Darknetu?

Tak, istnieje kilka, jednak odwiedzanie stron znalezionych za pomocą wyszukiwarek może być niebezpieczne; niektóre strony są zakładane przez hakerów w celu zbierania danych, a inne zawierają szkodliwe pliki niebezpieczne dla urządzenia. Moja rada jest taka, aby przed wejściem na strony znalezione przez wyszukiwarki dokładnie się zabezpieczyć i chronić swoje dane osobowe za pomocą niezawodnego VPN.

Wyszukiwarki dla Darknetu nie przypominają wyszukiwarek, do których jesteś przyzwyczajony, takich jak Google. Poza tym nie są tak efektywne w pomaganiu w dotarciu dokładnie tam, gdzie chcesz się udać. Jest to spowodowane ciągłą ewolucją Darknetu. Wyszukiwarki po prostu nie nadążają za zmianami, często dostarczając nieistotne lub powtarzalne wyniki.

Jednak istnieje kilka szanowanych wyszukiwarek, które mogą nieco pomóc, takich jak:

- DuckDuckGo

- SearX

- Daniel

Jaka jest różnica między Tor przez VPN a VPN przez Tor?

Różnica polega na kolejności, w jakiej przepływają dane w Internecie. Tor przez VPN kieruje ruch przez serwer VPN przed przejściem przez sieć Tor, podczas gdy VPN przez Tor przepuszcza ruch najpierw przez przeglądarkę Tor.

Obie metody są lepsze niż alternatywa korzystania bez VPN. W każdym przypadku sugeruję korzystanie z Tora wraz z VPN, który nie przechowuje logów. Dzięki temu ciekawskie oczy nie będą wiedzieć, że używasz Tora; będą tylko wiedzieć, że korzystasz z VPN.

Pamiętaj jednak, że korzystanie z VPN przez Tor nie jest zalecane, nawet przez przeglądarkę Tor. W tym przypadku ruch najpierw przebiega przez sieć Tor, a następnie przez VPN. W tym przypadku dostawca Internetu i tak nie zobaczy adresu IP użytkownika, ale będzie wiedział, że używasz Tora.

Czy mogę wejść do Darknetu korzystając z darmowego VPN?

Możesz, ale stanowczo odradzam. Aby mieć pewność, że działania w Darknecie są chronione, zalecane jest używanie renomowanego VPN, który nie przechowuje logów.

Darmowe VPN-y nie oferują takiego samego poziomu bezpieczeństwa i niezawodności jak płatne. Okazało się, że ujawniają rzeczywiste adresy IP użytkowników, co może prowadzić do przechwycenia danych przez hakerów i władze. Ograniczają także przepustowość i szybkość połączeń, a także bombardują irytującymi reklamami i wyskakującymi okienkami. Korzystanie z darmowej usługi po prostu nie jest warte ryzyka, kiedy można uzyskać wysokiej jakości VPN z gwarancją zwrotu pieniędzy bez ryzyka.

Podsumowanie

Darknet jest niewątpliwie niebezpieczny, jednakże może również przynieść światu wiele dobrego. Jest użyteczny dla badań, pomaga dziennikarzom ujawniać niesprawiedliwości, umożliwia anonimową komunikację oraz badanie działalności przestępczej.

Pomimo wielu korzyści, bardzo ważne jest, aby chronić się podczas odwiedzin w Darknecie. Zawsze powinniśmy dokładnie badać strony przed ich odwiedzeniem, by upewnić się, że nie są nielegalne lub niebezpieczne.

Prosimy o sugestie, jak ulepszyć ten artykuł. Twoja opinia ma znaczenie!