Jak bezpiecznie używać przeglądarki Tor w 2025 roku: Przewodnik

- Szybki przewodnik: Jak używać Tora z VPN w 3 prostych krokach

- Do czego służy przeglądarka Tor?

- Kiedy nie używać Tora?

- Jak Działa Tor?

- Czy Tor jest bezpieczny?

- Jak używać Tor z VPN

- Dodatkowe wskazówki dotyczące bezpieczeństwa w Torze

- Jak zainstalować Tor na swoich urządzeniach

- Czy przeglądarka Tor jest bezpieczna – najczęściej zadawane pytania

Mimo że Tor oferuje pewien stopień prywatności, to nie wystarczy do zachowania pełnego bezpieczeństwa w dark webie. Istnieje wiele dobrych powodów, aby używać Tor. Z uwagi na to, iż działa tam również wielu cyberprzestępców, twoja aktywność prawdopodobnie będzie monitorowana. Trudno jest również zidentyfikować niebezpieczne linki, więc twoje urządzenie i dane osobowe są narażone jeszcze bardziej.

Dlatego tak duże znaczenie ma to, aby używać Tor browser w połączeniu z innymi środkami bezpieczeństwa. Do najłatwiejszych sposobów na zwiększenie bezpieczeństwa w Torze podczas w trakcie korzystania z dark webu zalicza się VPN. Wirtualna sieć prywatna szyfruje twój ruch od początku do końca. Zapobiega hakerom, ciekawskim oczom, a nawet dostawcy internetu przechwycenie twojej aktywności online.

Szybki przewodnik: Jak używać Tora z VPN w 3 prostych krokach

- Zainstaluj VPN.

- Pobierz Tor. Dla bezpieczeństwa upewnij się, że pobierasz przeglądarkę ze oficjalnej strony Tora, a nie ze strony trzeciej.

- Użyj przeglądarki Tor. Połącz się z VPN przed otwarciem Tora, aby zapewnić najwyższy poziom bezpieczeństwa.

Do czego służy przeglądarka Tor?

Przeglądarki Tor używa się do uzyskiwania dostępu do każdej warstwy internetu, w tym dark webu. Od jego wielu warstw pochodzi jego nazwa związana z cebulą: The Onion Router (TOR). Tor opiera się na Firefoxie, więc użyjesz go także do odwiedzania regularnych stron, takich jak YouTube czy Wikipedia. Jednak Tor, w przeciwieństwie do innych przeglądarek, może również uzyskiwać dostęp do ukrytych stron „.onion”, które znajdują się w ciemnej sieci.

Dark web to ukryta część internetu, do której nie można dostać się z wyszukiwarki. Ze względu na to, iż jest nieuregulowany, korzystanie z niego może wiązać się z ryzykiem. Możliwe jest przypadkowe pobranie złośliwego oprogramowania i wirusów, a do tego dochodzi tam do wielu oszustw.

Dlatego dark web ma niezbyt dobrą reputację. Jego krytycy przedstawiają ciemną sieć jako miejsce nielegalnej działalności, gdzie przestępcy komunikują się w tajemnicy. Chociaż jest w tym trochę prawdy, istnieje wiele dobrych powodów, by korzystać z dark webu, takich jak:

- Anonimowa komunikacja.Wielu aktywistów i dziennikarzy korzysta z The Onion Router, aby ich komunikacja pozostała prywatna przed wścibskimi osobami.

- Przełamywanie cenzury.Przeglądarka onion pozwala ludziom w krajach z silną cenzurą na dostęp do zablokowanych treści.

- Ujawnianie przestępców lub skorumpowanych postaci publicznych. Dziennikarze i sygnaliści używają Tora i dark webu jako bezpiecznego sposobu na udostępnianie/odbieranie anonimowych wskazówek online lub badanie kontrowersji.

- Badania materiałów.W ciemnej sieci można znaleźć darmowe zasoby, takie jak cyfrowe książki i prace badawcze.

- Testowanie bezpieczeństwa.Przeglądarka Tor pozwala pracownikom IT i inżynierom ds. bezpieczeństwa przeprowadzać testy bezpieczeństwa.

- Porady medyczne.Jeśli masz problemy zdrowotne, w dark webie dostępni są lekarze, którzy mogą zaoferować swoją specjalistyczną wiedzę. Przydaje się to zwłaszcza osobom, które chcą zachować swoje problemy zdrowotne dla siebie lub po prostu nie mają środków na wizytę u lekarza.

Kiedy nie używać Tora?

Istnieją pewne ograniczenia w dostępie do dark webu oraz czynności, których należy unikać podczas korzystania z Tora.

- Torrenty lub streaming. Wiele stron z torrentami blokuje węzły wyjściowe Tora, co uniemożliwia transfer P2P. Nawet jeśli uda ci się skonfigurować klienta torrent do pracy z przeglądarką, niskie prędkości Tora nie nadają się do pobierania i seedowania. Tor browser jest też zwykle zbyt wolny do streamowania.

- Logowanie do prywatnych kont. Gdy logujesz się na prywatne konto przez Tora, ryzykujesz ujawnienie swojej tożsamości. Poza tym niektóre strony oznaczają Tora jako coś podejrzanego, przez co twoje konto może zostać zablokowane. Z łatwością zdobędziesz zaszyfrowany adres e-mail do użytku wyłącznie z przeglądarką Tor – na przykład przez ProtonMail.

- Płatność z użyciem danych finansowych, które można śledzić. Chociaż Tor może pomóc chronić tożsamość i lokalizację, nie da rady zapobiec oszustwom finansowym czy innym przestępstwom. Nie zaleca się wykorzystywania identyfikowalnych danych płatniczych w przeglądarce, gdyż ryzykujesz ujawnienie wrażliwych informacji złośliwym ludziom. Ponadto niektóre strony internetowe uniemożliwiają Torowi uzyskanie dostępu do witryn płatności, więc możliwe, że i tak nie dokończysz transakcji.

Jak Działa Tor?

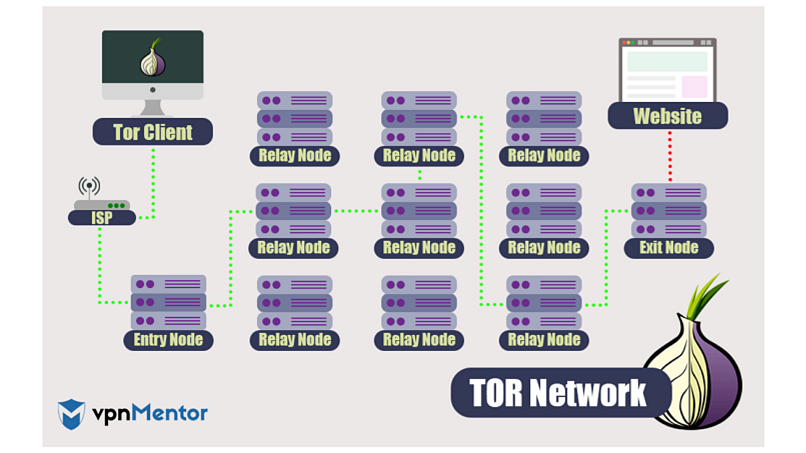

Tor szyfruje twój ruch i przesyła go przez wiele punktów pośrednich (węzłów), zanim dotrze do odwiedzanych stron. Ruch przechodzi przez wiele warstw węzłów: wejścia, wyjścia i kilka przekaźników pomiędzy nimi.

Twój ruch przechodzi przez węzły Tora, co spowalnia połączenie — dlatego warto używać szybkiej sieci VPN

Twój ruch przechodzi przez węzły Tora, co spowalnia połączenie — dlatego warto używać szybkiej sieci VPN

Węzły są rozrzucone po całym świecie i przekazują sobie tylko tyle informacji, ile potrzeba do ujawnienia kolejnego punktu docelowego. Żaden z węzłów nie może zobaczyć całej trasy twojego ruchu, co pozwala Torowi zapewnić prywatność. Każdy użytkownik może jednak zaoferować swoją sieć jako węzeł, więc nie da się zagwarantować własnego bezpieczeństwa. Węzły wejściowe i wyjściowe Tora są wrażliwymi punktami, ponieważ mają dostęp do pewnych części twoich danych.

Węzeł wejściowy może zidentyfikować twój adres IP, zaś wyjściowy widzi, które strony odwiedzasz (chociaż żaden nie może zobaczyć odwrotnej informacji). Oznacza to, że twoje dane są zawsze częściowo narażone na węzłach wejściowych lub wyjściowych w trakcie korzystania z Tora. Dlatego zaleca się używanie VPN z Torem, aby zaszyfrować ruch od początku do końca.

Czy Tor jest bezpieczny?

Tor zapewnia pewien stopień bezpieczeństwa, ale twój ruch podlega ochronie tylko w obrębie samej przeglądarki (nie na całym urządzeniu). Odwiedzane przez ciebie strony nie sprawdzą twojego adresu IP, a dostawca internetu nie zobaczy konkretnych stron, które odwiedzasz. Jednakże dostawca internetu będzie widział, że używasz Tora, co może wzbudzać podejrzenia — nawet jeśli nie robisz nic nielegalnego. Ponadto nie jesteś chroniony przed złośliwym oprogramowaniem, więc pobieranie czegokolwiek tylko za pomocą Tora może okazać się niebezpieczne.

Nie da się również sprawdzić, kto stoi za węzłami ani jakie ma intencje. Węzły wyjściowe mogą czytać, przechwytywać lub zmieniać dane. Co gorsza, złośliwe węzły wyjściowe mogą nawiązać połączenie z twoją siecią — potencjalnie pozwalając im szpiegować całą twoją aktywność online. Zdarzały się również przypadki szkodliwych użytkowników (jeden znany jako KAX17), którzy prowadzą złośliwe serwery na węzłach wejściowych, środkowych i wyjściowych, aby deanonimizować użytkowników Tora.

Z tych względów gorąco radzę używać The Onion Router i VPN. Renomowane sieci VPN korzystają z potężnego szyfrowania end-to-end w celu ochrony danych, gdy używasz Tor browser. Dodatkowo maskują twój adres IP za pomocą jednego z serwera, który wybierzesz. To ukrywa twoją prawdziwą lokalizację przed węzłami Tora.

Jeśli chodzi o działalność kryminalną, narkotyki i niepokojące obrazy oraz filmy, znajdziesz je tylko wtedy, gdy tego chcesz — i nawet wówczas musisz dokładnie wiedzieć, gdzie szukać. Jeśli pomyślisz o zwykłym internecie jako kontynencie powiązanych ze sobą stron, deep web bardziej przypomina oddzielne wyspy. Tak naprawdę nie musisz więc widzieć niczego, czego nie chcesz zobaczyć.

Jak używać Tor z VPN

Wysokiej klasy VPN może zwiększyć bezpieczeństwo podczas korzystania z The Onion Router. Istnieją 2 różne sposoby użytkowania VPN z Torem — każdy oferuje różne korzyści związane z bezpieczeństwem:

Tor over VPN

Najbezpieczniejszą metodą jest połączenie się z VPN przed otwarciem przeglądarki Tor. Chroni to twoje dane podczas przesyłania przez każdy węzeł — zwłaszcza węzły wejściowe i wyjściowe. Co więcej, ukrywa twój prawdziwy adres IP przed Torem i maskuje użycie przeglądarki przed dostawcą usług internetowych (ISP).

Jednak podejście to może okazać się niezbyt skuteczne, jeśli dany VPN nie posiada istotnych funkcji bezpieczeństwa. Kluczowym elementem jest wyłącznik awaryjny, który jest niezbędny do zapobiegania wyciekom danych do złośliwych węzłów wyjściowych w przypadku awarii połączenia. Ponadto ogromne znaczenie ma to, aby VPN stosował się do ścisłej polityki braku logów i nie rejestrował twojego użytkowania Tora.

VPN over Tor

Druga metoda polega na wykonaniu wspomnianych czynności w odwrotnej kolejności — łączysz się z Torem przed VPN. Ta opcja jest nieco bardziej skomplikowana, ponieważ wymaga ręcznej konfiguracji VPN pod Tora. Oferuje pewne bezpieczeństwo, ukrywając ruch przed węzłami wyjściowymi Tora.

Niemniej wykorzystanie opcji VPN over Tor niesie ze sobą pewne zagrożenia i ograniczenia. Na przykład dostawca usług internetowych nadal widzi, że korzystasz z Tora i nie odwiedzisz stron Onion. Użycie Tor przed VPN pozwala jedynie na dostęp do zindeksowanych stron internetowych z dodatkową prywatnością.

Aby to podejście było skuteczne, wybrany VPN musi obsługiwać Tora i stosować się do rygorystycznej polityki braku logów. Jednak ze względu na stosunkowo niższy poziom bezpieczeństwa oferowanego przez tę metodę większość programów VPN, w tym wymienione, nie zapewnia wsparcia dla VPN over Tor.

Dodatkowe wskazówki dotyczące bezpieczeństwa w Torze

Mimo że Tor powstał w celu zapewnienia prywatności, posiada swoje słabe punkty. Dlatego zalecam podjęcie następujących środków ostrożności, aby zagwarantować sobie maksymalne bezpieczeństwo podczas używania przeglądarki.

- Pobieraj Tor tylko ze strony oficjalnej. Zdarzały się przypadki, gdy hakerzy tworzyli całkowicie fałszywe mirrory strony Tora, które zarażały urządzenie złośliwym oprogramowaniem w razie ich przypadkowego pobrania. Dlatego zaleca się nigdy nie pobierać Tora ze stron trzecich.

- Zaopatrz się w oprogramowanie antywirusowe i antymalware. To ochroni twoje urządzenia przed cyberzagrożeniami. Pamiętaj, aby być na bieżąco z aktualizacjami, co pozwoli unikać najnowszych zagrożeń i wirusów.

- Użyj systemu operacyjnego nastawionego na bezpieczeństwo. TAILS jest jednym z przykładów — polecam uruchamiać go z wymiennego dysku. W ten sposób hakerom będzie trudniej zidentyfikować twój komputer w sieci Tor. Inne prywatne systemy operacyjne to Qube, Whonix i ZeusGuard.

- Korzystaj z renomowanej wyszukiwarki dark web. Niektóre z nich indeksują strony Onion, więc możesz ich używać do wyszukiwania i analizy stron w dark webie przed ich odwiedzeniem. Do renomowanych wyszukiwarek należą DuckDuckGo i Ahmia.

- Weryfikuj każdy wykorzystywany adres URL Onion. Dark web jest pełen realistycznych klonów stron, na których nie brakuje cyberzagrożeń. Nie używaj adresów URL, które znajdziesz w mediach społecznościowych czy forach. Renomowana wyszukiwarka dark web pomoże ci znaleźć oryginalne strony. Zaufane witryny możesz przechowywać w zaszyfrowanym notatniku (na przykład Turtl). Tor również posiada funkcję zakładek.

- Unikaj stron HTTP. Tor nie szyfruje tych stron, ponieważ znajdują się poza jego siecią. Jeśli więc nie jesteś połączony z VPN podczas odwiedzania stron HTTP, twoje dane osobowe są narażone podczas przechodzenia przez węzły wyjściowe Tora. Strony HTTPS, które używają szyfrowania end-to-end (poprzez TLS lub SSL), są bezpieczne i można je odwiedzać.

- Aktualizuj swoje urządzenie i przeglądarkę. Korzystanie z najnowszego oprogramowania pomaga zapobiec błędom i lukom, które mogą naruszyć twoje bezpieczeństwo online.

- Wyłącz śledzenie lokalizacji. Wyłączenie funkcjonalności śledzenia lokalizacji na twoim urządzeniu pomaga ukryć tożsamość.

- Wyłącz JavaScript. W 2013 roku hakerzy znaleźli sposób na śledzenie użytkowników poprzez uzyskanie dostępu do ich szczegółów sesji za pomocą JavaScript.

- Unikaj wtyczek. Dodatki i rozszerzenia przeglądarek mogą prowadzić do śledzenia poprzez odcisk przeglądarki. Tor automatycznie blokuje niektóre wtyczki (jak Flash, RealPlayer i Quicktime), ponieważ w przeszłości zostały już wykorzystanie w celu uzyskania prawdziwych adresów IP użytkowników.

- Nie zmieniaj rozmiaru okna Tora. Może to prowadzić do śledzenia przez odcisk przeglądarki.

- Zakryj kamerę i mikrofon. Zapobiega to zbieraniu nagrań przez cyberprzestępców w razie przejęcia przez nich kontroli nad twoim urządzeniem. Może się to wydawać przesadną reakcją, ale hakowanie kamer jest niepokojąco łatwe.

- Uważaj, co otwierasz. Nie klikaj wyskakujących okienek ani podejrzanych powiadomień. Jeśli pobierasz plik z dark webu, wyłącz internet przed jego otwarciem (aby uniknąć ujawnienia twojego rzeczywistego adresu IP).

- Używaj kryptowalut. Cyfrowe waluty oferują dodatkową warstwę anonimowości i bezpieczeństwa, gdy dokonujesz zakupów w ciemnej sieci.

- Zamknij wszystkie aplikacje na swoim urządzeniu, takie jak bankowość czy streaming. W ten sposób nie ma szansy, aby szpiedzy zobaczyli dane osobowe poprzez te źródła.

Jak zainstalować Tor na swoich urządzeniach

Zalecam pobieranie przeglądarki Tor wyłącznie z oficjalnej strony internetowej ze względów bezpieczeństwa. Tor nie jest dostępny na systemie iOS, ale istnieje otwartoźródłowa przeglądarka Onion Browser (obsługiwana przez Tor) w App Store.

Przed pobraniem i użyciem Tora polecam również zainstalować i połączyć się z niezawodnym VPN Tor. Nie ma znaczenia, który serwer wybierzesz, ponieważ przeglądarka Onion i tak przekieruje twój ruch. Większość sieci VPN zaleci najbardziej optymalny serwer dla twojej lokalizacji.

Pobieranie Tora na Windows i Maca

Instalacja Tora na Windowsie i Macu jest bardzo podobna — różnice polegają jedynie na nawigacji w systemie operacyjnym. Poniższe kroki pokazują, jak zainstalować Tora na Windowsie.

- Pobierz Tora. Przejdź na stronę pobierania i wybierz odpowiedni instalator.

Po kliknięciu Tor zacznie się natychmiast pobierać na twoje urządzenie

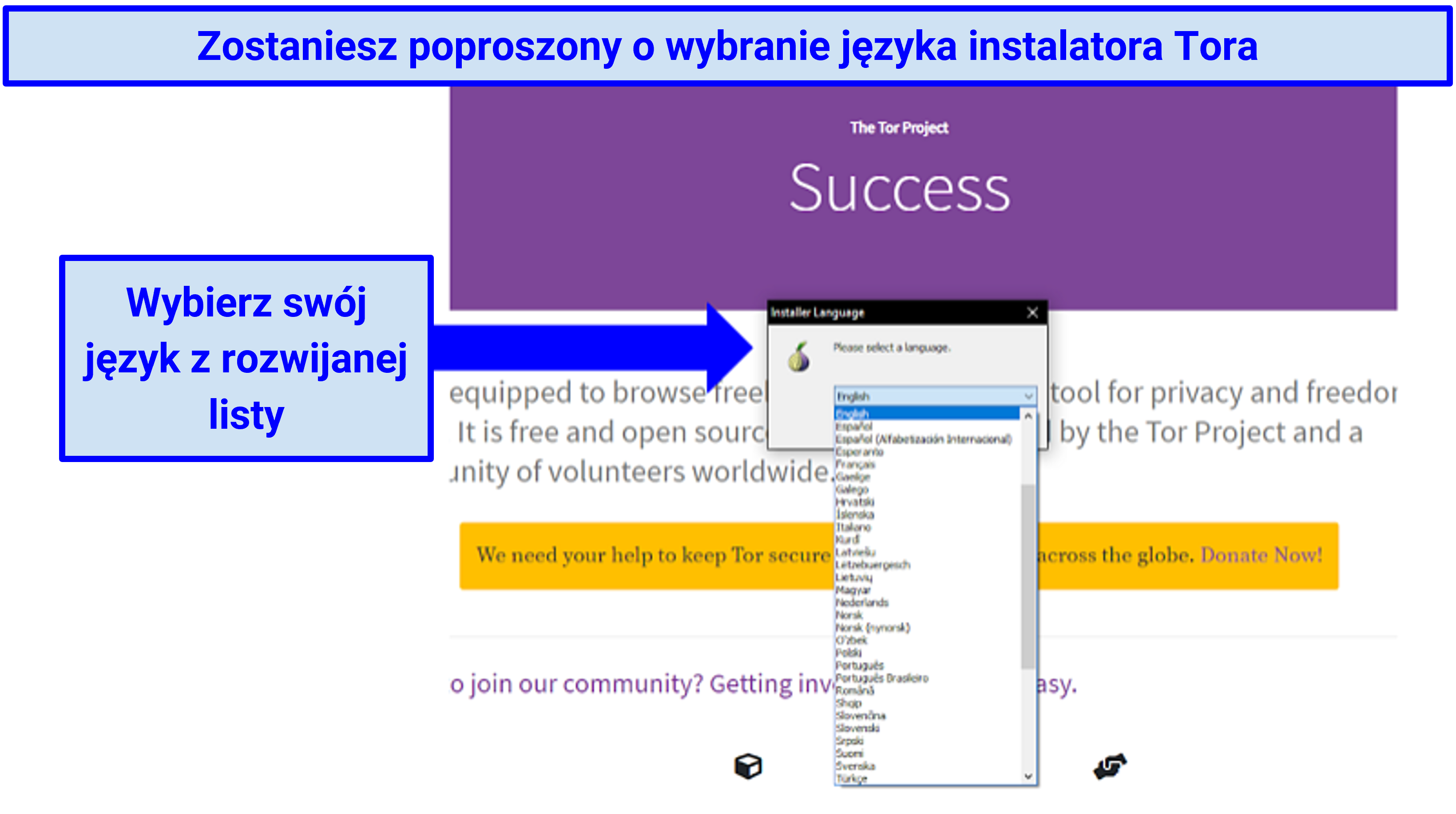

Po kliknięciu Tor zacznie się natychmiast pobierać na twoje urządzenie - Otwórz plik instalacyjny. Wybierz język i postępuj zgodnie z kreatorem instalacji.

Języki są wyświetlane w kolejności alfabetycznej

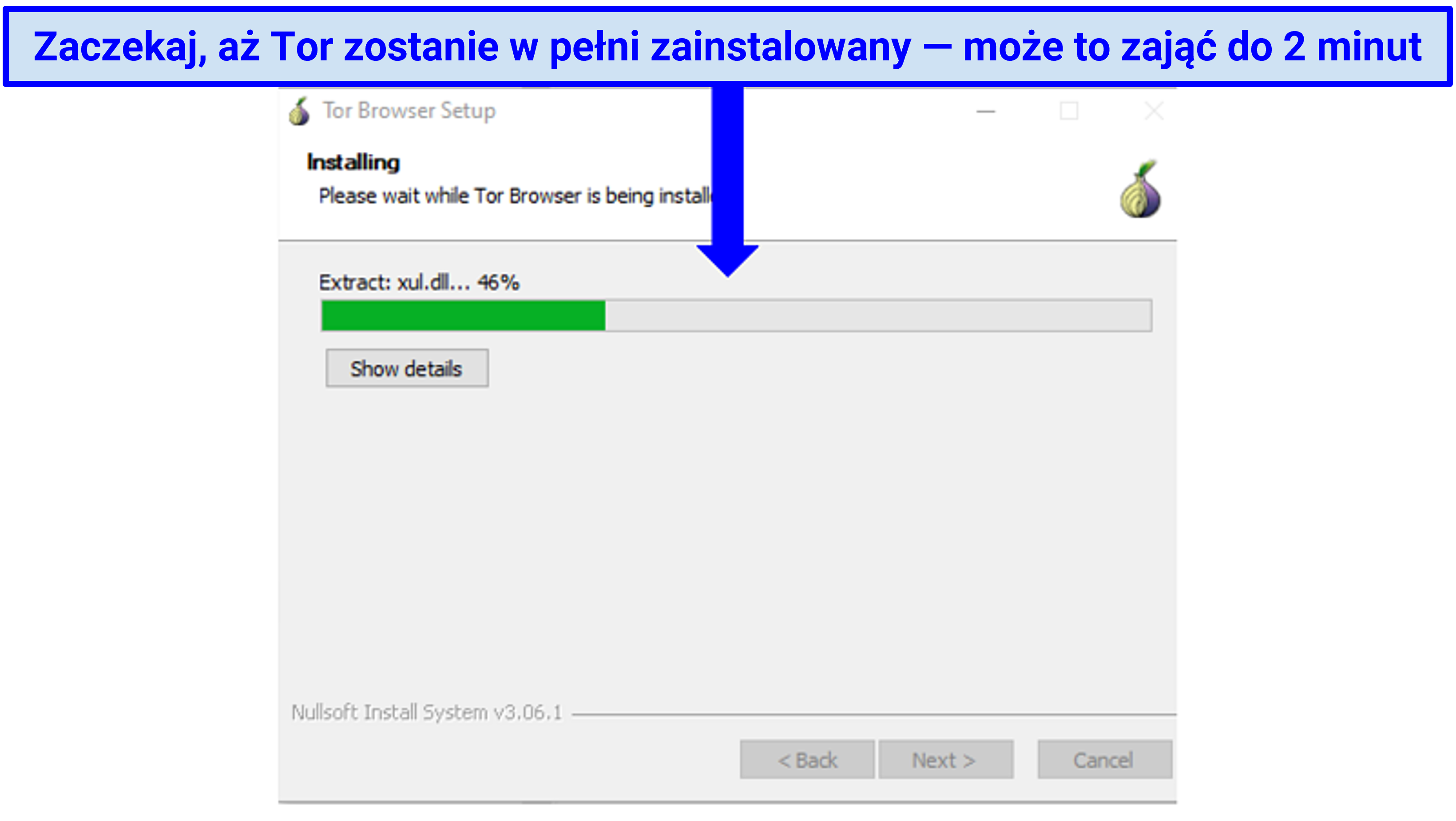

Języki są wyświetlane w kolejności alfabetycznej - Zakończ instalację. Jeśli używasz Maca, kreator poleci ci przeciągnięcie ikony Tora do folderu Aplikacje.

Gdy instalacja się zakończy, zaznacz opcję Uruchom

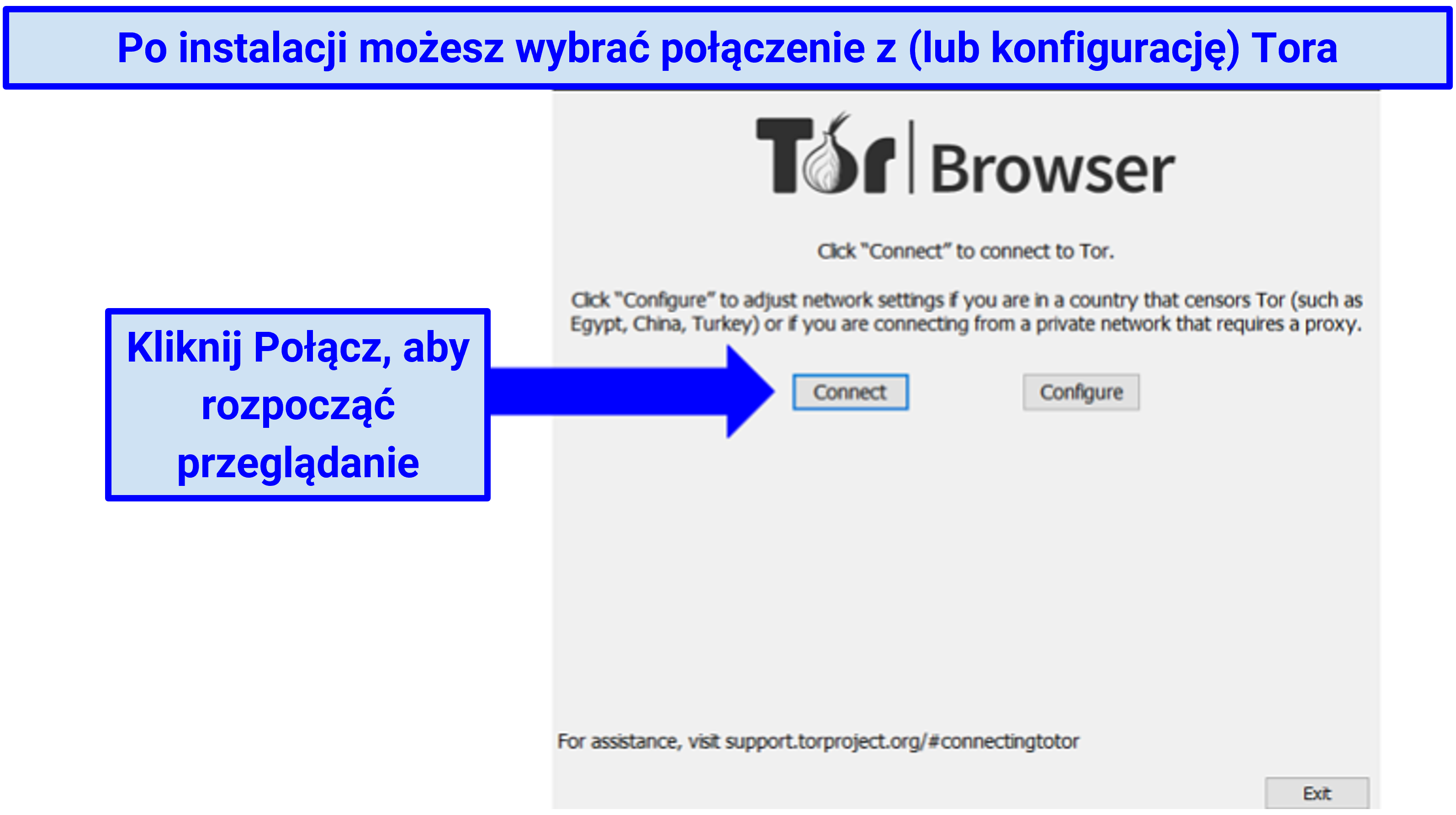

Gdy instalacja się zakończy, zaznacz opcję Uruchom - Połącz się lub skonfiguruj Tora. Jeśli przeglądasz sieć w ograniczającej sieci lub lokalizacji, kliknij Zostaniesz zapytany, czy Tor jest cenzurowany w twojej lokalizacji lub czy używasz serwera proxy. Następnie instalator poprowadzi cię przez konfigurację maskowanego przesyłu pluggable transport.

Jeśli korzystasz z serwera proxy, będziesz musiał wprowadzić rodzaj proxy, adres IP i port

Jeśli korzystasz z serwera proxy, będziesz musiał wprowadzić rodzaj proxy, adres IP i port

Pobieranie Tora na Androida

- Odwiedź oficjalną stronę Tora. Korzystając z urządzenia z Androidem, przejdź do oficjalnej witryny Tora. Wejdź do zakładki Downloads (Pobieranie) i kliknij „Download for Android” (Pobierz na Androida).

- Postępuj zgodnie z instrukcjami instalacji. Kliknij „Go to Google Play” (Przejdź do Google Play), a następnie "Install” (Instaluj), aby rozpocząć pobieranie aplikacji na twoje urządzenie.

- Połącz się z Torem. Bezpiecznie przeglądaj The Onion Router.

Pobieranie Tora na Linuxa

- Pobierz program uruchamiający Tora. Przejdź na stronę pobierania Tora na FlatHub i pobierz launcher dla systemu Linux.

- Zainstaluj plik. Znajdź folder Pobrane (lub miejsce, w którym zapisałeś launcher Tora) i otwórz plik.

- Połącz się lub skonfiguruj Tora. Kliknij „Launch” (Uruchom), aby uruchomić Tora, a następnie „Connect” (Połącz) lub „Configure” (Konfiguruj). Jeśli korzystasz z sieci, która blokuje Tora, wybierz „Configure” (Konfiguruj). Zostaniesz zapytany, czy Tor jest cenzurowany w twojej lokalizacji lub czy używasz serwera proxy — następnie przeprowadzi cię przez konfigurację maskowanego przesyłu pluggable transport. Jeśli nie, możesz od razu wybrać „Connect” (Połącz) i korzystać z programu.

Czy przeglądarka Tor jest bezpieczna – najczęściej zadawane pytania

Czy Tor jest nielegalny?

Nie w większości krajów, o ile nie służy do działalności nielegalnej. Chociaż Tor nie jest zabroniony w większości państw, może być wykorzystywany w celu uzyskiwania dostępu do dark webu (który zawiera nielegalne treści, takie jak narkotyki, broń i zatrważającą pornografię).

Ponadto przeglądarka jest całkowicie nielegalna i zablokowana w lokalizacjach takich jak Rosja, Chiny, ZEA, Turcja, Iran i Białoruś. Mimo że niektóre znane VPN posiadają zaawansowane funkcje bezpieczeństwa, które pozwalają im pokonać surowe zapory sieciowe i uzyskać dostęp do Tora w krajach o ścisłej cenzurze, w vpnMentor nie popieramy żadnych nielegalnych działań.

Znaną kwestią jest także to, że mosty Tor mogą teoretycznie posłużyć do przezwyciężania cenzury. Są to węzły pośrednie (lub środkowe), które nie są wymienione w katalogu Tora, więc władzom państwowym trudniej je zidentyfikować i zablokować. Nie mogę polecić korzystania z nich bez ochrony VPN, gdyż prowadzą je wolontariusze, tak jak każdy inny węzeł. Nigdy nie wiadomo, czy użytkownik za mostem ma dobre, czy złe intencje.

Czy pobieranie Tora jest bezpieczne?

Tak, pobieranie przeglądarki Tor jest bezpieczne. Jednak czynność nie jest ta w pełni anonimowa — twój dostawca usług internetowych wciąż może zobaczyć, że korzystasz ze strony Tora. Dlatego zaleca się pobieranie i korzystanie z Tora podczas połączenia z VPN, aby zapewnić sobie większą prywatność.

Aczkolwiek nigdy nie pobieraj Tora ze strony firm trzecich. Istnieje wiele fałszywych wersji ze złośliwymi linkami, które mogą narazić na szwank twoje urządzenie i jego dane — zawsze używaj oficjalnej strony Tora.

Czy można namierzyć lub zhakować Tora?

Jest to trudne, ale możliwe. Aby zapewnić swoje bezpieczeństwo, podejmij dodatkowe środki ostrożności, takie jak korzystanie z VPN podczas przeglądania Tora.

Hakerom udało się w przeszłości złamać sieć w celu szpiegowania korzystających z niej użytkowników, a nawet przejąć kontrolę nad ich urządzeniami. Powodzenie zapewnia im tworzenie nieuczciwych węzłów Tora, które mogą przechwytywać ruch i wprowadzać złośliwe oprogramowanie do urządzeń użytkowników.

Użycie VPN z blokerem złośliwego oprogramowania może pomóc ochronić się przed tymi atakami. Dobry bloker przeskanuje cały przychodzący ruch pod kątem złośliwego oprogramowania i innej szkodliwej aktywności, blokując wszystko, co wygląda podejrzanie, zanim dotrze do twojego urządzenia. Oznacza to, że nawet jeśli hakerowi uda się zhakować węzeł Tora, VPN powinien cię nadal chronić.

Jaka jest różnica między deep web a dark web?

Głęboka sieć, czyli deep web, odnosi się do wszelkich treści w internecie, których nie indeksują wyszukiwarki. Obejmuje to systemy bankowości internetowej, prywatne bazy danych firm, profile w mediach społecznościowych, niezarejestrowane strony itp. Chociaż te treści nie są dostępne z poziomu wyszukiwarki, nie są niebezpieczne i możesz uzyskać do nich dostęp za pomocą zwykłej przeglądarki.

Dark web, czyli ciemna sieć, odnosi się do konkretnego fragmentu głębokiego internetu, który jest celowo ukryty i dostępny tylko za pomocą przeglądarek takich jak Tor. Chociaż nie wszystkie treści w dark webie są nielegalne lub szkodliwe, obszar ten ogółem uchodzi za podejrzany, do którego należy podchodzić z ostrożnością. Dlatego zaleca się korzystanie z VPN w dark webie.

Czy Tor to VPN?

Tor i VPN oferują prywatność online, ale nie są tym samym. Tor to darmowy program open-source, który pozwala anonimowo przeglądać internet, szyfrując i przekierowując ruch przez serię węzłów lub przekaźników, co utrudnia śledzenie aktywności online jego użytkowników. VPN szyfruje ruch internetowy, aby ukryć twoje dane i przekierowuje go przez zdalny serwer, co sprawia wrażenie, że przeglądasz internet z innej lokalizacji.

Czy istnieją alternatywy dla Tora i Onion?

Jeśli masz obawy dotyczące potencjalnego ryzyka związanego z Torem lub uważasz sieć za wolną i zawodną, istnieją inne alternatywy:

- I2P — darmowa, anonimowa sieć open-source.Podobnie jak Tor, I2P wykorzystuje serię węzłów do przekierowywania ruchu internetowego, co umożliwia anonimowe przeglądanie internetu i komunikację. Jednak w przeciwieństwie do Tora, I2P pozwala na anonimowe udostępnianie plików i wiadomości, co czyni go bardziej kompleksowym narzędziem do ochrony prywatności.

- Freenet — zdecentralizowana anonimowa sieć.Działa poprzez dystrybucję danych w sieci komputerów, przez co niemal nie da się wyśledzić pochodzenia pliku lub wiadomości. Chociaż nie jest tak przyjazny dla użytkownika jak inne opcje, stanowi potężne narzędzie do ochrony prywatności.

- GNUnet — zdecentralizowany protokół sieciowy.Oferuje funkcje takie jak szyfrowanie, odkrywanie peerów i alokacja zasobów, jest darmowy do użytku i modyfikacji. Jest dostępny na Windows, Mac OS X, GNU/Linux i Solaris. Podobnie jak Tor, posiada swoje wady – nieznane są intencje użytkowników stojących za każdym węzłem.

Korzystaj bezpiecznie z Tora już dziś

Mimo że The Onion Router zapewnia przyzwoity poziom prywatności, nadal jesteś narażony podczas korzystania dark webu. Aby zapewnić ci bezpieczeństwo przed różnymi cyberzagrożeniami, zdecydowanie polecam korzystanie z VPN z przeglądarką Tor. Zapewnia to szyfrowanie twojego ruchu od początku do końca sesji przeglądania. Ponadto ukrywa twoją aktywność w Tor oraz IP przed wszelkimi osobami trzecimi, które mogą próbować cię szpiegować.

Prosimy o sugestie, jak ulepszyć ten artykuł. Twoja opinia ma znaczenie!