Protokoły VPN: PPTP vs SSTP vs OpenVPN vs L2TP vs IKEv2

Pierwszym obowiązkiem sieci VPN jest ochrona Twojej prywatności, dlatego szyfrowanie jest bez wątpienia najważniejszym aspektem każdej usługi VPN. Szyfrowanie VPN dotyczy protokołów.

Mówiąc najprościej, stopień ochrony ruchu zależy w dużym stopniu od używanego protokołu VPN. Obecnie w większości komercyjnych usług VPN można znaleźć pięć popularnych protokołów — PPTP, SSTP, OpenVPN, L2TP/IPsec i IKEv2.

Jak więc wybrać najlepszy protokół VPN dla swoich potrzeb? Odpowiedź wydaje się dość prosta: musisz je porównać. To porównanie może być jednak nieco trudne, jeśli nie masz zbyt dużej wiedzy technicznej.

Chcielibyśmy Ci pomóc — poniżej znajdziesz szczegółowy przegląd każdego z powszechnie używanych protokołów VPN. Naszym celem jest przedstawienie zalet i wad, a także porad, kiedy należy używać lub unikać określonego protokołu, a wszystko to opisane w łatwy do zrozumienia sposób.

Pamiętaj jednak, że szyfrowanie VPN to niezwykle złożony temat. Żaden zwykły artykuł nie może służyć jako „kurs awaryjny” na ten temat, a ponadto wymagany jest pewien stopień zrozumienia technicznego. Jeśli stawiasz pierwsze kroki w świecie technologii VPN, zachęcamy do rozpoczęcia pracy z naszym przewodnikiem dla początkujących przed kontynuowaniem tego artykułu.

Porównanie protokołów VPN: szybka odpowiedź

Jeśli po prostu chcesz korzystać z protokołu VPN zalecanego zarówno przez ekspertów branżowych, jak i dostawców VPN, oto bardzo krótkie podsumowanie:

- Użyj OpenVPN, jeśli jest dostępny.

- Trzymaj się jak najdalej od PPTP.

- Unikaj SSTP, jeśli to możliwe.

- L2TP jest dobrym wyborem, jeśli jest poprawnie wdrożony, ale nie jest zalecany.

- Iteracje open source IKEv2 są przyzwoitą alternatywą dla OpenVPN.

OpenVPN jest obecnie uważany za najbezpieczniejszy protokół VPN — jako taki stał się standardem branżowym. Dostawcy Premium VPN oferują pełną obsługę OpenVPN z natywnymi klientami i cennymi funkcjami, a także obsługę innych popularnych protokołów VPN. Uzupełniliśmy najlepsze usługi VPN o wsparcie OpenVPN w poniższej tabeli:

A teraz przedstawimy nasze szczegółowe porównanie protokołów VPN, z krótkim podsumowaniem i dokładną analizą każdego protokołu.

Porównanie protokołów VPN: podstawy

Co wyróżnia jeden protokół VPN od reszty? Krótko mówiąc, to bezpieczeństwo. W tym przypadku bezpieczeństwo ma dwa różne, ale tak samo ważne znaczenia.

Po pierwsze, protokół wdraża kroki w celu ochrony ruchu — siła szyfrowania, szyfry, uwierzytelnianie hash i inne. Następnie istnieje odporność protokołu na złamanie szyfru. Zależy to zarówno od cech protokołu, jak i czynników zewnętrznych, takich jak miejsce jego utworzenia i to, czy został naruszony przez Amerykańską Agencję Bezpieczeństwa Narodowego (US NSA).

Każdy z pięciu protokołów w tym porównaniu ma swoje zalety i wady, ale w zakresie ogólnego bezpieczeństwa istnieją wyraźni faworyci. Zajrzyjmy głębiej.

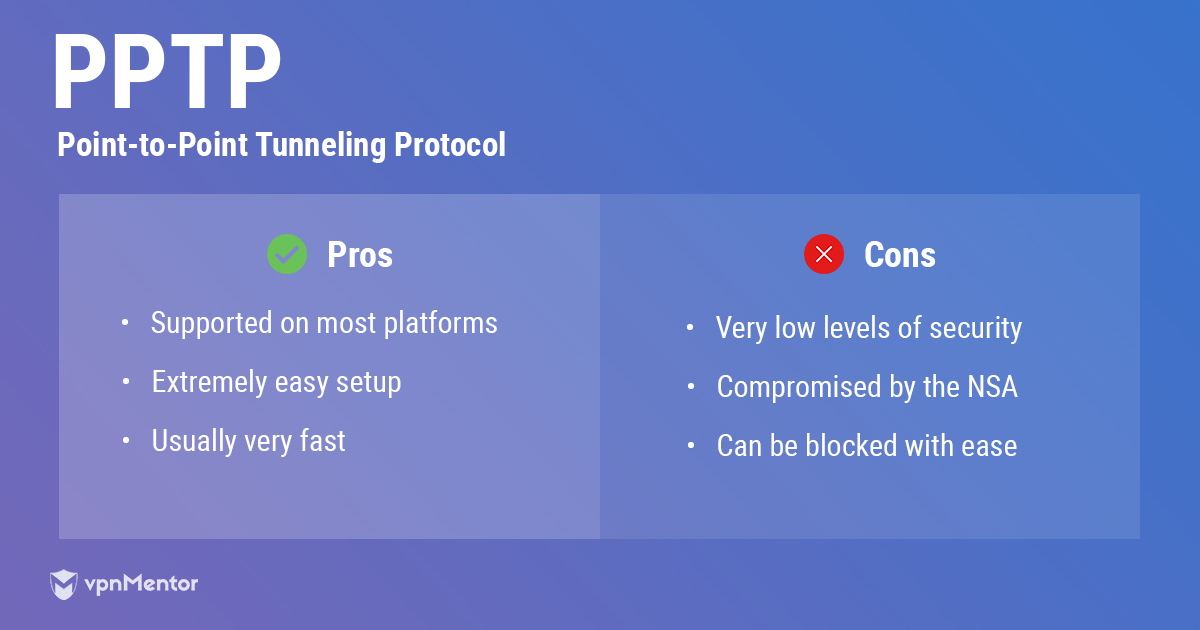

PPTP

W jednym zdaniu: Wysłużony protokół VPN — standard korporacyjny, dostępny na praktycznie każdym urządzeniu, jednak z wieloma problemami

PPTP w szczegółach

Protokół tunelowania Point-to-Point istnieje od 1999 r., co czyni go pierwszym rzeczywistym protokołem VPN, który został udostępniony publicznie.

Obecnie PPTP jest nadal szeroko stosowany w korporacyjnych sieciach VPN. Zasadniczym powodem tego jest fakt, że jest wbudowany na prawie każdej platformie. Dzięki temu konfiguracja jest bardzo łatwa, ponieważ nie wymaga dodatkowego oprogramowania.

PPTP został stworzony przez konsorcjum prowadzone przez Microsoft. Wykorzystuje szyfrowanie Microsoft Point-to-Point (MPPE) wraz z uwierzytelnianiem MS-CHAP v2. W dzisiejszych czasach rzadko można znaleźć coś innego niż 128-bitowe szyfrowanie korzystające z tego protokołu, ale wciąż cierpi on na alarmujące zagrożenia bezpieczeństwa.

W przeszłości wykazano, że PPTP może zostać złamane w ciągu zaledwie dwóch dni — problem, który w międzyczasie został załatany przez Microsoft. Ale nawet sam Microsoft zaleca używanie SSTP lub L2TP/IPSec, co mówi wystarczająco dużo o dzisiejszej niezawodności PPTP.

Istnieją inne rażące problemy z tym protokołem. Największym z nich jest NSA — do tej pory nie ma wątpliwości, że agencja może odszyfrować dane zaszyfrowane przez PPTP i robią to od dawna, zanim takie problemy były powszechnie znane. Krótko mówiąc, PPTP nie jest wyzwaniem dla NSA i trudno będzie powstrzymać kogokolwiek przed łamaniem kodu i gromadzeniem danych.

Szybkość można uznać za jedyną zaletę protokołu PPTP, ale nawet to jest dyskusyjne. Podczas gdy protokół nie wymaga zbyt dużej mocy obliczeniowej (co oznacza, że Twoja prędkość nie jest mocno naruszona), istnieje inna duża wada — PPTP można łatwo zablokować. Nie może działać bez portu 1723 i protokołu General Routing Encapsulation (GRE), a ten drugi może być po prostu zablokowany przez firewall, aby zapobiec wszelkim połączeniom PPTP.

Co więcej, PPTP może być bardzo nieskuteczne, jeśli Twoje połączenie cierpi na utratę pakietów. W takich sytuacjach protokół próbuje wielu powtórnych transmisji. Ponieważ PPTP tuneluje TCP (Transmission Control Protocol) przez TCP, próby ponownej transmisji mają miejsce na obu poziomach i często powodują ogromne spowolnienie. Jedynym rozwiązaniem jest zresetowanie połączenia, co jest zarówno frustrujące, jak i czasochłonne.

Ogólnie rzecz biorąc, PPTP jest przestarzałym, z punktu widzenia dzisiejszych standardów bardzo niebezpiecznym protokołem VPN. Jest powszechnie uważany za przestarzały, a jego wady znacznie przewyższają korzyści.

Podsumowanie: Unikaj PPTP za wszelką cenę, jeśli zależy Ci na prywatności. Niezależnie od tego, protokół ten może być przydatny do odblokowania treści, pod warunkiem, że sam nie jest zablokowany.

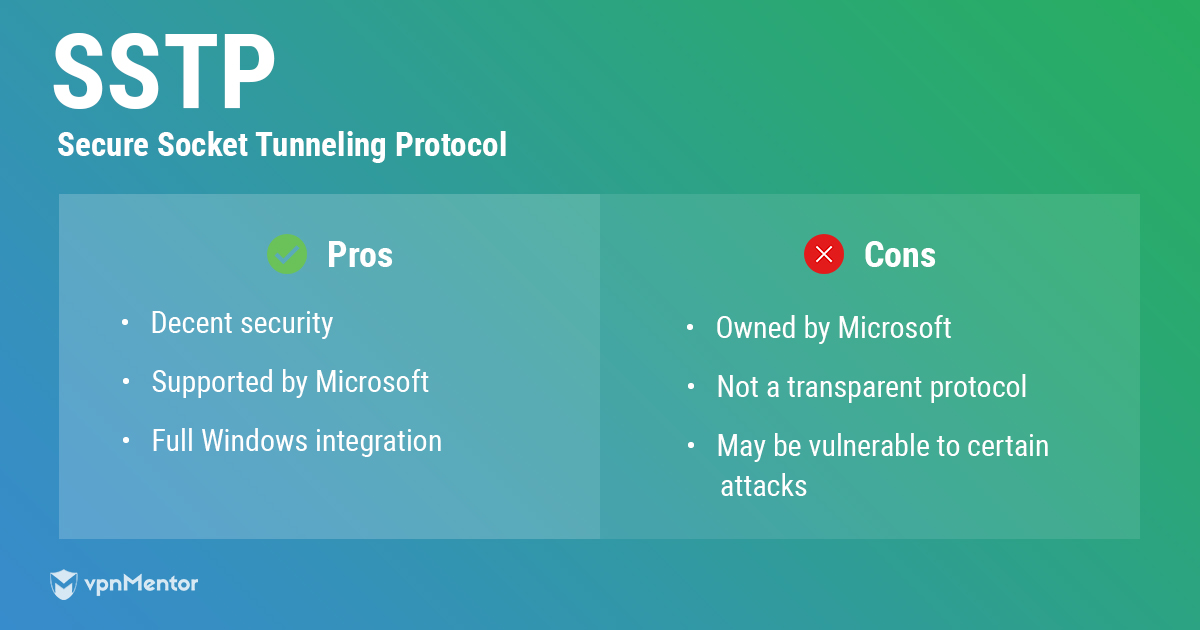

SSTP

Jednym zdaniem: Stabilny protokół, który doskonale działa na Windowsie, ale pojawiają się wątpliwości co do bezpieczeństwa

SSTP w szczegółach

Jeśli PPTP był pierwszą próbą Microsoftu stworzenia bezpiecznego, niezawodnego protokołu VPN, to SSTP jest nowszą, lepszą wersją.

Protokół Secure Socket Tunneling Protocol, pierwszy raz widziany w systemie Windows Vista z dodatkiem SP1, używa protokołu SSL 3.0 i zapewnia znacznie wyższy poziom bezpieczeństwa niż protokół PPTP. Z biegiem lat ten protokół VPN dotarł do systemów Linux, SEIL, RouterOS, a nawet Mac OS X firmy Apple — jednak nadal koncentruje się głównie na systemie Windows.

Nie powinno to dziwić, ponieważ SSTP jest zastrzeżonym standardem szyfrowania, którego właścicielem jest Microsoft. Czy to jest dobrze, czy źle? To zależy od Twojej opinii na temat giganta technologicznego.

Oto fakty: SSTP jest w pełni zintegrowany z Windows, co sprawia, że konfiguracja jest niezwykle łatwa. Korzysta również z pomocy firmy Microsoft, więc jest to jeden z najbardziej niezawodnych protokołów do uruchomienia, jeśli masz komputer z systemem Windows. Co więcej, SSTP radzi sobie całkiem dobrze z zaporami sieciowymi, i podobnie jak w przypadku OpenVPN (patrz poniżej), można użyć portu TCP 443, jeśli zmagasz się z rozbudowaną cenzurą.

Jest jednak więcej pytań: SSL 3.0 jest obecnie uznany przez Internet Engineering Task Force (IETF) za przestarzały, po tym, jak został skutecznie namierzony przez ataki POODLE. Ponieważ protokół SSTP jest w dużej mierze oparty na protokole SSL 3.0, my (i wielu innych) zalecamy, aby nie używać już tego protokołu VPN.

Podsumowanie: SSTP działa znacznie lepiej niż PPTP i ma przewagę funkcjonalną nad innymi protokołami VPN w systemie Windows. Jednak pojawia się w nim kilka potencjalnie poważnych problemów, a jego właściciele, będący świadomi problemów związanych z prywatnością nie powinni mu ufać na ślepo.

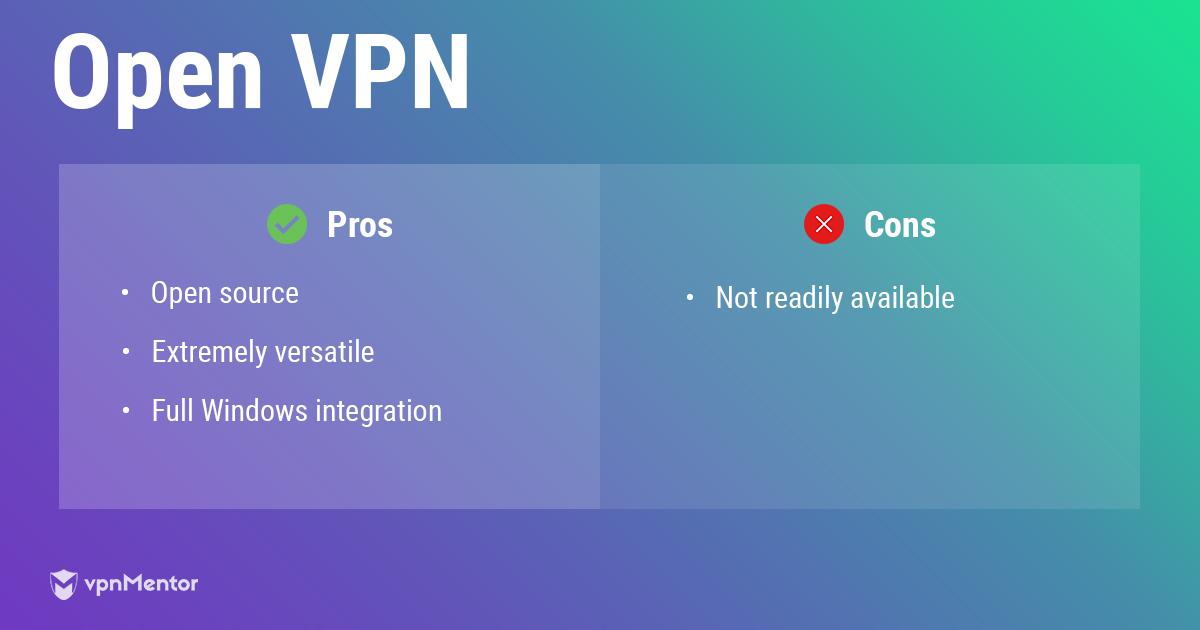

Open VPN

W jednym zdaniu: standardowy protokół VPN w branży — przejrzysty, regularnie aktualizowany i najlepszy wybór gwarantujący bezpieczeństwo.

OpenVPN w szczegółach

OpenVPN jest faworyzowany i zalecany przez większość ekspertów VPN, a jest ku temu kilka dobrych powodów.

Zacznijmy od najważniejszego aspektu — bezpieczeństwa. Protokół OpenVPN ma wiele różnych kształtów i rozmiarów, ale nawet jego „najsłabsza” konfiguracja może być imponująca. Niezależnie od tego, czy używasz domyślnego szyfru Blowfish-128 do zwykłych celów, czy też korzystasz z szyfrowania AES-256 z najwyższej półki, OpenVPN oferuje solidną ochronę.

Najlepszą częścią OpenVPN są dostępne opcje konfiguracji. Umożliwiają one dostosowanie go do dodatkowych zabezpieczeń lub prędkości oraz niezawodne unikanie cenzury. OpenVPN działa najlepiej na portach protokołu UDP (User Datagram Protocol), ale może działać na praktycznie każdym porcie — w tym na TCP 443, który zasadniczo maskuje połączenie VPN jako ruch HTTPS i zapobiega blokowaniu. Jest to główna korzyść w krajach o restrykcyjnej cenzurze.

Kolejną wielką zaletą OpenVPN jest jego otwarty kod źródłowy. Protokół ten, opracowany i wspierany przez projekt OpenVPN, ma silną społeczność, która zapewnia aktualność. Otwarta natura technologii pozwoliła również na przeprowadzenie różnych audytów — a żadne z nich nie znalazło jak dotąd poważnych zagrożeń dla bezpieczeństwa.

Podczas gdy protokół OpenVPN nie jest dostępny natywnie, istnieją klienci zewnętrzni, którzy uruchamiają go na dowolnej dużej platformie. Wielu z najlepszych dostawców VPN oferuje własne interfejsy obsługujące OpenVPN, które zazwyczaj zawierają wiele przydatnych funkcji.

Podsumowanie: Używaj OpenVPN jako preferowanego protokołu, kiedy tylko możesz, ale upewnij się, że usługa VPN dobrze go zaimplementowała. Jeśli twój dostawca VPN nie obsługuje OpenVPN, rozważ anulowanie usługi VPN i poszukaj lepszej.

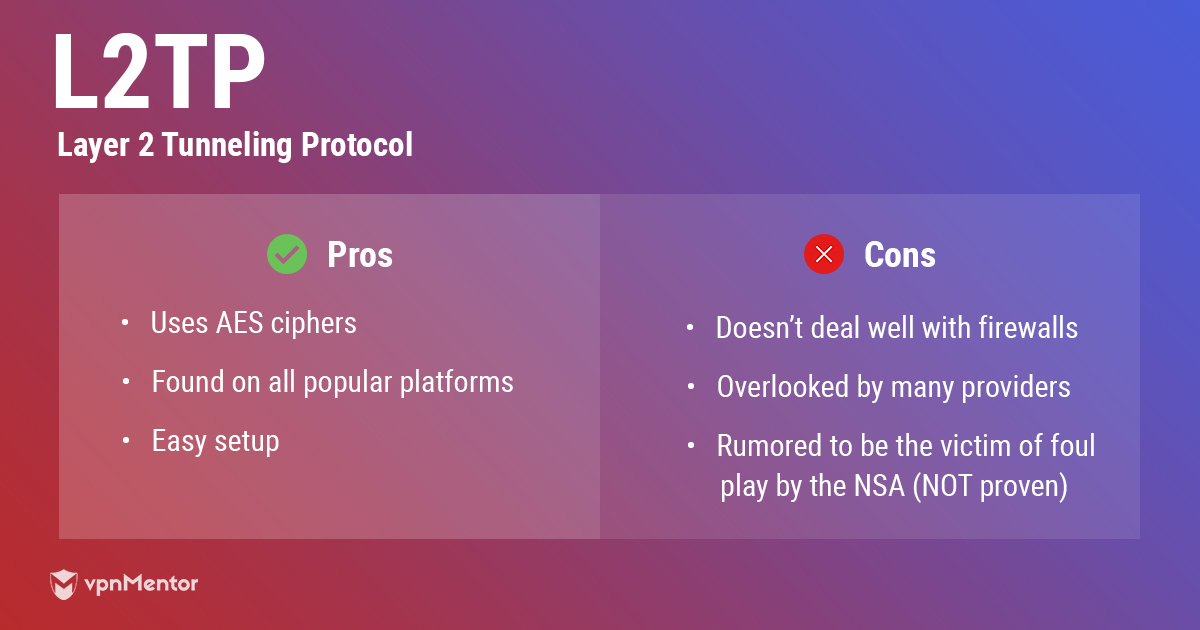

L2TP

W jednym zdaniu: Wieloplatformowy protokół VPN, który teoretycznie zapewnia odpowiednie bezpieczeństwo i lepszą prędkość, ale często w praktyce jest słabo wdrażany.

L2TP w szczegółach

Protokół Layer 2 Tunneling (L2TP) został opracowany w tym samym czasie co PPTP. Oba mają kilka podobieństw; są powszechnie dostępne i łatwe do uruchomienia na głównych platformach.

Jednak L2TP nie szyfruje niczego samodzielnie. Dlatego prawie zawsze znajdziesz go w połączeniu z IPSec. Możesz zobaczyć tę kombinację jako „L2TP” lub „IPSec”, ale jeśli patrzysz na VPN, te nazwy protokołów zawsze oznaczają L2TP/IPsec.

Obecnie bezpieczny L2TP jest wyposażony tylko w szyfry AES. W przeszłości wykorzystywano szyfry 3DES, ale różne ataki kolizyjne wyłączyły je z użycia.

Mimo że L2TP kapsułkuje dane dwa razy, jest wciąż szybszy niż OpenVPN — przynajmniej w teorii. W rzeczywistości różnica nie jest warta dodatkowego bólu głowy.

Jakie bóle głowy, pytasz? Oto powód: L2TP nie jest uniwersalny. Podobnie jak PPTP cierpi na ograniczone porty. Może to sprawić, że Twoja sytuacja będzie bardzo trudna, szczególnie jeśli używasz protokołu za firewallem NAT. Nawet jeśli tak nie jest, ograniczona liczba portów oznacza, że L2TP można bez wysiłku zablokować.

Co bardziej niepokojące, to fakt, że L2TP może zostać naruszony — a nawet zmodyfikowany — przez NSA. Chociaż nie ma konkretnych dowodów na te twierdzenia, Edward Snowden mocno zasugerował, że kod L2TP został złamany.

Wreszcie L2TP często cierpi z powodu problemu, który jest bardziej związany z dostawcami VPN niż z samym protokołem. Zwykle, aby uruchomić L2TP na VPN, używa się klucza wstępnego (PSK). Oto wielki problem: przez większość czasu klucze te można łatwo pobrać ze strony internetowej dostawcy. Chociaż nie jest to bezpośrednie zagrożenie bezpieczeństwa (dane zaszyfrowane AES będą bezpieczne), może jednak dać hakerom możliwość podsłuchiwania serwera VPN, otwierając drogę do potencjalnej kradzieży danych i osadzenia złośliwego oprogramowania.

Podsumowanie: Jeśli zostanie prawidłowo zaimplementowany, L2TP/IPsec jest wystarczająco dobrym protokołem do swobodnego użytku. Zalecamy jednak unikanie go, jeśli to tylko możliwe, ze względu na niepokojące spekulacje związane z NSA.

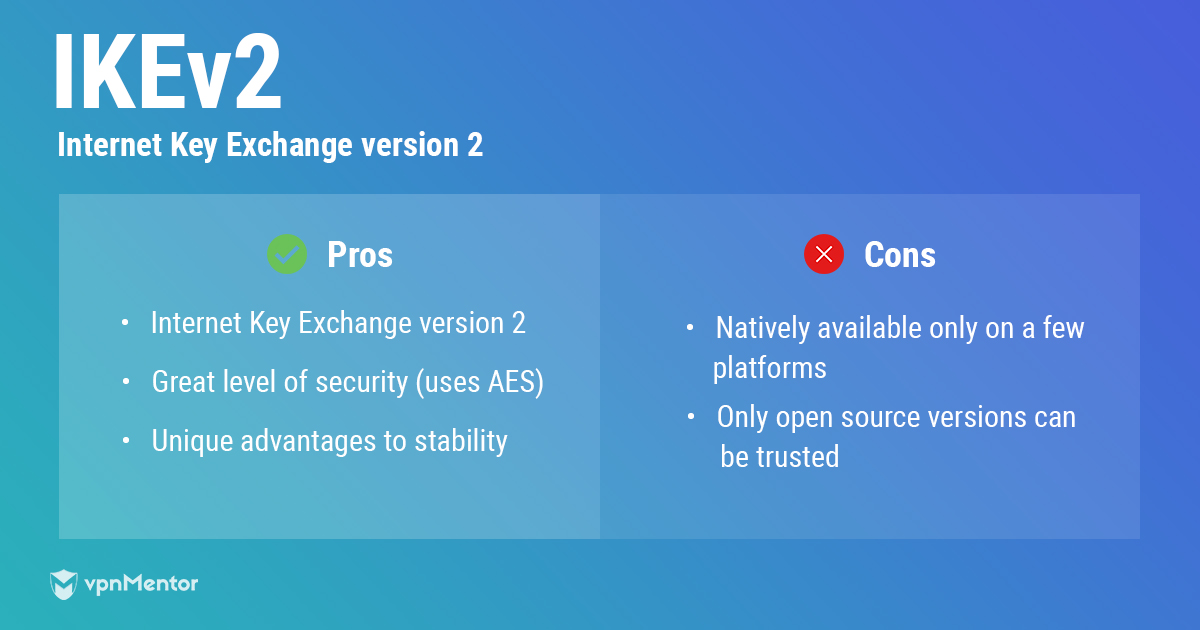

IKEv2

W jednym zdaniu: Silny, bezpieczny protokół, idealny dla urządzeń mobilnych — ale nie najbardziej popularny.

IKEv2 w szczegółach

Internet Key Exchange wersja 2 (IKEv2) jest efektem współpracy Microsoftu i Cisco w celu stworzenia bezpiecznego, elastycznego protokołu tunelowania.

Zgadza się – IKEv2 sam w sobie jest protokołem tunelowania. Podobnie jak L2TP, staje się protokołem VPN w połączeniu z IPSec. Podobnie para IKEv2/IPSec jest często skracana do „IKEv2”.

Natywną obsługę IKEv2 można znaleźć na dowolnej platformie Windows, każdej po Windows 7. Jest również dostępny na iOS i Blackberry. Istnieje wiele wersji IKEv2 o otwartym kodzie źródłowym, niezależnych od Microsoft/Cisco i obsługiwanych przez inne platformy, takie jak Linux i Android. Jednak do uruchomienia tych programów może być konieczne zainstalowanie oprogramowania firm trzecich.

IKEv2 jest solidnym protokołem VPN podczas korzystania z szyfrowania AES, ale jego największą zaletą jest stabilność. Automatycznie wznawia normalną pracę po chwilowym przerwaniu połączenia, takim jak przerwa w dostawie prądu na laptopie lub wejście do prawdziwego tunelu, jeśli korzystasz z urządzenia mobilnego.

IKEv2 obsługuje również protokół Mobility and Multihoming (MOBIKE), co sprawia, że jest on bardzo przydatny, jeśli stale przełączasz połączenia — na przykład, przechodzisz z jednej kafejki internetowej do drugiej, albo korzystasz z danych sieci komórkowej podczas eksploracji nowego miasta.

Jako niedawno opracowany protokół, IKEv2 nie cieszy się taką samą popularnością jak L2TP, ale jest znacznie bardziej niezawodny w każdej kategorii.

Podsumowanie: Wybierz IKEv2, jeśli często podróżujesz lub masz urządzenie Blackberry. Jest to realna alternatywa dla OpenVPN, jeśli używasz telefonu komórkowego, ale zalecamy używanie wersji open source zamiast Microsoft/Cisco.

Porównanie protokołów VPN: Podsumowanie

Oto jest — nasze szczegółowe porównanie protokołów VPN. Mamy nadzieję, że daliśmy wam lepsze wyobrażenie o tym, co oferuje każdy protokół VPN i jak wypada na tle reszty. Ale jeśli chcesz zagłębić się jeszcze bardziej w te problemy, możemy z radością zaproponować nasz najlepszy przewodnik po tunelowaniu VPN.

Czy wiesz, że możesz uzyskać wspaniałe zniżki na premium VPN, które obsługują wszystkie główne protokoły? Przejrzyj najlepsze oferty VPN, które są teraz dostępne, i sprawdzaj je często, ponieważ przez cały czas pojawiają się nowe oferty!

Prosimy o sugestie, jak ulepszyć ten artykuł. Twoja opinia ma znaczenie!