Poradnik cyberbezpieczeństwa dla małych i średnich firm 2026

Zagrożenia związane z bezpieczeństwem cyfrowym narastają każdego dnia, nie ma właściwie dnia bez nowej historii o jakimś naruszeniu lub kradzieży danych podawanej w wiadomościach. Ci z nas, którzy posiadają małe i średnie firmy lub zarządzają nimi, wiedzą, że bezpieczeństwo cyfrowe ma kluczowe znaczenie i że powinniśmy zwracać szczególną uwagę na te kwestie. Problem polega na zastanawianiu się, od czego należy tak naprawdę zacząć.

Bezpieczeństwo cyfrowe może wydawać się zagadnieniem przytłaczającym i strasznie skomplikowanym. Nie każdy menedżer lub właściciel małej firmy ma odpowiednie zaplecze techniczne, więc przebrnięcie przez cały tem techniczny żargon i sprzeczne informacje może odstraszyć nawet najbardziej ostrożnych i zorientowanych na bezpieczeństwo.

Przygotowaliśmy ten przewodnik właśnie dla tego typu osób. Jeśli jesteś zapracowanym menadżerem, a Twój terminarz jest z dnia na dzień pełen zadań związanych z prowadzeniem Twojej firmy, nie masz zapewne czasu, aby zostać zaawansowanym ekspertem technicznym we wszystkich aspektach dotyczących bezpieczeństwa cyfrowego. Jeśli jednak zapoznasz się z tym przewodnikiem i będziesz współpracować z zespołem (w tym z osobami, które zatrudnisz lub zlecisz osobom z zewnątrz, aby poprawnie skonfigurować sprzęt komputerowy, oprogramowanie i sieci) w celu wdrożenia środków bezpieczeństwa, które opisaliśmy, będziesz mógł lepiej spać w nocy. Zabezpieczenie firmy nie jest tak trudne, jak to twierdzi wielu ekspertów. Przy odrobinie cierpliwości i wskazówek możesz wdrożyć światowej klasy środki bezpieczeństwa nawet w przypadku najmniejszych firm.

1. Określ swoje luki w zabezpieczeniach i słabe punkty

Pierwszym krokiem do ochrony przed zagrożeniami cybernetycznymi jest określenie swoich luk w zabezpieczeniach. Jeśli nie wiesz, jakie są Twoje słabe punkty, w jaki sposób będziesz w stanie je naprawić? Jeśli nie wiesz, jakie dane przechowujesz w swojej firmie, w jaki sposób będziesz ją chronić?

Zacznij od określenia "klejnotów koronnych", czyli najważniejszych danych firmy. Jakie są najważniejsze informacje, które posiada twoja firma?

Może to być wszystko, od Twojej własności intelektualnej po dane klientów i kontrahentów, inwentarz, informacje finansowe itp. Gdzie przechowujesz wszystkie te dane? Po uzyskaniu odpowiedzi na te pytania możesz zacząć myśleć o ryzyku, na które są podatne twoje dane.

Uważnie przeanalizuj wszystkie procesy, które Ty i członkowie Twojego zespołu przeprowadzacie, aby zbierać, przechowywać i usuwać te dane. Pomyśl o wszystkich punktach tranzytowych wzdłuż drogi, przez którą dane mogą wyciec lub zostać skradzione. Weź pod uwagę konsekwencje naruszenia bezpieczeństwa cyfrowego dla Ciebie, Twoich pracowników oraz klientów, kontrahentów i partnerów. Po wykonaniu tej czynności możesz zacząć stosować odpowiednie środki ostrożności.

2. Chroń swoje komputery i urządzenia

Twoje komputery i inne urządzenia są portalami, które wykonują prawie wszystkie zadania, które powodują, że Twój interes się kręci. Ale ponieważ te urządzenia są podłączone do Internetu i do lokalnej sieci, są także podatne na atak. Oto nasze wskazówki dotyczące zwiększania bezpieczeństwa w całym spektrum systemów komputerowych Twojej firmy.

A. Zaktualizuj swoje oprogramowanie

Pierwszym krokiem (i prawdopodobnie najłatwiejszym), aby upewnić się, że twoje systemy nie są podatne na ataki, jest upewnienie się, że zawsze używasz najnowszej wersji oprogramowania, na którym opiera się Twoja firma. Przestępcy i hakerzy spędzają czas szukając błędów w popularnym oprogramowaniu, wykorzystując luki w celu dostania się do systemu. Robią to z różnych powodów: zarabiania pieniędzy, wydawania oświadczeń politycznych lub po prostu dlatego, że mogą. Tego rodzaju wtargnięcie może spowodować jednak nieodwracalne szkody dla Twojej działalności. Hakerzy mogą wykraść numery kart kredytowych klientów z Twojej witryny lub hasła z komputera. Twoja firma może mieć poważne kłopoty, jeśli tak się stanie.

Microsoft i inne firmy programistyczne zawsze szukają luk w swoim oprogramowaniu. Kiedy je znajdą, wydają aktualizację do pobrania dla użytkowników. Upewnij się, że pobierzesz te aktualizacje, gdy tylko zostaną one wydane. Jest to tak proste rozwiązanie, że można tylko zastanawiać się, dlaczego tak wiele firm nie jest wystaczająco ostrożnych.

W 2017 r. globalny atak ransomware o nazwie "WannaCry" zaatakował tysiące ofiar, w tym ogromne organizacje, takie jak FedEx i brytyjska National Health Service (więcej informacji na temat oprogramowania ransomware znajdziesz poniżej). Przed atakiem Microsoft wydał poprawkę, czyli aktualizację oprogramowania, która rozwiązywała problem, ale wielu administratorów systemu nie zainstalowało jej, co doprowadziło do masowego ataku. Na szczęście został on powstrzymany, ale nie zawsze tak jest. Najłatwiejszym sposobem uniknięcia stania się kolejną ofiarą hakerów jest sumienna aktualizacja oprogramowania.

Od czego zacząć?

- Jeśli Twój komputer jest zarządzany przez administratora systemu, upewnij się, że jest on świadomy powagi aktualizacji oprogramowania, gdy tylko pojawią się nowe łatki i na dodatek przeprowadza on aktualizację systemów na bieżąco.

- Jeśli masz małą firmę, w której samodzielnie zarządzasz komputerami, po prostu włącz aktualizację systemu Windows. Po aktualizacji systemu zrestartuj komputery.

B. Chroń się przed wirusami

Wirusy to szkodliwe programy, które infekują komputer bez żadnego ostrzeżenia. Mogą robić wiele różnych rzeczy, ale zazwyczaj uzyskują dostęp do plików i usuwają je lub zmieniają. Wirusy rozprzestrzeniają się szybko, replikując i wysyłając się do osób z Twojej listy kontaktów. Jeśli jeden komputer w Twojej sieci dostanie wirusa, może szybko rozprzestrzenić się w Twojej firmie, powodując znaczną utratę danych. Jeśli komunikujesz się z klientami i klientami za pośrednictwem poczty e-mail (którą prawie wszyscy używamy), istnieje również ryzyko ich zarażenia.

Malware i ransomware są obecnie dwoma najbardziej niebezpiecznymi typami wirusów w obiegu. Istnieje kilka różnic między malware i ransomware. Malware oznacza "złośliwe oprogramowanie". Działa nakłaniając ofiarę do pobrania określonego oprogramowania, uzyskując w ten sposób dostęp do komputera ofiary. Może śledzić dostęp do komputera, wykradać poufne informacje lub rozprzestrzeniać spam za pośrednictwem poczty elektronicznej.

Ransomware to specyficzny typ złośliwego oprogramowania. Blokuje komputer i dostęp do ważnych plików, dopóki nie zapłacisz okupu. Ransomware działa poprzez szyfrowanie plików za pomocą klucza prywatnego dostępnego tylko dla jego twórców. Wspomniany wyżej atak WannaCry był rodzajem oprogramowania ransomware. Zapłacenie okupu niekoniecznie pomaga: nie ma gwarancji, że hakerzy faktycznie odblokują Twoje pliki.

Istnieje wiele podstawowych kroków, które można wykonać, aby uniknąć zainfekowania komputera wirusami. Najpierw zainstaluj oprogramowanie antywirusowe na wszystkich komputerach w biurze. Oprogramowanie antywirusowe skanuje przychodzące wiadomości e-mail, a także pliki znajdujące się obecnie na komputerze, a następnie usuwa lub poddaje kwarantannie znalezione wirusy. Hakerzy na bieżąco wypuszczają nowe wirusy, więc powinieneś regularnie aktualizować sowje oprogramowanie antywirusowe. Najlepsi dostawcy oprogramowania będą oferować funkcję, która nakazuje komputerowi automatyczne pobieranie aktualizacji. Należy upewnić się, że Twój personel nie będzie otwierać podejrzanych plików i usuwał wszelkie załączniki do wiadomości e-mail ze źródła, którego nie uzna za godne zaufania.

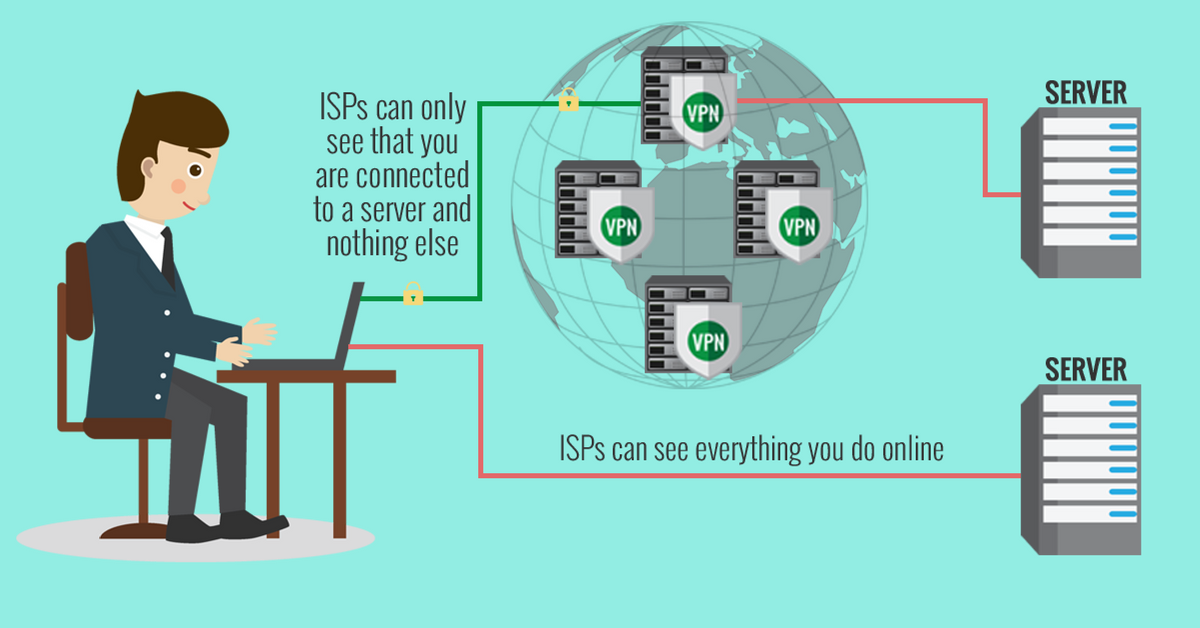

Korzystanie z VPN w celu uzyskania dostępu do Internetu może również zwiększyć Twoje bezpieczeństwo. Ponieważ sieci VPN umożliwiają anonimowy dostęp do Internetu, a także dlatego, że szyfrują wszystkie dane, utrudniają śledzenie Twojego komputera przez hakerów. Dobrzy dostawcy VPN wysyłają ostrzeżenie o zabezpieczeniach podczas próby uzyskania dostępu do podejrzanych adresów URL.

Jeśli jesteś już ofiarą ataku ransomware, nie jest jeszcze za późno. Ten przewodnik typu krok po kroku pomoże Ci pokonać ten atak.

Od czego zacząć?

- Zaktualizuj oprogramowanie antywirusowe lub jeśli go nie masz, zainstaluj je już teraz.

- Naucz swoich pracowników, aby nie otwierali podejrzanych załączników.

- Przeglądaj Internet za pomocą VPN.

- Przeczytaj, jak zapobiec atakowi ransomware na wypadek, gdybyś musiał to zrobić.

C. Skonfiguruj firewalla

Podobnie jak w większości firm, wszystkie urządzenia w Twoim biurze są prawdopodobnie podłączone do szerokopasmowego połączenia z Internetem, które jest zawsze aktywne. W takim przypadku istnieje duże prawdopodobieństwo, że hakerzy sondowali Twoją sieć komputerową co najmniej raz. Hakerzy robią to losowo, ale gdy znajdą prawidłowy adres komputera, wykorzystają wszystkie luki, aby uzyskać dostęp do sieci i pojedynczych komputerów w tej sieci.

Zainstalowanie firewalla jest najlepszym sposobem zapobiegania temu atakowi. Firewalle działają poprzez oddzielenie od siebie różnych części sieci, zezwalając tylko autoryzowanemu ruchowi na przechodzenie przez chronioną część sieci. Jeśli prowadzisz małą firmę, Twoja zapora sieciowa odgradza Twoją lokalną sieć prywatną od publicznej części Internetu. Dobra zapora sprawdza każdy pakiet danych przesyłanych do Twojej sieci, aby upewnić się, że jest on poprawny i odfiltrowuje pakiety, które uważa za podejrzane. Aby zapobiec atakom hakerów na poszczególne komputery w sieci, firewall ukrywa także tożsamość każdego komputera.

Instalowanie firewalla jest dość skomplikowane i powinno być wykonywane wyłącznie przez przeszkolonego profesjonalistę. To sprawia, że Twoje zadanie będzie proste: wystarczy porozmawiać z administratorem systemu i upewnić się, że sieć jest chroniona.

Od czego zacząć?

- Skontaktuj się z administratorem systemu, zapytaj go, czy Twoja sieć lokalna ma firewall, a jeśli nie, poproś go o jego zainstalowanie.

D. Dodatkowe środki ostrożności w przypadku laptopów i innych urządzeń mobilnych

Ponieważ są przenośne i mogą z łatwością opuścić Twoje biuro, laptopy są szczególnie narażone na naruszenia bezpieczeństwa. Są częstym celem złodziei, ponieważ łatwo je ukraść, a następnie sprzedać. Pracownicy mogą również być nieostrożni w obchodzeniu się ze swoimi służbowymi laptopami, ponieważ większość firm po prostu wymieni taką maszynę, jeśli zostanie zgubiona lub skradziona. Jednak wymiana laptopa to znaczące nakłady finansowe, szczególnie dla małych firm. Ale to nie jest nawet największy problem. Laptopy pracowników, szczególnie tych z większym stażem, najprawdopodobniej zawierają poufne informacje, które mogą być szkodliwe dla Twojej firmy, jeśli dostaną się w niepowołane ręce.

Istnieje kilka środków ostrożności, które Ty i Twój personel powinniście podjąć, aby zapobiec kradzieży laptopa i złagodzić najpoważniejsze konsekwencje w przypadku kradzieży laptopa w firmie. Po pierwsze, gdy pracownik korzysta z laptopa w miejscu publicznym, a nawet na spotkaniu lub konferencji, powinien zawsze upewnić się, że laptop jest w zasięgu wzroku. Laptopy powinny być przechowywane w bagażu podręcznym, a nie w przechowalni bagażu w hotelach lub na lotniskach.

Hakerzy mogą również łatwo uzyskać dostęp do danych na laptopie lub urządzeniu mobilnym, jeśli połączenie nie jest realizowane za pomocą bezpiecznej sieci. Istnieje szereg metod, które zalecamy do ochrony swoich danych, na przykład za pomocą silnego hasła, wykonania kopii zapasowej całej pracy wykonanej na laptopie przed podróżą i zaszyfrowanie danych. Te wytyczne są szczególnie istotne w przypadku laptopów. Omówimy je dalej w sekcji 3 zatytułowanej "Chroń swoje dane".

Warto zaplanować działania na wypadek, gdyby jedno z urządzeń Twojej firmy zostało skradzione. Jeśli używasz rozwiązania przechowywania danych w chmurze do dowolnych potrzeb oprogramowania, zapoznaj się z funkcjami zarządzania urządzeniami mobilnymi Twojego dostawcy. Główni dostawcy usług w chmurze pozwalają na wyczyszczenie konta i zablokowanie dostępu do danych dla dowolnego urządzenia, które zaginęło.

Wszystkie powyższe porady dotyczą także smartfonów służbowych. Jest wiele kroków, które możesz podjąć, aby zabezpieczyć firmowe smartfony, a ten przewodnik specjalnie dla iPhone'ów przeprowadzi Cię przez ten proces. Istnieje wiele zalecanych przez nas aplikacji zabezpieczających, a także sposobów zmiany ustawień telefonu, aby był on bardziej bezpieczne.

Jednym z najlepszych sposobów ochrony urządzeń - czy to laptopów, smartfonów, urządzeń Amazon firmy Alexa, czy nawet biurowych PS4 (jeśli jesteś właścicielem tego zabawnego rodzaju biura z urządzeniem do gier!) - jest zainstalowanie VPN do szyfrowania wszystkich danych przechodzące przez te urządzenia. Nie musisz koniecznie instalować VPN na każdym urządzeniu; zamiast tego możesz zainstalować tę usługę bezpośrednio na routerze biurowym. W ten sposób wszystkie urządzenia korzystające z biurowego połączenia z Internetem będą chronione.

Ważne jest również sformułowanie zasad, co do urządzeń, które pozwalasz pracownikom przynosić ze sobą do pracy. Wiele firm zachęca swoich pracowników do przynoszenia własnych laptopów i innych urządzeń do biura, ponieważ jest to o wiele tańsze niż zapewnienie każdemu pracownikowi sprzętu firmowego. Zalecamy wymóg konieczności zainstalowania oprogramowania antywirusowego i regularnych aktualizacji systemu na wszystkich urządzeń prywatnych wykorzystywanych do jakichkolwiek celów służbowych.

Od czego zacząć?

- Zaktualizuj wszystkie laptopy i smartfony firmowe za pomocą najnowszego oprogramowania antywirusowego i dokonaj aktualizacji systemu operacyjnego.

- Sformułuj zasady na temat możliwości używania różnych urządzeń w pracy oraz funkcji zabezpieczeń, które muszą one posiadać.

- Skontaktuj się z dowolnym dostawcą usług w chmurze i poproś o pomoc w zarządzaniu urządzeniami mobilnymi.

3. Chroń swoje dane

Bez względu na rodzaj prowadzonej działalności Twoje dane stanowią sedno tego, co robisz. Bez informacji kontaktowych klientów, zasobów reklamowych, zastrzeżonych danych i wszystkich innych elementów po prostu nie będzie można funkcjonować jako firma. Twoje dane mogą się zagubić na wszystkie możliwe sposoby. Twój sprzęt może ulec uszkodzeniu lub awarii, hakerzy mogą dostać się do Twojego systemu i przejąć go, albo możesz też zostać dotknięty klęską żywiołową. Twoim celem powinno być zatem ubezpieczenie się przed utratą danych przez podjęcie środków ostrożności przeciwko najgorszym możliwym scenariuszom.

A. Wykonaj wdrożenie procedury tworzenia kopii zapasowych newralgicznych danych

Istnieją dwa różne typy kopii zapasowych. Gdy wykonujesz pełną kopię zapasową, oznacza to skopiowanie wszystkich wybranych danych, umieszczenie ich na innym urządzeniu lub przeniesienie na inny nośnik. W przypadku przyrostowej kopii zapasowej po prostu dodajesz dane, które zostały utworzone lub zmienione od czasu ostatniej pełnej kopii zapasowej systemu.

Najprostszą i najskuteczniejszą metodą jest połączenie tych dwóch metod. Wykonuj okresowo pełną kopię zapasową i przyrostową kopię zapasową każdego dnia. Lub możesz też wykonać pełną kopię zapasową każdej nocy po godzinach pracy. Kluczowe znaczenie ma faktyczne sprawdzenie, czy kopie zapasowe działają: utrata wszystkich danych i stwierdzenie, że systemy kopii zapasowych nie działają, byłoby tragedią. Możesz to zrobić, przywracając część testową swoich danych do nowej lokalizacji. Zapewni to, że Twoje systemy kopii zapasowych działają i pomoże Ci to tym samym zidentyfikować potencjalne problemy w procesie tworzenia kopii zapasowych.

Istnieje wiele różnych sposobów tworzenia kopii zapasowych danych. Możesz umieścić je na fizycznym urządzeniu, takim jak pamięć USB lub drugi dysk twardy, lub umieścić w folderze udostępnionym w sieci. Możesz także zachować kopie zapasowe w bezpiecznej lokalizacji poza siedzibą firmy. Jednak utworzenie kopii zapasowych danych w jednej konkretnej lokalizacji fizycznej nie pomoże w przypadku wystąpienia klęsk żywiołowych lub kradzieży. Zdecydowanie zalecamy, aby wszystkie firmy inwestowały w oparty na chmurze system tworzenia kopii zapasowych - więcej informacji znajduje się w następnej sekcji.

Od czego zacząć?

- Oceń politykę przechowywania danych swojej firmy. Czy wszystkie kluczowe dane są archiwizowane? Jeśli tak, to gdzie przechowujesz te kopie zapasowe?

- Współpracuj z administratorem systemu lub personelem IT, aby wdrożyć cotygodniowy plan tworzenia kopii zapasowych.

- Przetestuj swój system kopii zapasowych, aby upewnić się, że działa on prawidłowo.

B. Zaszyfruj poufne dane firmy przechowywane w chmurze

Obecnie wiele firm utrzymuje większość - jeśli nie całość - swoich danych na platformie typu chmura. Może to być oparty na chmurze system pamięci masowej, taki jak Dropbox lub platforma typu SaaS (Software as a Service - oprogramowanie jako usługa), na przykład Salesforce. Ponieważ nazywamy te systemy "chmurą", mamy tendencję do wyobrażenia sobie, że nasze dane są bezpieczne w jakiejś abstrakcyjnej, wirtualnej przestrzeni. W rzeczywistości oznacza to, że dane nie są przechowywane na dysku twardym lub w sieci lokalnej, a raczej na komputerach zdalnych udostępnianych przez usługę w chmurze. Dlatego ważne jest, aby dokładnie sprawdzić, jakie środki bezpieczeństwa zostały wprowadzone przez dostawcę usług w chmurze oraz czy dane są chronione na odpowiednim poziomie.

Istnieje wiele metod, które można wykorzystać, aby upewnić się, że pliki w chmurze są bezpieczne. Najprostszym i najbezpieczniejszym sposobem jest ręczne zaszyfrowanie plików i istnieje wiele programów, które mogą Ci w tym pomóc. Oznacza to, że nie musisz polegać na bezpieczeństwie usługodawcy w chmurze i możesz używać takiej usługi bez obaw. Tylko pamiętaj o tym, aby nie przesyłać kluczy szyfrowania razem ze swoimi plikami.

W związku z tym należy dokładnie zbadać opcje przechowywania w chmurze. Na rynku pojawia się coraz więcej dostawców, a niektóre z mniejszych i mniej znanych firm mają w rzeczywistości bardziej niezawodne zabezpieczenia niż wielkie nazwy. Niektóre z tych usług automatycznie zaszyfrują pliki przed ich przesłaniem do chmury.

Inną opcją jest użycie technologii BitTorrent Sync, która jest całkowicie bezpłatną usługą. BitTorrent Sync został zaprojektowany jako zamiennik dla systemów opartych na chmurze, ale w rzeczywistości nie przechowuje plików w chmurze. Zamiast tego umożliwia współpracę przy tworzeniu dokumentów za pośrednictwem platformy wymiany plików P2P (peer-to-peer). Usługi te mają tendencję do używania szyfrowania AES-256 o najwyższej jakości i umożliwiają uwierzytelnianie dwuskładnikowe, co zapewnia dodatkową warstwę zabezpieczeń.

Ten wyczerpujący przewodnik po prywatności w Internecie wyjaśnia to jeszcze dokładniej.

Od czego zacząć?

- Oszacuj ważność danych firmy. Ile kopii zapasowych jest przechowywanych lub tworzonych w oparciu o platformę chmury i czy ta platforma jest bezpieczna?

- Przeanalizuj platformy typu chmura i poszukaj poziomu bezpieczeństwa najlepiej odpowiadającego potrzebom Twojej firmy

C. Chroń swoje hasła

Najczęstszy sposób uwierzytelnienia tożsamości użytkownika, który uzyskuje dostęp do sieci lub ważnych danych to hasło. W przeciwieństwie do innych zaawansowanych systemów uwierzytelniania, takich jak karty inteligentne i skanowanie linii papilarnych lub tęczówki, hasła są przydatne, ponieważ nie kosztują niczego i są łatwe w użyciu. Jednak hasła są również podatne na ataki. Hakerzy opracowali zaawansowane, zautomatyzowane narzędzia, które umożliwiają łamanie prostych haseł w zaledwie kilka minut. Mogą również używać różnych nieuczciwych metod uzyskiwania dostępu do haseł firmy, takich jak ataki typu phishing, w których ukrywają się jako oficjalne podmioty (takie jak Google) i nakłaniają ludzi do podawania haseł.

Hasła mogą stać się nieskuteczne z różnych powodów. Często zaniedbujemy chronienie hasłem naszych poufnych dokumentów, co oznacza, że każdy, kto siedzi przy jednym z komputerów w Twoim biurze może uzyskać dostęp do tego dokumentu. Aby uniknąć zapominania o swoich hasłach, wielu pracowników zapisuje je na widoku. I, co najważniejsze, ludzie używają słabych haseł, które są łatwe do zapamiętania, ciągle używają tego samego hasła i nigdy nie zmieniają swoich haseł. Wszystkie te błędy pozostawiają otwarte drzwi dla hakerów.

Oto siedem kroków do stworzenia silnego hasła, które pomoże zapobiec atakom hackerów:

- Stwórz różne hasła dla różnych usług.

- Regularnie zmieniaj swoje hasła.

- Wybieraj silne hasła.

- Użyj weryfikacji dwuetapowej tam, gdzie to możliwe.

- Wyłącz autouzupełnianie dla nazw użytkowników i haseł.

- Korzystaj z menedżera haseł - aplikacji lub programu, który bezpiecznie przechowuje wszystkie hasła użytkownika.

- Nie wysyłaj haseł przez e-mail lub przez telefon.

Stworzenie silniejszego hasła nie jest takie trudne. Użyj narzędzia do haseł, takiego jak to, które powie Ci, jak dobre jest Twoje hasło i ile czasu zajmie hakerowi jego złamanie. Możesz również użyć bezpiecznego losowego generatora haseł, który utworzy całkowicie losowe hasło dla Ciebie.

Wyedukowanie Twojego personelu na temat znaczenia silnych haseł jest kluczowe, jeśli chcesz, aby hasła były podstawowym narzędziem w Twoim arsenale bezpieczeństwa cyfrowego, a nie tylnym drzwiami, przez które przechodzą bez problemów hakerzy.

Od czego zacząć?

- Poproś wszystkich pracowników o sprawdzenie ich haseł za pomocą narzędzia Password Meter. Jeśli ich hasła są dostępne do złamania w ciągu kilku minut lub nawet godzin, wymagaj od nich zmiany hasła na coś bardziej bezpiecznego.

- Użyj weryfikacji dwuetapowej dla swoich pracowników wszędzie tam, gdzie to jest możliwe.

D. Ustanów zestawy uprawnień

Jeśli myślisz o tym, kto ma dostęp do poufnych informacji w Twojej firmie, odpowiedzią jest prawdopodobnie “zbyt wiele osób”. Podejmij kroki, aby ograniczyć dostęp do swojego systemu. Tylko ci pracownicy, którzy są upoważnieni do zarządzania Twoim systemem i instalowania oprogramowania, powinni mieć konta administratora.

Firmy mogą być również niedbałe, pozwalając wielu pracownikom na udostępnianie jednego loginu i hasła. To uniemożliwia określenie, w jaki sposób lub kiedy nastąpiło naruszenie w systemie. Daj każdemu użytkownikowi jego własne konto, z włączonymi uprawnieniami specyficznymi dla jego zakresu obowiązków. Jeśli korzystasz z systemu Windows, możesz przydzielać użytkownikom różne poziomy uprawnień na podstawie ich ról w firmie. Jeśli pracownik jest nieobecny przez dłuższy czas lub opuścił firmę, zablokuj mu dostęp i uprawnienia tak szybko, jak to możliwe.

Od czego zacząć?

- Skontaktuj się z administratorem systemu, aby ocenić uprawnienia dostępu każdego pracownika.

- Zmień uprawnienia tak, aby każdy pracownik miał dostęp tylko do oprogramowania i ustawień wymaganych dla jego pracy.

E. Chroń swoje sieci bezprzewodowe

Innym sposobem, w jaki hakerzy mogą dostać się do Twojego systemu, jest sieć bezprzewodowa Twojego biura. Ponieważ sieci Wi-Fi używają łącza radiowego zamiast kabli do łączenia komputerów z internetem, wystarczy tylko przesuwać się w zasięgu radiowym sieci oraz kilka darmowych narzędzi programowych, aby się włamać. Intruzi, którzy mogą uzyskać dostęp do Twojej sieci, mogą kraść Twoje pliki i uszkodzić Twoje systemy. Chociaż urządzenia Wi-Fi są wyposażone w funkcje bezpieczeństwa, aby temu zapobiec, większość z nich jest domyślnie wyłączona, aby ułatwić proces konfiguracji.

Jeśli korzystasz z sieci Wi-Fi, upewnij się, że masz włączone te funkcje zabezpieczeń. Można również ograniczyć dostęp do sieci bezprzewodowej wyłącznie podczas godzin pracy, aby hakerzy nie mogli dostać się do systemu przez noc. Możesz uniemożliwić przechodniom dostęp do Twojego połączenia, ograniczając dostęp do Wi-Fi do określonych komputerów, ustawiając odpowiednio punkty dostępu.

Od czego zacząć?

- Zapytaj swojego informatyka, czy Twoje Wi-Fi ma włączone zabezpieczenia na najwyższym poziomie i czy dostęp do sieci WiFi jest ograniczony jedynie do godzin pracy.

F. Przeglądaj bezpiecznie Internet

Gdy Ty i Twoi pracownicy przeglądacie internet, Twoje działania mogą być śledzone na wiele małych, subtelnych i niezauważalnych sposobów. Te działania mogą być następnie analizowane przez niezależnych agentów bez Twojej zgody. Twoi pracownicy mogą niechcący przeglądać niebezpieczne strony internetowe, które kradną dane Twojej firmy. Twoje prywatne lub firmowe informacje mogą zostać naruszone, jeśli zostaną wprowadzone na stronach internetowych przez nieszyfrowane połączenie.

Najlepszym sposobem na zaszyfrowanie połączenia i zapewnienie prywatności firmom oraz prywatność poszczególnych pracowników jest instalacja VPN. Sieć VPN lub wirtualna sieć prywatna maskuje adres IP Twojej firmy i szyfruje dane przesyłąne przez przeglądarki. Usługi te anonimizują również Twoje przeglądanie, co może być ważne, jeśli Twoja firma często prowadzi badania nad konkurentami lub jeśli Twoja ogólna zebrana historia przeglądania może ujawnić konkurentom zastrzeżone informacje.

Wadą korzystania z VPN jest to, że godne zaufania i bogate w funkcje usługi VPN kosztują miesięczny abonament. Wiele osób i firm zdecydowało się na użycie bezpłatnego serwera proxy jako alternatywy. Problem polega na tym, że nie wiemy, kto dokładnie obsługuje serwery proxy dostępne za darmo w Internecie; ich właściciele sami mogą być hakerami, lub serwery te mogą być wykorzystywane do gromadzenia danych wywiadowczych przez różne podmioty publiczne lub prywatne. Podczas gdy serwer proxy ukrywa Twoją tożsamość i aktywność w odwiedzanych witrynach, może potencjalnie widzieć wszystko, co robisz online. Jest to jeden z powodów, dla których zalecamy inwestowanie w VPN zamiast w proxy, aby naprawdę bezpiecznie przeglądać Internet.

Możesz także zwiększyć swoje bezpieczeństwo, dodając do przeglądarki kilka funkcji bezpieczeństwa. Ponieważ przeglądarka Firefox jest typu open-source, solidna grupa dodatków bezpieczeństwa została z czasem dla niej stworzona. Obejmują one wielozadaniowe blokery reklam, rozszerzenia zapewniające szyfrowanie, ochronę danych przeglądarki, pliki cookie i menedżery pamięci podręcznej oraz wiele innych. Aby uzyskać więcej informacji, zapoznaj się z pełną listą 20 zaleceń dotyczących zabezpieczeń Firefoksa.

Od czego zacząć?

- Rozważ wykupienie usługi VPN oferującej rozwiązania biznesowe.

- Zacznij korzystać z przeglądarki Firefox z dodatkami bezpieczeństwa stosownymi do potrzeb Twojej firmy.

G. Chroń poufne dane tworzone przez pracowników zdalnych i będących w delegacjach

Wiele małych firm zatrudnia pracowników zdalnych do wykonywania szerokiego zakresu zadań. Dzięki Internetowi praca z innymi użytkownikami na całym świecie jest łatwa. Zatrudnianie pracowników zdalnych przynosi wiele korzyści: oznacza to, że nie musisz zatrudniać go na miejscu, aby zajmował się jednym konkretnym zadaniem technicznym lub też monotonnym, a także oznacza, że otwierasz dla siebie pulę wykwalifikowanych kandydatów. Jednak zdalna praca ma pewne pułapki związane z bezpieczeństwem cyfrowym. Możliwe, że wdrożyłeś wszystkie opisane powyżej zabezpieczenia, ale wiele z nich jest nieefektywnych, jeśli dostęp do poufnych danych uzyskują pracownicy zdalni, którzy pracują poza chronioną siecią Twojej firmy, zwłaszcza jeśli używają publicznego hotspotu WiFi.

Rozwiązanie do zarządzania urządzeniami mobilnymi, opisane w sekcji 2.D, może pomóc Ci w zarządzaniu zdalnymi pracownikami, a także pracownikami podróżującymi w celach biznesowych i delegacjach. Co najważniejsze, powinieneś upewnić się, że jeśli zdalni pracownicy uzyskują dostęp do poufnych danych firmy, robią to za pośrednictwem chronionej sieci firmowej za pomocą bezpiecznego połączenia.

System Windows oferuje funkcję zdalnego połączenia z komputerem, ale samo to nie wystarcza do zabezpieczenia danych. Jeśli polegasz na zdalnych pracownikach i nie możesz sobie pozwolić na wyciek lub kradzież danych, mądrze jest wdrożyć wyspecjalizowaną sieć VPN, która umożliwia zdalnym użytkownikom dostęp do sieci biurowej, po czym mogą połączyć się z ich komputerami za pomocą funkcji połączenia pulpitu zdalnego. Może się to wydawać nieco skomplikowaane, więc porozmawiaj ze swoim informatykiem, aby sprawdzić, czy on może utworzyć konfigurację sieci VPN, szczególnie dla Twojej sieci w biurze.

Od czego zacząć?

- Przeanalizuj swoje zasady dotyczące pracowników zdalnych. W jaki sposób uzyskują oni dostęp do danych firmy i czy te dane firmy są poufne?

- Porozmawiaj z administratorem IT, aby skonfigurować bezpieczny sposób łączenia się pracowników zdalnych z siecią prywatną Twojego biura.

H. Chroń dane swoich klientów

Jeśli Twoje poufne dane firmowe zostaną zgubione lub skradzione, to jedno. Ale zupełnie inaczej wygląda sprawa, jeśli dane Twoich klientów lub kontrahentów zostaną wykradzione. Występują wtedy dość poważne konsekwencje prawne, dlatego opłaca się traktować poufne informacje klientów z jak najwyższą starannością.

Zazwyczaj dane klientów są przesyłane przez wiele punktów. Jeśli prowadzisz witrynę e-commerce lub w inny sposób przetwarzasz płatności za pośrednictwem swojej witryny internetowej, pierwszy przekaz poufnych informacji (w tym imiona, nazwiska i dane karty kredytowej) pochodzi z przeglądarki klienta i kierowany jest do serwera internetowego witryny e-commerce. Najlepszym sposobem ochrony tych danych jest upewnienie się, że witryna używa certyfikatu SSL i protokołu HTTPS, przynajmniej na stronach gromadzących poufne dane. Zapewni to szyfrowanie danych klientów podczas ich przesyłąnia z serwera na serwer. Jeśli przesyłacz dane klientów w firmie, powinieneś zastosować wszystkie opisane powyżej funkcje zabezpieczeń, szczególnie te związane z przechowywaniem i przesyłaniem w chmurze.

Od czego zacząć?

- Porozmawiaj ze swoim dostawcą serwisu e-commerce lub programistami w firmie, aby upewnić się, że dane karty kredytowej i inne poufne informacje są gromadzone w najbezpieczniejszy z możliwych sposobów.

4. Kultywuj kulturę bezpieczeństwa cyfrowego w swoim miejscu pracy

Sposoby postępowania opisane w tym przewodniku są wyczerpujące i jeśli zastosujesz się do wszystkich wytycznych, które są istotne dla Twojej firmy, znacznie zmniejszysz ryzyko cyberataku. Oczywiście w sytuacji, gdy Twoja firma to tylko Ty.

Wystarczy jeden pracownik, aby wysłać dane klienta przez niezabezpieczone połączenie lub kliknąć niebezpieczny odnośnik i pobrać złośliwe oprogramowanie, powodując awarię wszystkich systemów zabezpieczeń i unieważnienie wszystkich dobrych praktyk postępowania. Dlatego najważniejszą pojedynczą miarą, jaką możesz zastosować, jest edukacja swoich pracowników na temat znaczenia bezpieczeństwa cyfrowego.

Z drugiej strony, jeśli zaszczepisz kulturę bezpieczeństwa cyfrowego w swoim miejscu pracy, jeśli wyjaśnisz pracownikom swoje zasady bezpieczeństwa cyfrowego i powody, dla których one istnieją oraz gdy przeszkolisz pracowników pod kątem bezpiecznego zarządzania sprzętem i danymi firmy, Twoi pracownicy staną się Twoimi pierwszymi i najbardziej efektywnymi środkami obrony przed cyberatakami.

Najlepszym sposobem na uzyskanie akceptacji przez swoich pracowników co do planów bezpieczeństwa cyfrowego jest wspólne zaprojektowanie ich wraz z nimi. Włączenie ich do tego planu zwiększy ich motywację do jego realizacji. Twoi pracownicy są także ekspertami w Twojej firmie, zarówno w kwestii jej słabości, jak i mocnych stron. Są to osoby, które pracują z poufnymi danymi firmy przez cały dzień, więc są najlepiej przygotowane, aby powiedzieć Ci, gdzie znajdują się luki w zabezpieczeniach i które systemy wymagają wzmocnienia lub poprawy.

Rozpocznij regularne sesje szkoleniowe z pracownikami na temat kwestii związanych z bezpieczeństwem cyfrowym. Jest to także miejsce do metodycznej pracy z ważnymi technikami bezpieczeństwa, takimi jak te, które opisaliśmy powyżej. Upewnij się, że ich hasła i uprawnienia są aktualne i że używają oni haseł, których nie można złamać. Upewnij się, że nie pozostawiają oni po sobie żadnych notatek lub zapisków na biurku. Pokaż im, jak uniknąć oszustw powodowanych przez ataki phishingowe za pośrednictwem poczty e-mail oraz ryzyko związane z złośliwym oprogramowaniem z niebezpiecznych witryn. Naucz swoich pracowników wielu, nawet nikczemnych sposobów, w jaki hakerzy mogą próbować uzyskać od nich informacje. Zachęć ich, by nie dyskutowali publicznie o żadnych poufnych informacjach o firmie - nigdy nie wiesz, z kim możesz rozmawiać i kto może słuchać. Uczyń te wskazówki łatwymi do zrozumienia i przestrzegaj ich stosowania. Stworzyliśmy wydruk zawierający proste czynności, które pracownicy mogą wykonać, aby zachować bezpieczeństwo. Możesz zawiesić go na biurowej tablicy ogłoszeń lub w lodówce, albo też dostosować do swoich potrzeb.

Zawrzyj zasady bezpieczeństwa cyfrowego w pisemnie sporządzonej polityce postępowania i poproś swoich pracowników o podpisanie kopii tych zasad, upewniając się, że rozumieją oni, jak poważnym problemem jest bezpieczeństwo cyfrowe. Możesz nawet mieć elementy bezpieczeństwa cyfrowego zapisane w umowach o pracę z pracownikami.

Przede wszystkim pamiętaj, że zagrożenia w Internecie stale się zmieniają. Hakerzy nieustannie wymyślają bardziej kreatywne i bardziej wyrafinowane sposoby włamywania się do systemów komputerowych i kradzieży danych. Bądź na bieżąco ze zmianami w bezpieczeństwie cyfrowym i pamiętaj, aby również informować swoich pracowników o tych wydarzeniach.

Od czego zacząć?

- Zawieś ten wydruk z wytycznymi dotyczącymi bezpieczeństwa cyfrowego na biurowej tablicy ogłoszeń i wyślij ten szablon wiadomości e-mail do wszystkich pracowników.

- Zacznij opracowywać program szkolenia z bezpieczeństwa cyfrowego dla wszystkich swoich pracowników.

Na koniec wspomnimy tylko, że ten przewodnik może pomóc zarówno Tobie, jak i innym osobom, którym zależy na ochronie przed zagrożeniami cybernetycznymi. Jeśli jest to dla Ciebie równie ważne jak dla nas, aby Twoi przyjaciele i współpracownicy unikali ataków hakerów, zrób nam małą przysługę i udostępnij im ten artykuł na Facebooku i Twitterze.

Prosimy o sugestie, jak ulepszyć ten artykuł. Twoja opinia ma znaczenie!